シングルサインオン(SSO)

シングルサインオン(SSO)は、利用者が1組の認証情報で複数の信頼されたシステムやアプリケーションにアクセスできる認証方式です。複数回のログインが不要となり、業務効率が向上します。SSOは、一般的にアイデンティティプロバイダー(IdP)とサービスプロバイダー(SP)間のプロトコルを通じて実装されます。主なメリットは以下のとおりです。

- パスワードの使い回しによる負担を軽減し、利用者体験および生産性を向上

- セキュリティを強化し、企業におけるIDおよびアクセス権限の一元管理を実現

- ITコストを削減し、パスワードのリカバリーや管理負担を最小化

GPTBots SSOの基本的なログインプロセス:

GPTBots SSOのログインリンクにアクセスすると、利用者は社内または外部のSSOシステム(アイデンティティプロバイダー:IdP)へリダイレクトされ、認証が実施されます。認証が成功すると、利用者は自動的にGPTBotsプラットフォーム(サービスプロバイダー:SP)に戻り、ログイン状態となります。

共通規約

| 用語 | 説明 |

|---|---|

| アイデンティティプロバイダー(IdP) | アイデンティティ認証を担うサードパーティサービスです。IdP経由でログイン後、ユーザーは複数の連携システムへパスワードを再入力せずにアクセスできます。 |

| サービスプロバイダー(SP) | IdP上でアプリケーションとして登録されているシステムです。IdPから認証結果を受け取り、ユーザーに特定の業務サービスを提供します。 |

| セキュリティアサーションマークアップ言語(SAML) | IdPとSP間でアイデンティティ認証・認可データを安全に転送するためのXMLベースのオープン標準プロトコルです。プラットフォームはSAML2.0をサポートしています。 |

| ログイン方式 | システムへの認証方法を指します。通常ログインとSSOログインが含まれます。 * 通常ログイン:プラットフォーム独自のアカウント認証方式(ユーザー名・パスワードによるログイン)、Google OAuth、Facebook、Apple、GitHubなどのサードパーティ認証ログイン。 * SSOログイン:各種アイデンティティプロバイダー(IdP)を利用したログイン。 |

| 組織タイプ | * 通常組織:SSOログインが有効化されておらず、通常ログインが必要な組織。 * SSO組織:SSOログインが有効化されており、設定されたSSOサービスによるアクセスが必要な組織。 |

Notes:

- SSOサービスはメールアドレスを一意の識別子として使用します。企業IdPに設定されたメールアドレスがGPTBotsプラットフォームのアカウントメールアドレスと一致していることをご確認ください。

- 組織タイプおよびログイン方法は、アクセス権限や操作範囲に直接影響します。エンタープライズ管理者は、実際の運用ニーズに基づき適切に設定を行ってください。

- SSOを構成する際は、まずアカウントレベルでIdPプロトコルの設定を完了させてください。その後、IdPを対象組織に認可し、組織レベルでSSOログインを有効化します。

ユーザーアクセスルール

- 通常組織:通常ログインのみサポートされ、全メンバーおよび組織作成者が対象となります。

- SSO組織:全メンバーは必ずSSOログインを利用します。組織作成者は、通常ログインおよびSSOログインの両方を利用できます。

- SSOログイン連携:ユーザーがSSOサービス経由でログインした場合、アカウントとSSOサービスの連携情報が記録されます。連携は以下の方法で確立されます。

- 「組織招待メール」に記載されたSSOリンクからのログイン

- 特定のSSOサービス専用リンクからのログイン

- 「組織のSSOサービス有効化通知メール」に記載されたSSOリンクからのログイン

- メールアドレスによる照合:SSOサービスはメールアドレスをユーザーの一意識別子として利用し、プラットフォームアカウントと自動的に照合します。

- 一般的なSSOログインページ:メールアドレスが存在しない場合、ログインは拒否されます。

- 専用SSOログインリンク:メールアドレスが存在しない場合、自動的に新規アカウントが作成されます。

- アカウント作成:通常ログインを利用したアカウントは、組織の作成および作成した組織へのSSOサービス設定が可能です。SSOログインを利用したアカウントは、新規組織の作成はできません。

SSO構成ガイド

GPTBotsは、SAML2.0プロトコルに基づくあらゆるアイデンティティプロバイダー(IdP)とのSSO連携に対応しています。Microsoft Azure、Okta、OneLogin、Googleなど、主要なサービスプロバイダーにも対応しています。

IdPでのGPTBots設定

シングルサインオン(SSO)を設定するには、アイデンティティプロバイダー(IdP)にGPTBotsをアプリケーションとして追加してください。貴社のIdP管理者に依頼し、GPTBotsで生成されたサービスプロバイダー(SP)情報をIdPアプリケーションに設定してください。

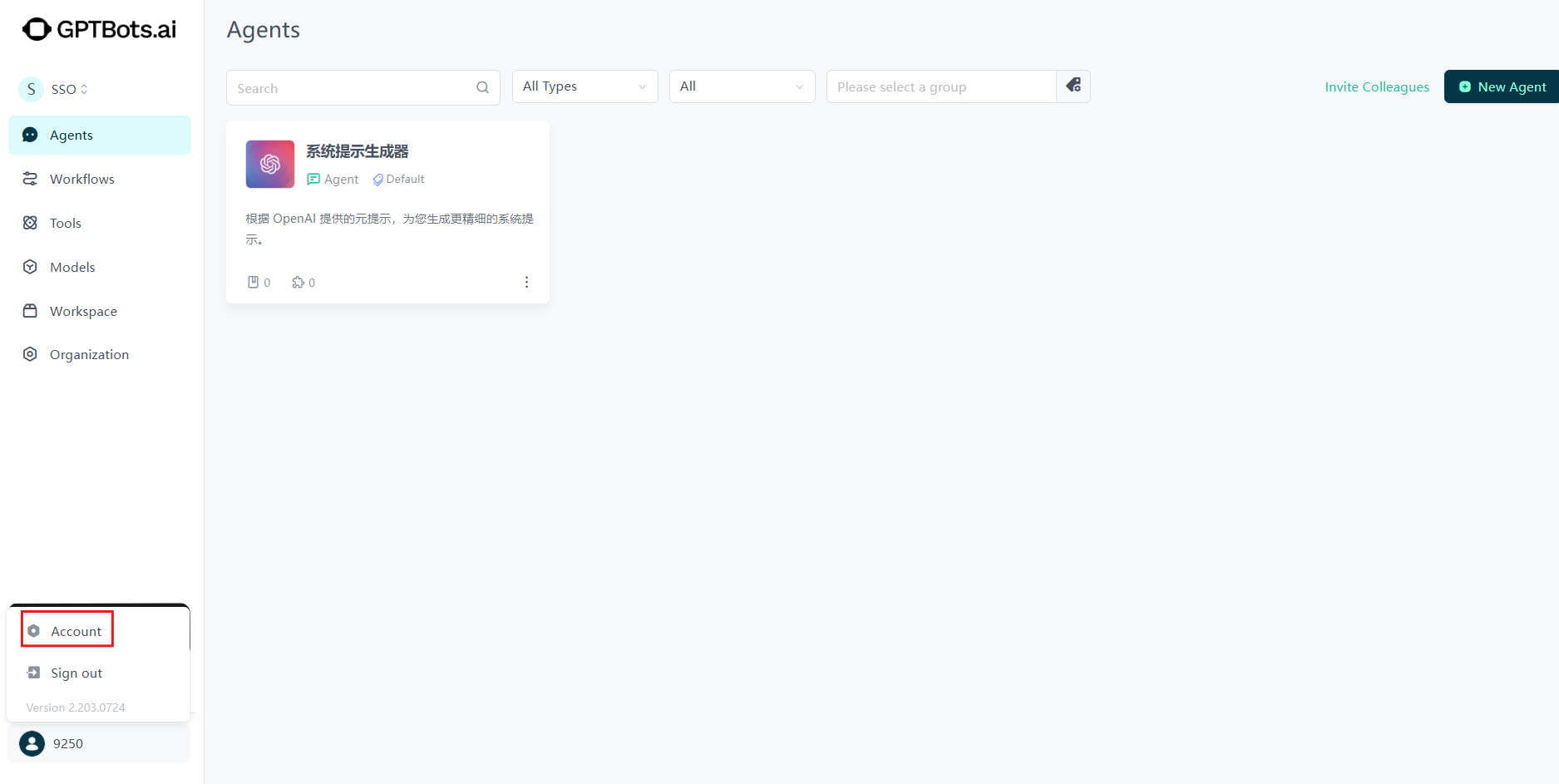

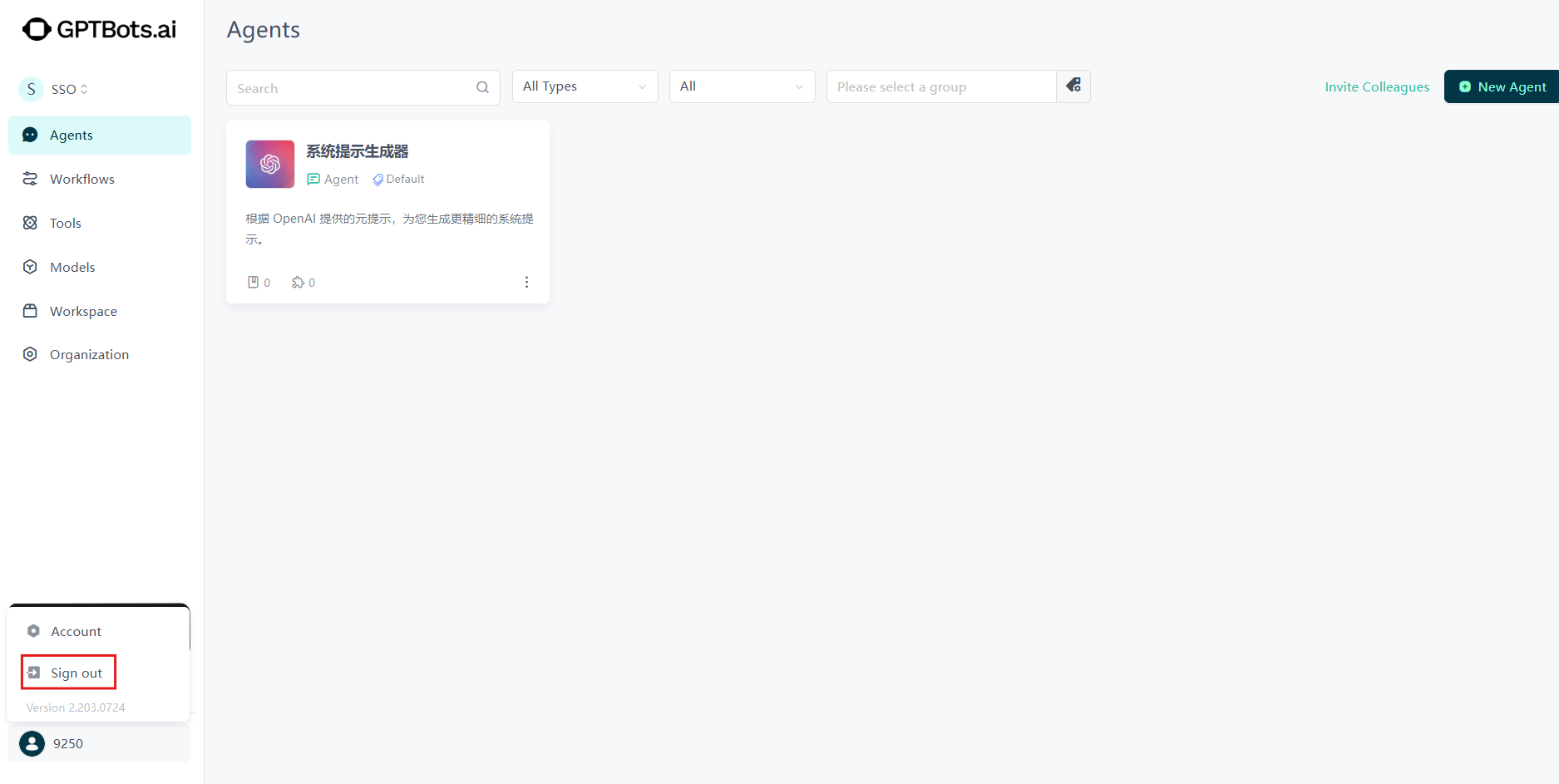

GPTBotsにログインし、メイン画面左下のユーザーアバターにカーソルを合わせ、表示されるメニューから**「アカウント」をクリックします。「パーソナルセンター」内で「SSO」**をクリックし、SSOページへ移動してください。

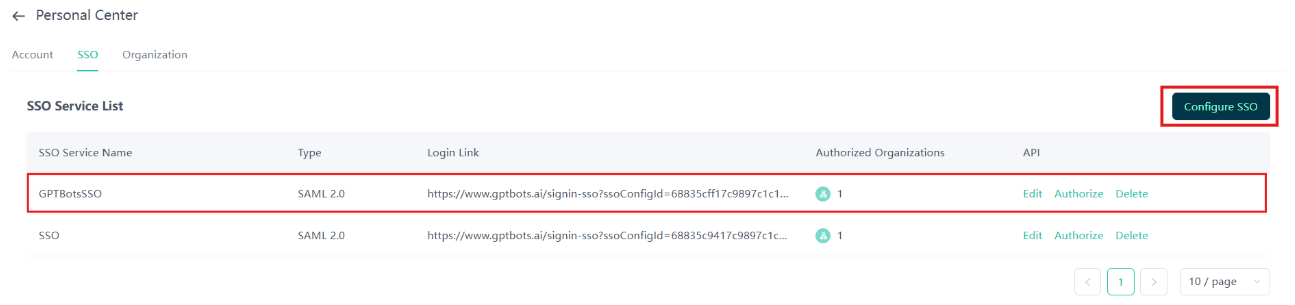

「SSO」 ページで 「SSOを構成」 ボタンをクリックしてください。

GPTBots(SP)から提供された構成情報をコピーし、IdP管理者へ共有してください。IdP管理者にて企業IdPの設定を依頼します。設定完了後は、ページ上の確認ボックスにチェックを入れ、次のステップへお進みください。

右側のコピーアイコンをクリックすると、情報をすぐにコピーできます。

構成情報:

- SP生成情報:

- Entity ID: A unique identifier for the SP service provider in the IdP

- ACS URL: Assertion Consumer Service address, which receives SAML assertion information returned by the IdP

- Login URL: SSO login entry address

- Logout URL: SSO logout entry address

- IdP返却情報:

- X.509 Certificate (base64): Identity Provider certificate (certificates have an expiration date; update promptly if expired)

- Login URL: IdP login address

- Logout URL: IdP logout address

- SP生成情報:

各IdPプラットフォームの構成ガイド :

- Microsoft Azure

- Okta

- One Login

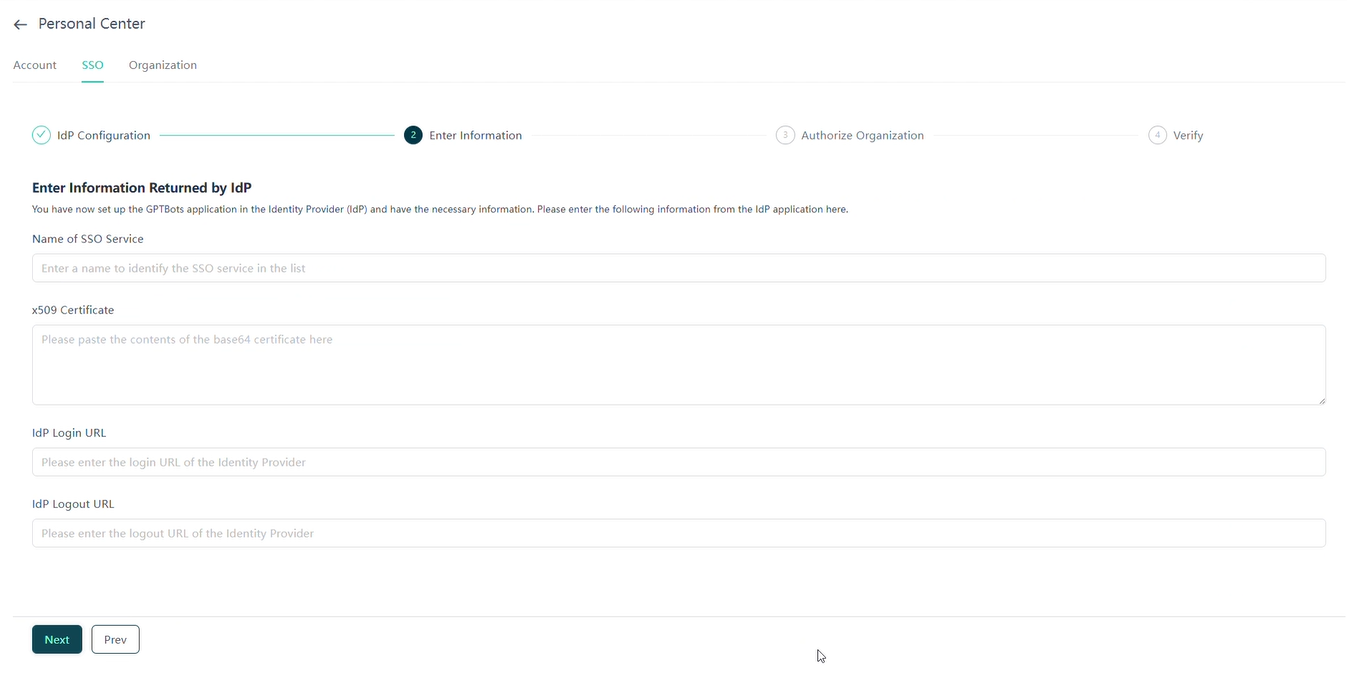

IdPから返された情報の入力

IdPから提供されたCertificate、Login URL、Logout URLをSPに入力し、Nextをクリックしてください。

- 識別目的でSSOサービス名をカスタマイズできます。

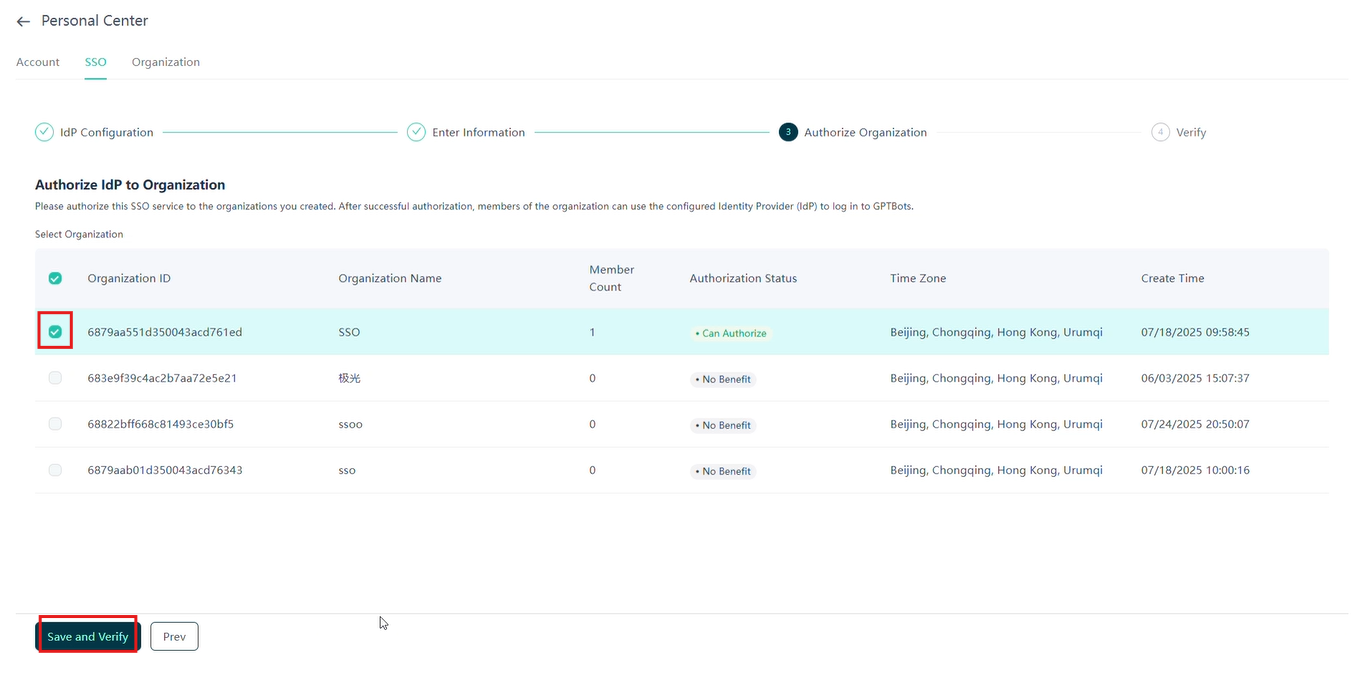

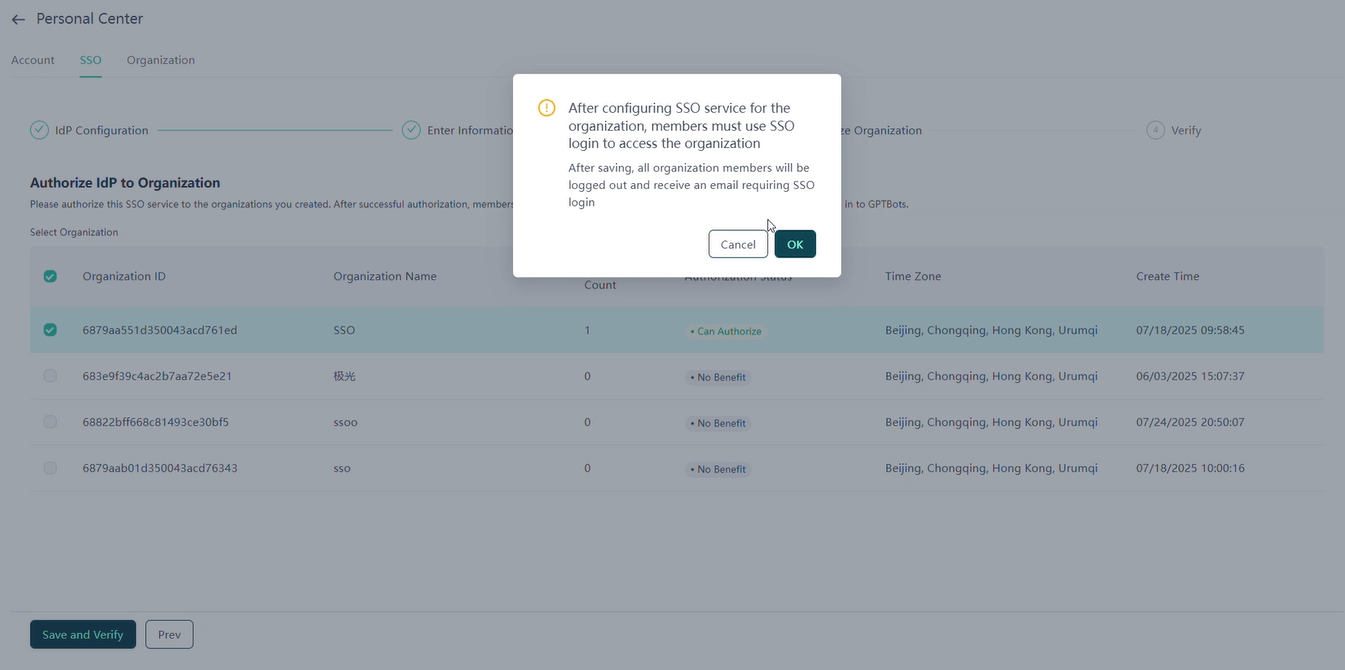

組織の認可

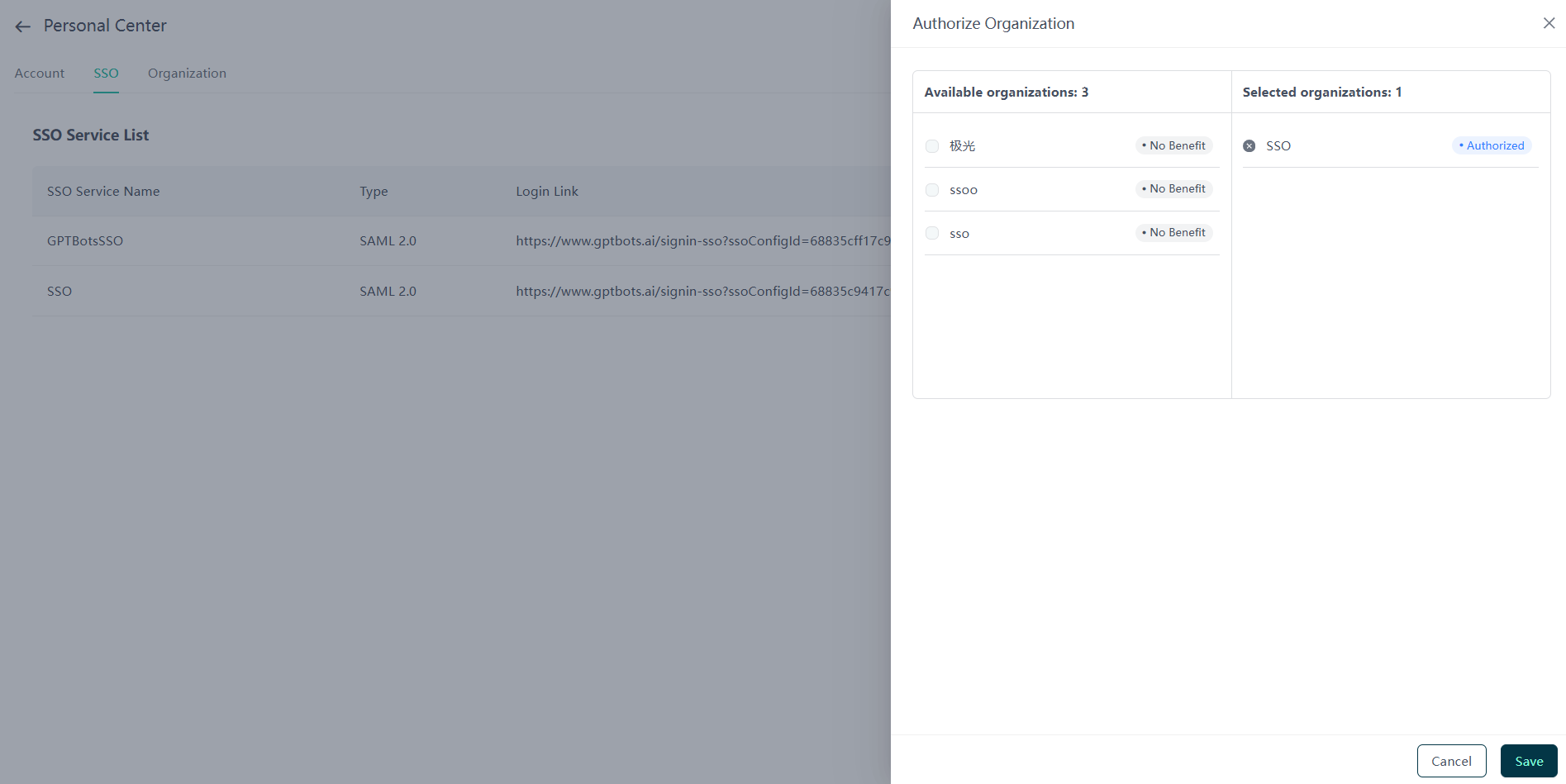

"Authorize Organization" ページで、SSOサービスを割り当てる組織を選択し、"Save" をクリックして設定を反映します。

- 1つのSSOサービスを複数の組織に認可すること、または1つの組織に複数のSSOサービスを設定することが可能です。

- 組織で "No Rights" または "Authorization Limit Reached" と表示された場合は、営業担当までご連絡ください.

設定が有効になると、組織メンバーは該当組織へアクセスする際、SSOログインが必須となります。

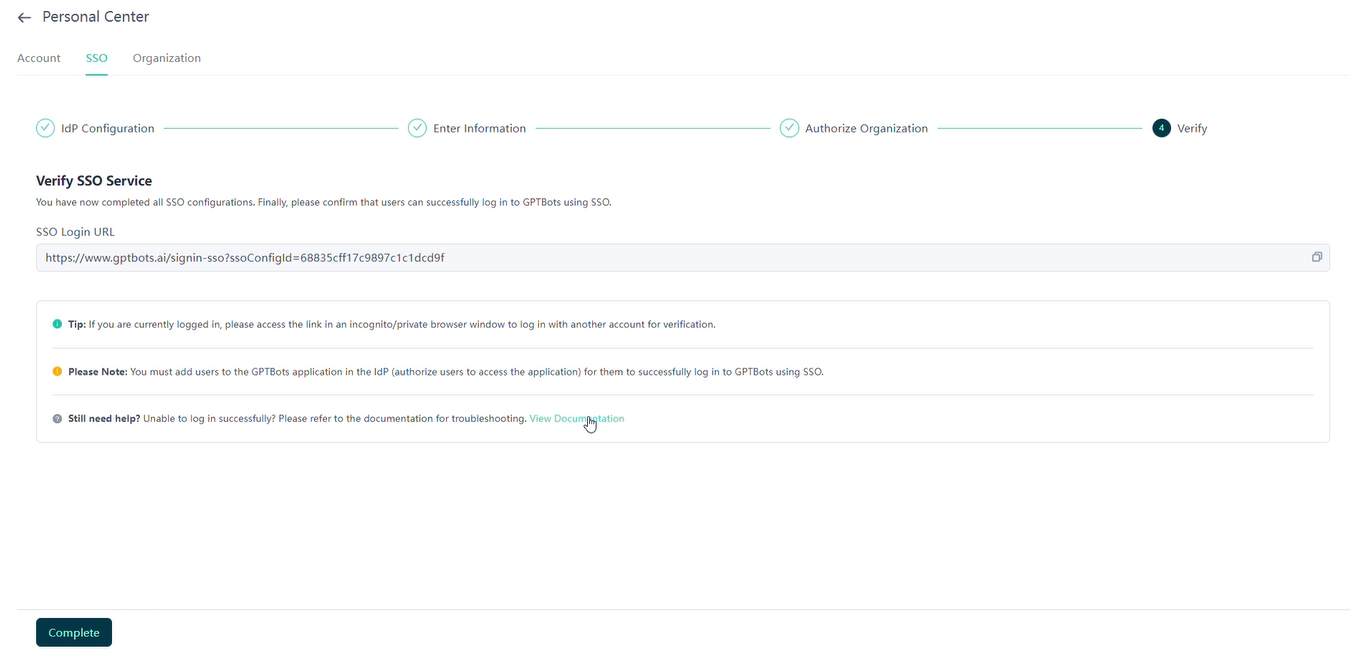

SSOサービスの検証

設定完了後、SSOログインURLを使用し、SSOサービスが正常に動作しているかをご確認ください。

- テストアカウントがGPTBots内のSSO認証済み組織に参加しており、かつIdPプラットフォーム上でSSOアプリケーションへのアクセス権が付与されていることをご確認ください。

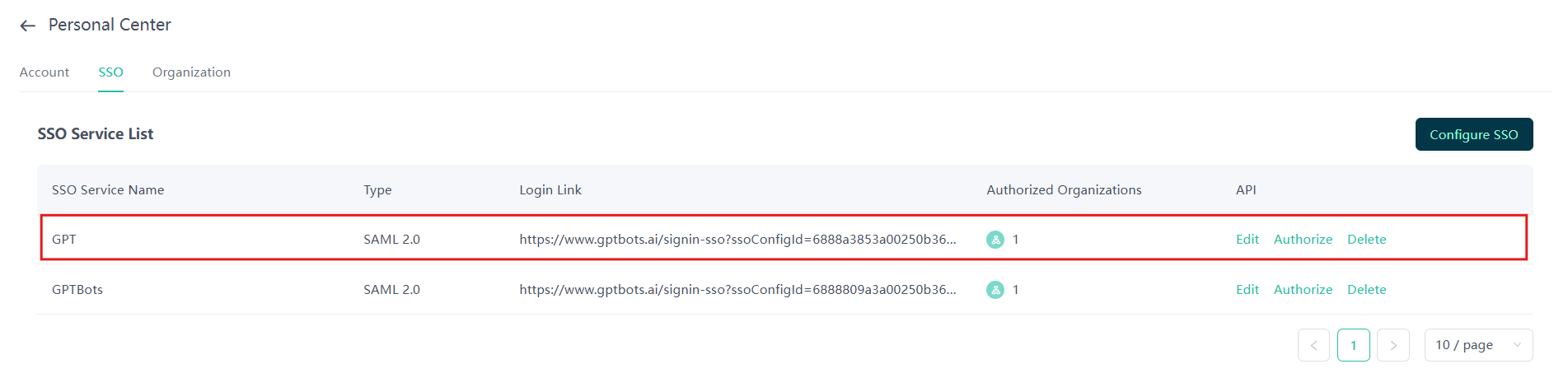

SSOリスト

SSOサービスリストでは、設定済みのすべてのSSOサービスが表示されます。主な項目は以下のとおりです。

| 項目 | 説明 |

|---|---|

| SSOサービス名 | SSOサービスのカスタム名称 |

| タイプ | SSOプロトコルの種類 |

| ログインリンク | SSOログインエントリー用リンク |

| 認可済み組織数 | 当該SSOサービスによって現在認可されている組織数 |

| 操作 | 「編集」「認可」「削除」の各操作に対応 |

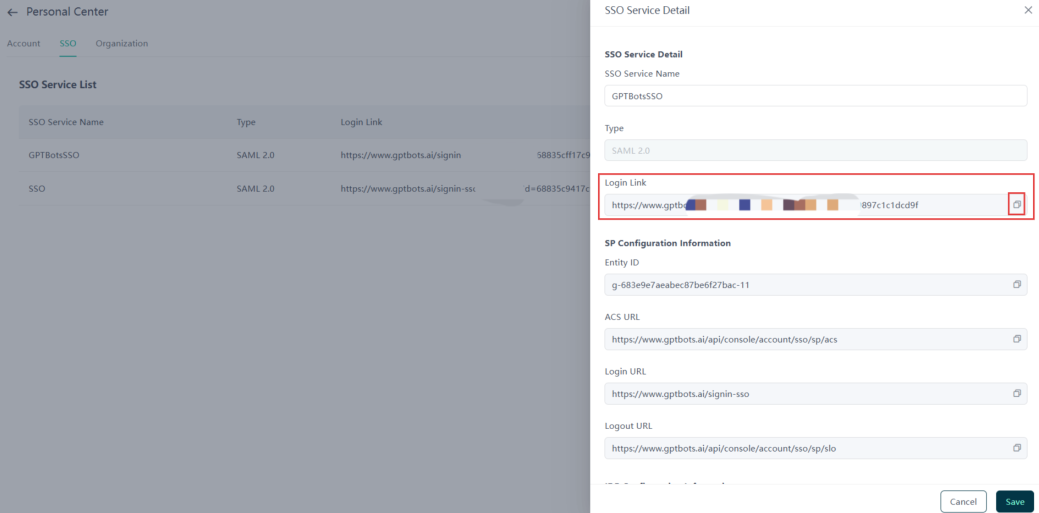

リスト内のいずれかの行をクリックすると、自動で 「SSOサービス詳細」 ダイアログが表示されます。

「Authorized Organizations」 フィールドにカーソルを合わせると、認可済み組織の詳細リストが表示されます。

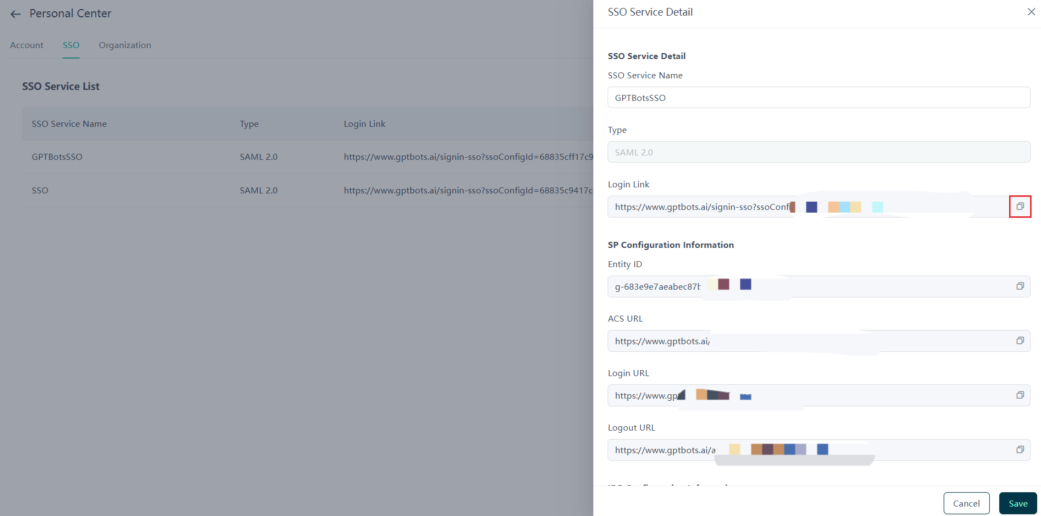

編集

リスト内の行、または 「編集」 ボタンをクリックすると、SSOサービス詳細サイドバーが表示され、詳細なSSO構成パラメータを閲覧・編集できます。

- 右側のボタンをクリックすると、フィールド内容をコピーできます。

- このページではIdP構成情報のみ再編集可能です。他のフィールドは閲覧専用です。

SP生成の構成情報

- Entity ID: IdP(アイデンティティプロバイダー)におけるSP(サービスプロバイダー)の一意識別子です。

- ACS URL: Assertion Consumer Serviceアドレス。IdPから提供されるSAMLアサーションデータの受信に使用します。

- Login URL: SSOログインのエントリーポイントです。

- Logout URL: SSOログアウトのエントリーポイントです。

IdP Returned Configuration Information

- X.509 Certificate (base64): IdPが提供する証明書です。証明書には有効期限が設定されているため、期限切れの場合は速やかに更新してください。

- Login URL: IdPが提供するログインアドレスです。

- Logout URL: IdPが提供するログアウトアドレスです。

認可済み組織(Authorized Organizations)

「Authorize」 ボタンをクリックすると、認可済み組織サイドバーが表示されます。

- 左側のパネルにはavailable organizations、右側のパネルにはauthorized organizationsが表示されます。

- 認可できるのは、SSO権限を持つ組織のみです。認可したい組織にSSO権限がない場合や、認可済みSSOサービス数が上限に達している場合は、営業担当までご連絡ください。

- 認可または認可解除後、該当組織のメンバーにはメール通知が送信され、再認証が必要となります。

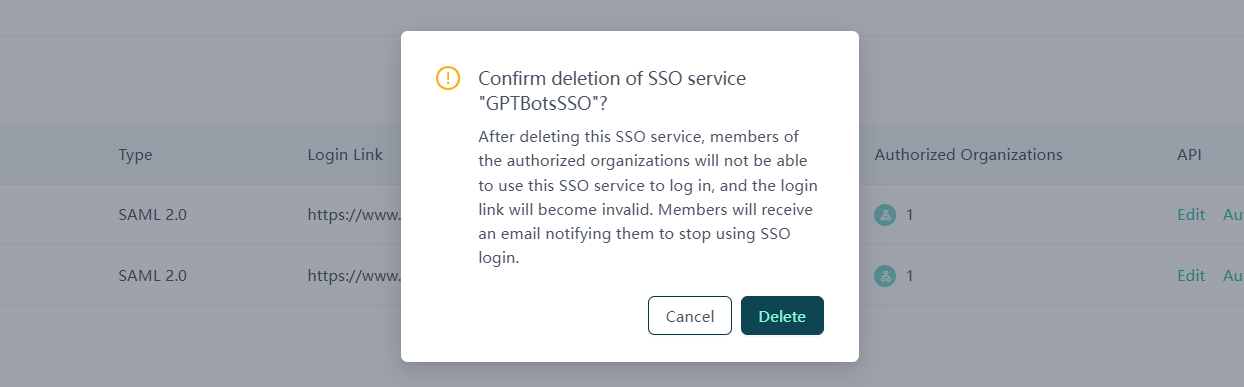

SSOサービスの削除

現在のSSOサービス構成を削除するには、「Delete」 ボタンをクリックしてください。削除後は、当該SSOサービスが利用できなくなり、関連する組織メンバーも本サービス経由でログインできなくなります。削除操作は元に戻せませんので、十分ご注意ください。

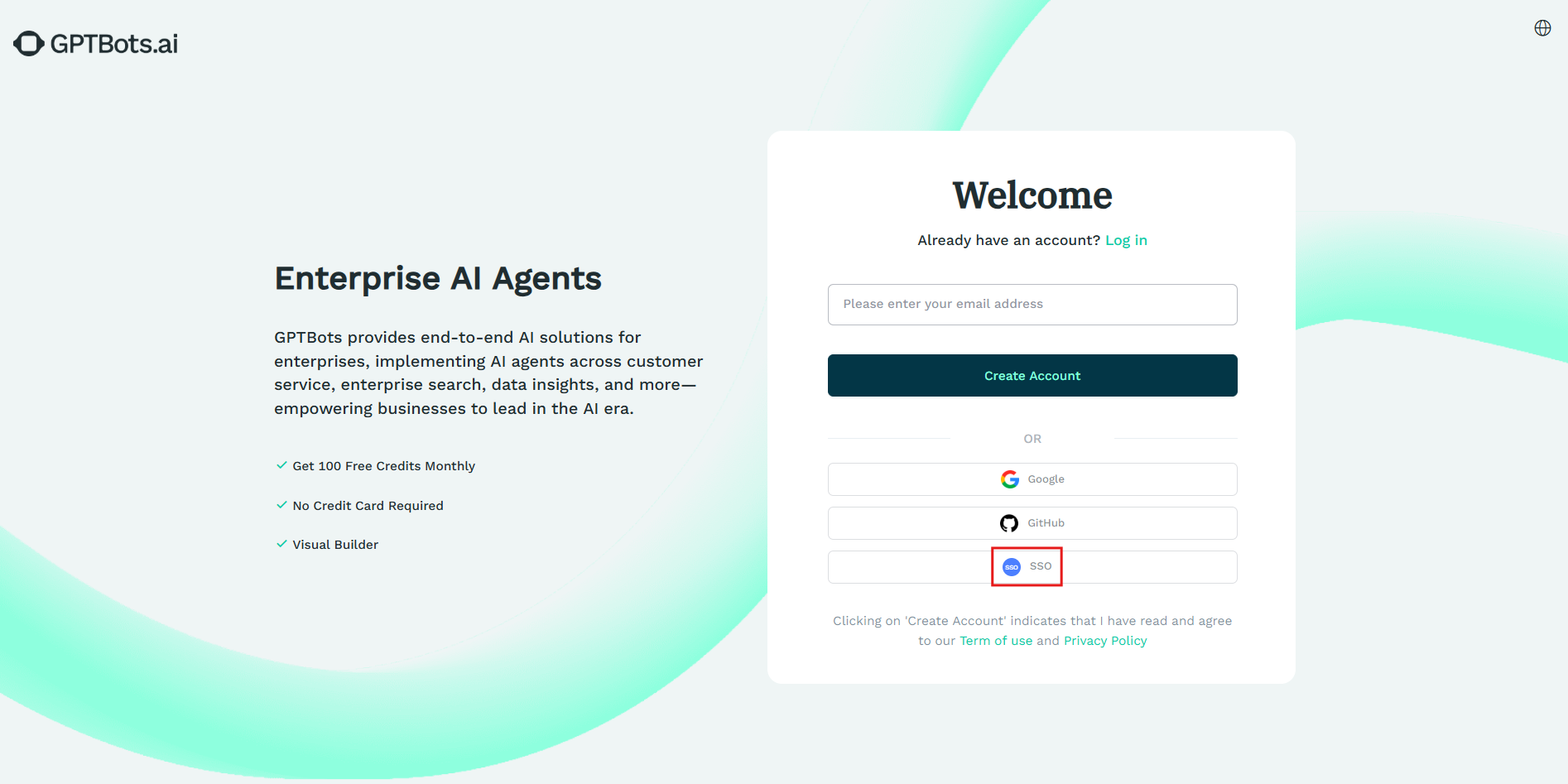

公式サイトのSSOページでログインする手順

GPTBotsのログインページを開き、「SSOログイン」 ボタンをクリックします。

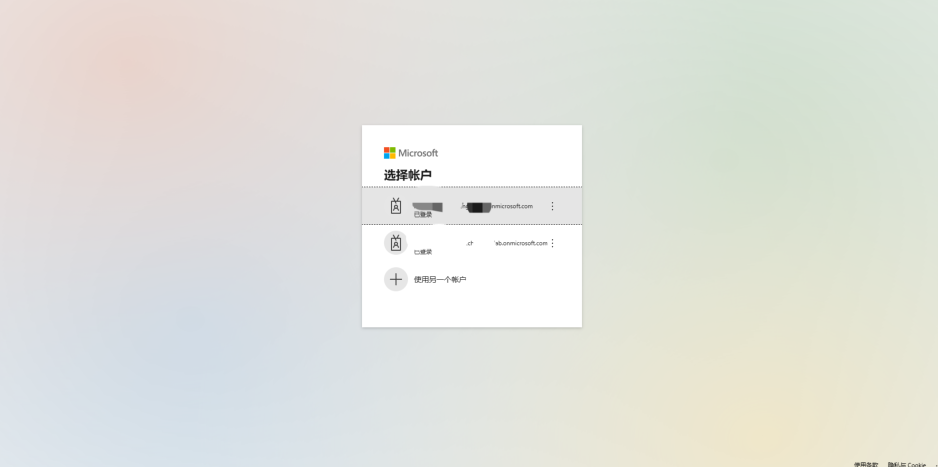

GPTBotsに登録しているメールアドレスを入力します。システムが直近でアクセスしたSSO組織を照会し、その組織で設定されているSSOサービスに基づきログイン処理をリダイレクトします。

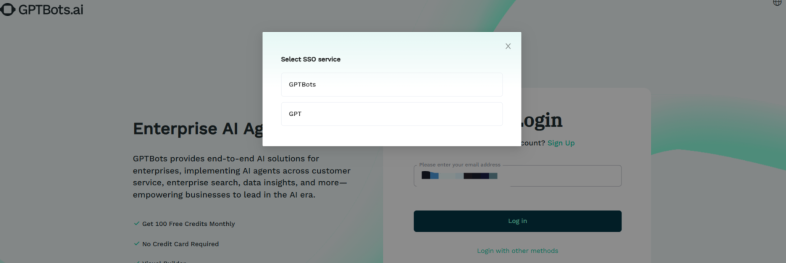

- 組織で複数のSSOサービスが設定されており、かつアカウントが複数のSSOサービスに紐付いている場合は、どのSSOサービスでログインするかを選択する画面が表示されます。

- SSOサービスが1つのみの場合は、自動的にリダイレクトされます。

- 組織で複数のSSOサービスが設定されており、かつアカウントが複数のSSOサービスに紐付いている場合は、どのSSOサービスでログインするかを選択する画面が表示されます。

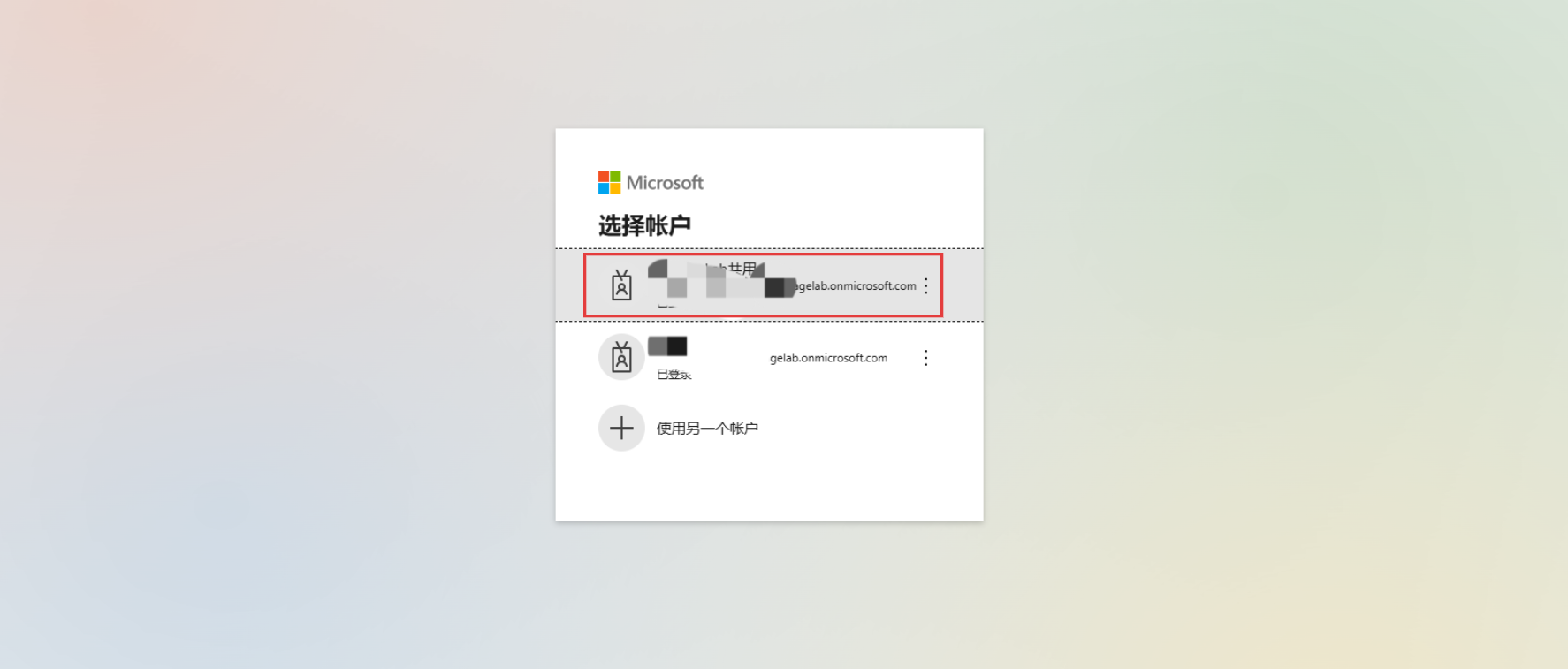

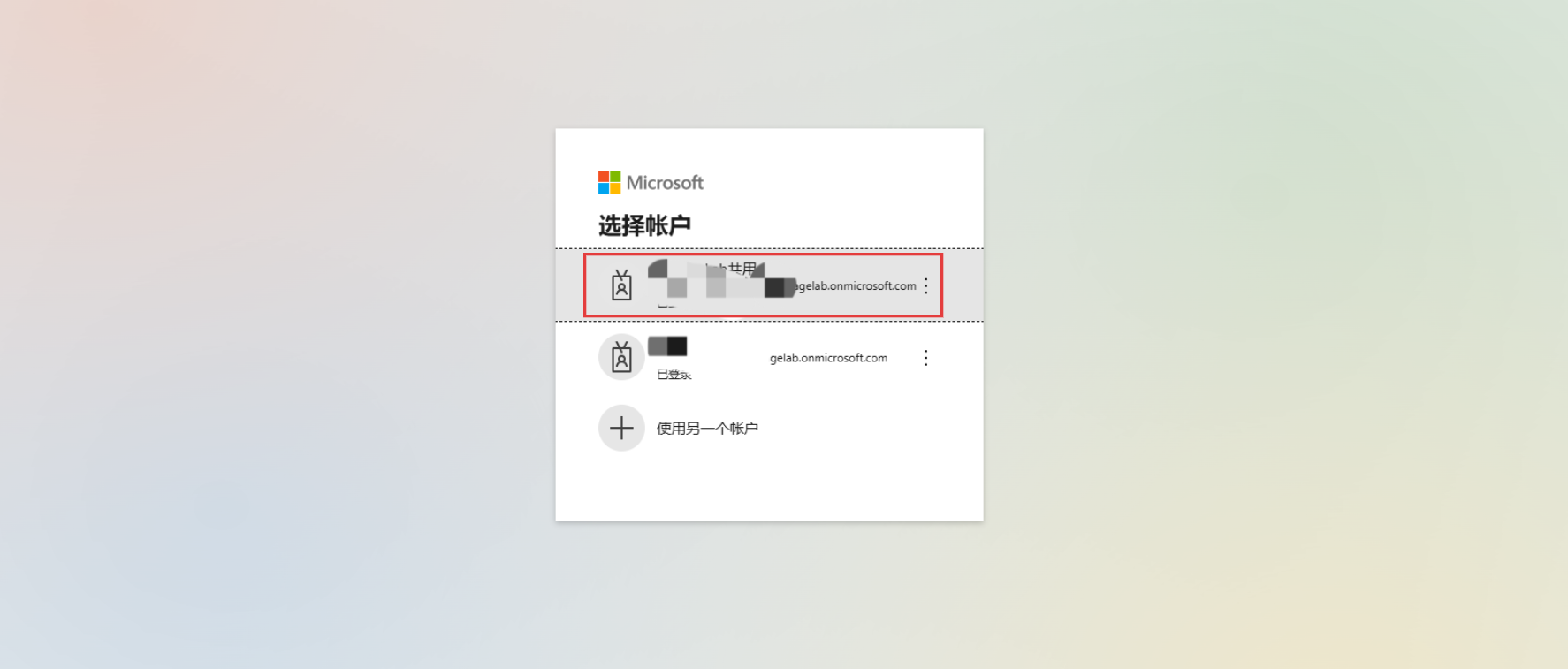

システムがIdPのログインページへリダイレクトします。アカウント認証情報を入力して認証を行います。認証が成功すると、システムが自動的にGPTBotsへリダイレクトし、SSOログイン処理が完了します。

よくあるログイン失敗シナリオ

アカウントが存在しない

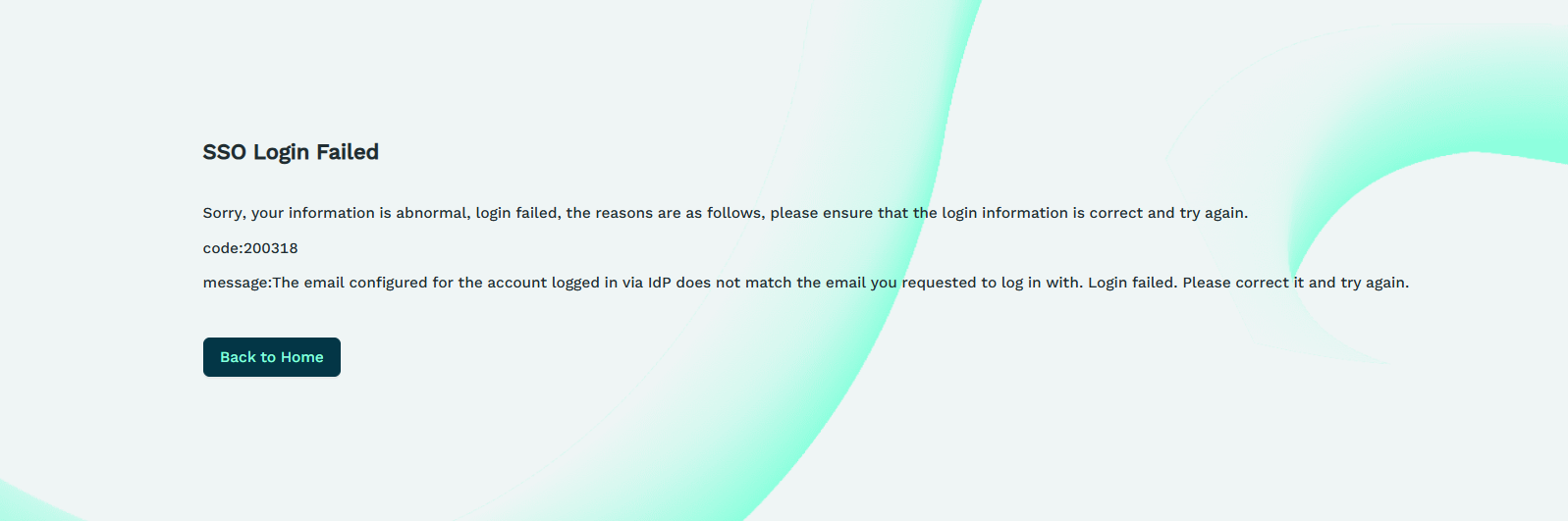

入力したメールアドレスがGPTBotsに登録されているか、または過去にSSO専用リンクからログインしたことがあるかご確認ください。SSO専用リンクから初回ログインした場合は、システムが自動的にアカウントを登録します。メールアドレスの不一致

入力したメールアドレスがIdPに設定されているメールアドレスと一致しない場合、システムはメールアドレス不一致エラーを表示します。

IdPアカウントに設定されているメールアドレスをご確認ください。問題が解決しない場合は、管理者までご連絡ください。組織でSSOログインが有効化されていない

参加または作成した組織でSSOログインが有効化されていない場合は、管理者にご連絡のうえ、組織でSSOサービスを有効化してください。

SSO専用リンクログイン

SSOログインリンクの共有

組織の作成者は、GPTBotsにログインし、「Personal Center>SSO」 に移動してください。対象組織のSSOサービスをクリックし、SSOログインリンクをコピーします。リンクを組織メンバーと共有してください。

ログインプロセス

メンバーがSSOログインリンクをクリックすると、システムはアイデンティティプロバイダー(IdP)のログインページにリダイレクトされます。

IdPでのログインが完了すると、メンバーはGPTBotsコンソールにリダイレクトされます。この際、IdPログインアカウントのメールアドレスとGPTBotsアカウントのメールアドレスが照合されます。

通常、メンバーが組織のSSOサービスによって認可された権限を有している場合、自動的に直前にアクセスしたSSO組織に遷移します。

以下は異常シナリオです:

- IdPアカウントに設定されたメールアドレスがGPTBotsプラットフォームに未登録の場合、システムが自動的にアカウントを作成し、個人情報設定ページへリダイレクトします。その際、以下のメッセージが表示されます:

「貴社アカウントには、いずれのSSO組織に対する権限も付与されていません。管理者にご連絡のうえ、権限付与を依頼してください。」 - アカウントが既に登録されているものの、いずれの組織も作成または参加していない場合、以下のメッセージが表示されます:

「貴社アカウントには、いずれのSSO組織に対する権限も付与されていません。管理者にご連絡のうえ、権限付与を依頼してください。」 - アカウントが登録済みで、組織を作成または参加しているが、SSOサービスで認可された組織に対する権限を持たない場合、システムはアカウントの組織一覧ページへリダイレクトします。アクセスしたい組織を選択し、該当するログイン方式への切り替えが必要です。

- IdPアカウントに設定されたメールアドレスがGPTBotsプラットフォームに未登録の場合、システムが自動的にアカウントを作成し、個人情報設定ページへリダイレクトします。その際、以下のメッセージが表示されます:

注意:

SSOログインリンクから組織へアクセスする場合は、組織管理者にご連絡いただき、貴社メールアドレスをSSO組織メンバーに追加するようご依頼ください。

よくあるログイン失敗シナリオ

- IdPで正常にログインできない

IdPアカウントにIdP SSOアプリケーションへのアクセス権限が付与されていない場合、SSOログインリンクからログインしようとするとIdP側でエラーが発生します。管理者にご連絡のうえ、アクセス権限の付与をご依頼ください。

アカウントのログアウト方法

SSOログイン状態でアカウントをログアウトする場合、通常のログイン時とは手順が異なります:

ログアウトをクリックすると、システムが自動的にIdPのログアウトURLを呼び出し、IdP側でグローバルログアウトが実行されます。

ログアウト後、再度ログインする場合は、IdPプラットフォームで再認証が必要です。