Single Sign-On (SSO)

Single Sign-On (SSO) คือระบบยืนยันตัวตนที่ช่วยให้ผู้ใช้เข้าถึงระบบและแอปพลิเคชันที่เชื่อถือได้หลายระบบด้วยชุดข้อมูลรับรองเพียงชุดเดียว ไม่ต้องล็อกอินซ้ำหลายครั้ง SSO มักใช้งานผ่านโปรโตคอลระหว่าง Identity Provider (IdP) และ Service Provider (SP) ข้อดีหลักของ SSO ได้แก่:

- ลดความยุ่งยากในการจดจำรหัสผ่าน เพิ่มประสบการณ์ผู้ใช้ และช่วยให้ทำงานได้มีประสิทธิภาพยิ่งขึ้น

- เพิ่มความปลอดภัยและช่วยให้บริหารจัดการตัวตนและสิทธิ์การเข้าถึงของสมาชิกในองค์กรได้แบบศูนย์กลาง

- ลดค่าใช้จ่ายด้าน IT และลดภาระการกู้คืน/ดูแลรหัสผ่าน

ขั้นตอนล็อกอิน SSO บน GPTBots: เมื่อเข้าลิงก์ SSO Login ของ GPTBots ผู้ใช้จะถูกเปลี่ยนเส้นทางไปยังระบบ SSO ภายในหรือภายนอกเพื่อตรวจสอบตัวตน เมื่อยืนยันสำเร็จจะถูกนำกลับมายังแพลตฟอร์ม GPTBots และล็อกอินอัตโนมัติ

คำศัพท์ที่ควรรู้

| คำศัพท์ | คำอธิบาย |

|---|---|

| Identity Provider (IdP) | ผู้ให้บริการภายนอกที่รับผิดชอบการยืนยันตัวตน หลังจากล็อกอินผ่าน IdP ผู้ใช้สามารถเข้าถึงระบบที่เชื่อมโยงหลายระบบได้โดยไม่ต้องกรอกรหัสผ่านซ้ำ |

| Service Provider (SP) | ระบบที่ลงทะเบียนเป็นแอปพลิเคชันบน IdP ซึ่งจะรับผลการยืนยันตัวตนจาก IdP และให้บริการทางธุรกิจแก่ผู้ใช้ |

| Security Assertion Markup Language (SAML) | โปรโตคอลมาตรฐานแบบเปิดบนพื้นฐาน XML สำหรับส่งข้อมูลยืนยันตัวตนและสิทธิ์การเข้าถึงอย่างปลอดภัยระหว่าง IdP และ SP แพลตฟอร์มรองรับ SAML 2.0 |

| วิธีการเข้าสู่ระบบ | วิธีการยืนยันตัวตนสำหรับเข้าระบบ เช่น การเข้าสู่ระบบปกติ และ SSO Login * เข้าสู่ระบบปกติ: ระบบยืนยันตัวตนบัญชีของแพลตฟอร์ม เช่น การเข้าสู่ระบบด้วยชื่อผู้ใช้-รหัสผ่าน; การเข้าสู่ระบบด้วยบัญชีบุคคลที่สาม เช่น Google OAuth, Facebook, Apple, GitHub ฯลฯ * SSO Login: การเข้าสู่ระบบผ่าน Identity Provider (IdP) ต่าง ๆ |

| ประเภทองค์กร | * องค์กรปกติ: องค์กรที่ไม่ได้เปิดใช้งาน SSO Login ต้องเข้าสู่ระบบด้วยวิธีปกติ * องค์กร SSO: องค์กรที่เปิดใช้งาน SSO Login ต้องเข้าสู่ระบบผ่าน SSO ที่ตั้งค่าไว้เท่านั้น |

หมายเหตุ:

- SSO ใช้อีเมลเป็นตัวระบุผู้ใช้ที่ไม่ซ้ำกัน กรุณาตรวจสอบว่าอีเมลที่ตั้งค่าใน IdP ขององค์กร ตรงกับอีเมลบัญชี GPTBots

- ประเภทองค์กรและวิธีเข้าสู่ระบบมีผลต่อสิทธิ์การเข้าถึงและการใช้งาน ผู้ดูแลระบบควรกำหนดค่าตามความต้องการจริง

- การตั้งค่า SSO ต้องตั้งค่าโปรโตคอล IdP ในระดับบัญชี อนุญาต IdP ให้กับองค์กรเป้าหมาย และเปิดใช้งาน SSO Login ในระดับองค์กร

กฎการเข้าถึงของผู้ใช้

- องค์กรปกติ: รองรับเฉพาะวิธีเข้าสู่ระบบปกติ ใช้ได้กับสมาชิกและผู้สร้างองค์กรทุกคน

- องค์กร SSO: สมาชิกทุกคนต้องเข้าสู่ระบบผ่าน SSO Login ผู้สร้างองค์กรสามารถเข้าสู่ระบบได้ทั้งแบบปกติและ SSO

- การผูกบัญชี SSO Login: เมื่อผู้ใช้เข้าสู่ระบบผ่าน SSO ระบบจะบันทึกความสัมพันธ์การผูกบัญชีระหว่างบัญชีผู้ใช้กับบริการ SSO การผูกบัญชีนี้สามารถเกิดขึ้นได้จาก:

- ล็อกอินผ่านลิงก์ SSO ในอีเมล "เชิญเข้าร่วมองค์กร"

- ล็อกอินผ่านลิงก์เฉพาะของบริการ SSO นั้น ๆ

- ล็อกอินผ่านลิงก์ SSO ในอีเมล "องค์กรเปิดใช้บริการ SSO สำเร็จ"

- การจับคู่ด้วยอีเมล: SSO ใช้อีเมลเป็นตัวระบุผู้ใช้ที่ไม่ซ้ำ และจับคู่อัตโนมัติกับบัญชีในแพลตฟอร์ม

- หน้าล็อกอิน SSO ทั่วไป: หากอีเมลไม่มีในระบบ จะปฏิเสธการเข้าสู่ระบบ

- ลิงก์ SSO เฉพาะ: หากอีเมลไม่มีในระบบ ระบบจะสร้างบัญชีใหม่ให้อัตโนมัติ

- การสร้างบัญชี: บัญชีที่เข้าสู่ระบบแบบปกติสามารถสร้างองค์กรและตั้งค่า SSO ให้กับองค์กรที่สร้างได้ บัญชีที่เข้าสู่ระบบด้วย SSO ไม่สามารถสร้างองค์กรใหม่ได้

คู่มือการตั้งค่า SSO

GPTBots รองรับการเชื่อมต่อ SSO กับ Identity Provider ใด ๆ ที่ใช้โปรโตคอล SAML 2.0 เช่น Microsoft Azure, Okta, One Login, Google เป็นต้น

การตั้งค่า GPTBots ใน IdP

เพื่อเริ่มใช้ SSO ให้เพิ่ม GPTBots เป็นแอปพลิเคชันใน Identity Provider (IdP) ติดต่อผู้ดูแล IdP ขององค์กรเพื่อตั้งค่าข้อมูล SP ที่ได้จาก GPTBots ลงในแอปพลิเคชัน IdP

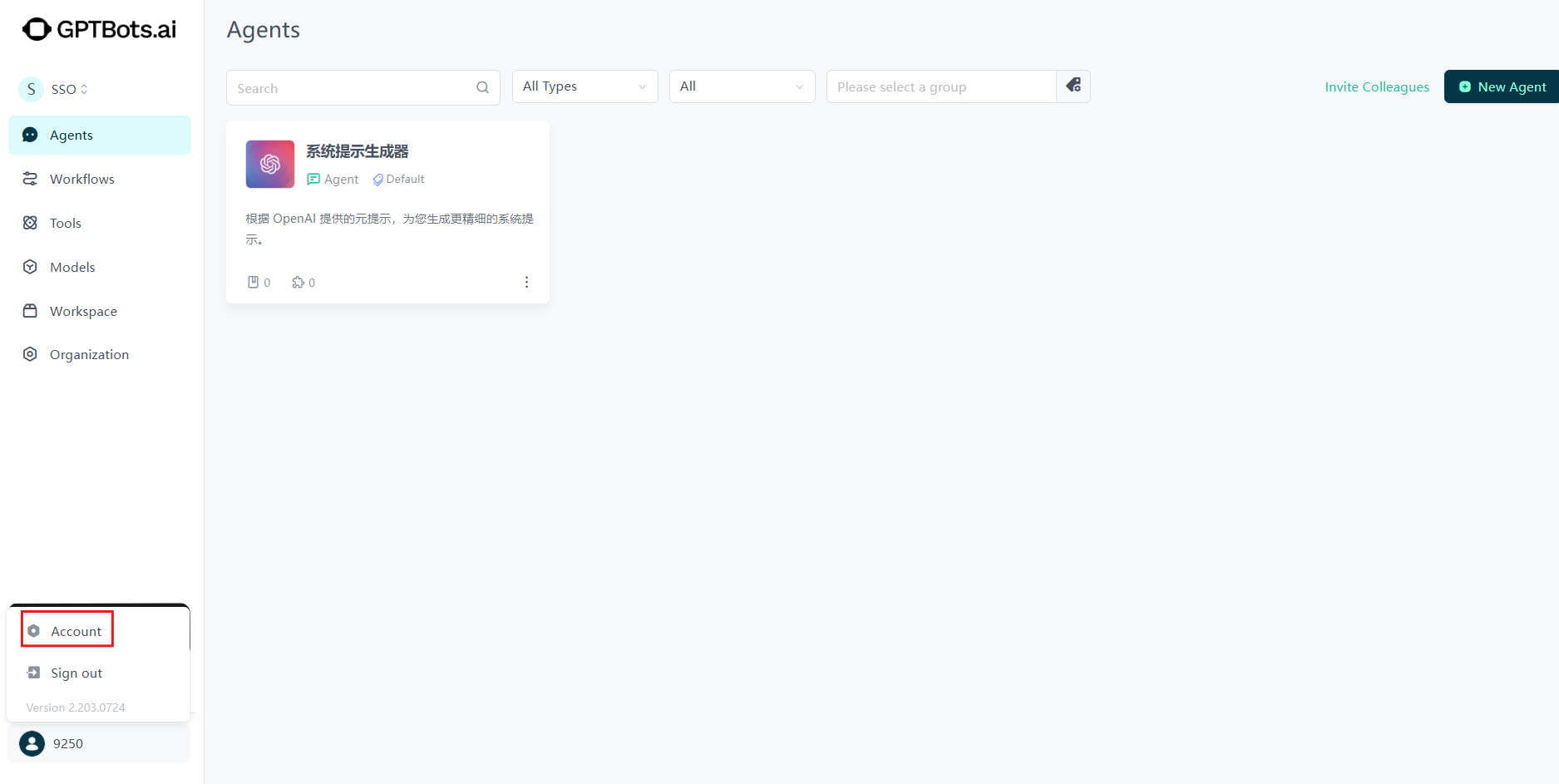

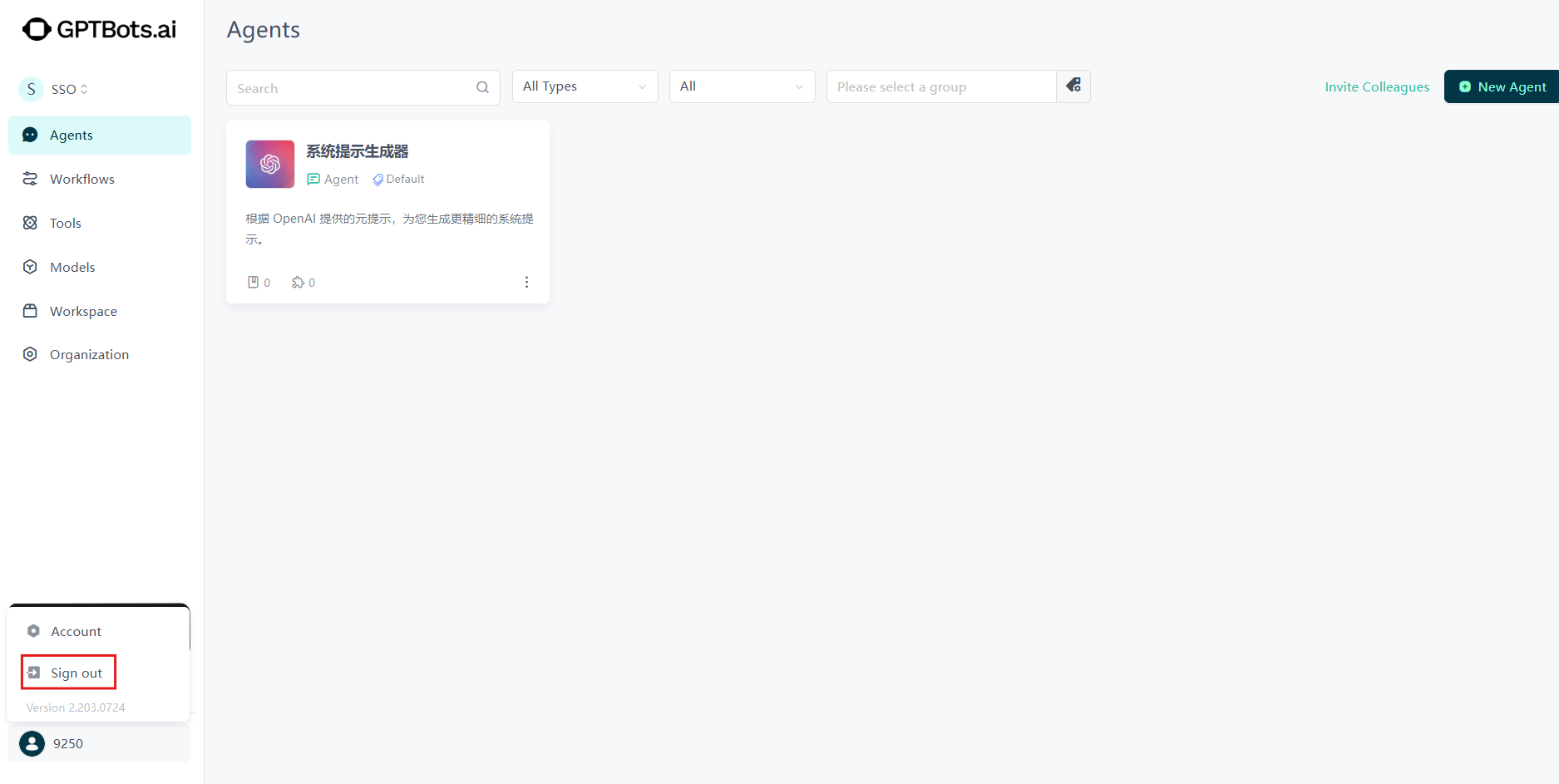

ล็อกอินเข้าสู่ GPTBots เลื่อนเมาส์ไปที่รูปโปรไฟล์มุมล่างซ้ายของหน้าหลัก แล้วคลิก "บัญชี" ในเมนูที่ปรากฏ ใน "ศูนย์ส่วนตัว" คลิก "SSO" เพื่อเข้าสู่หน้าตั้งค่า SSO

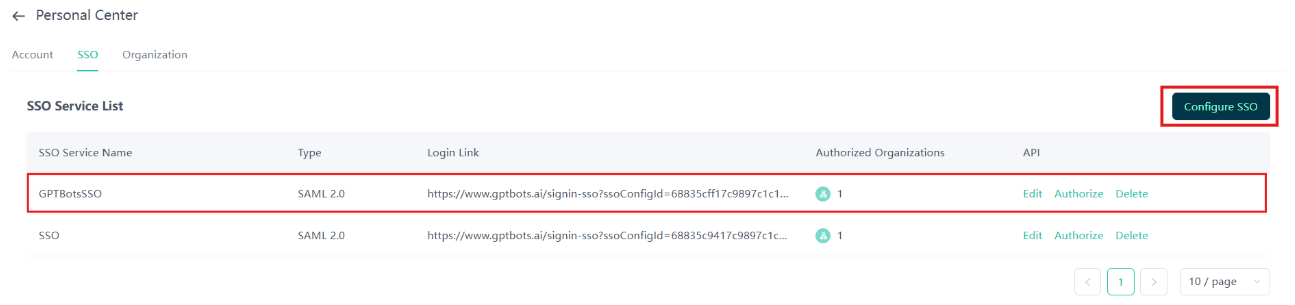

ที่หน้า SSO คลิกปุ่ม "ตั้งค่า SSO"

คัดลอกข้อมูลการตั้งค่าที่ GPTBots (SP) ให้มา แล้วส่งให้ผู้ดูแล IdP ตั้งค่าใน IdP ขององค์กร หลังจากยืนยันว่าตั้งค่าเสร็จแล้ว ให้ติ๊กยืนยันในหน้าดังกล่าวและดำเนินการขั้นตอนถัดไป

ใช้ปุ่มคัดลอกทางขวาเพื่อคัดลอกอย่างรวดเร็ว

ข้อมูลการตั้งค่า

- ข้อมูลที่ SP สร้างขึ้น

- Entity ID: ตัวระบุเฉพาะของ SP ใน IdP

- ACS URL: ที่อยู่ Assertion Consumer Service สำหรับรับข้อมูล SAML assertion ที่ IdP ส่งกลับ

- Login URL: ที่อยู่สำหรับเข้าสู่ระบบ SSO

- Logout URL: ที่อยู่สำหรับออกจากระบบ SSO

- ข้อมูลที่ IdP ส่งกลับ

- X.509 Certificate (base64): ใบรับรองของ Identity Provider (ใบรับรองมีวันหมดอายุ ควรอัปเดตทันทีหากหมดอายุ)

- Login URL: ที่อยู่เข้าสู่ระบบของ IdP

- Logout URL: ที่อยู่ออกจากระบบของ IdP

- ข้อมูลที่ SP สร้างขึ้น

คู่มือการตั้งค่าสำหรับแพลตฟอร์ม IdP ต่าง ๆ:

- Microsoft Azure

- Okta

- One Login

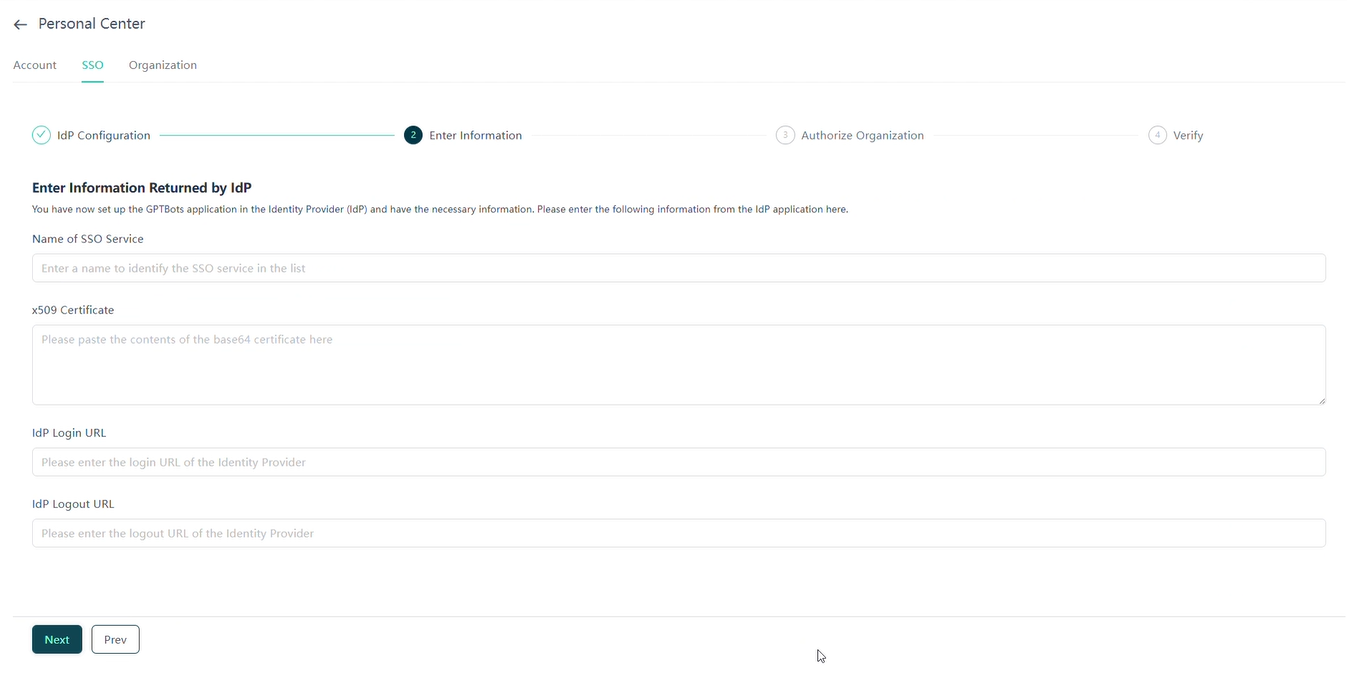

กรอกข้อมูลที่ IdP ส่งกลับ

กรอก Certificate, Login URL, และ Logout URL ที่ IdP ให้มาใน SP แล้วคลิก ถัดไป

- ตั้งชื่อบริการ SSO เพื่อระบุได้ชัดเจน

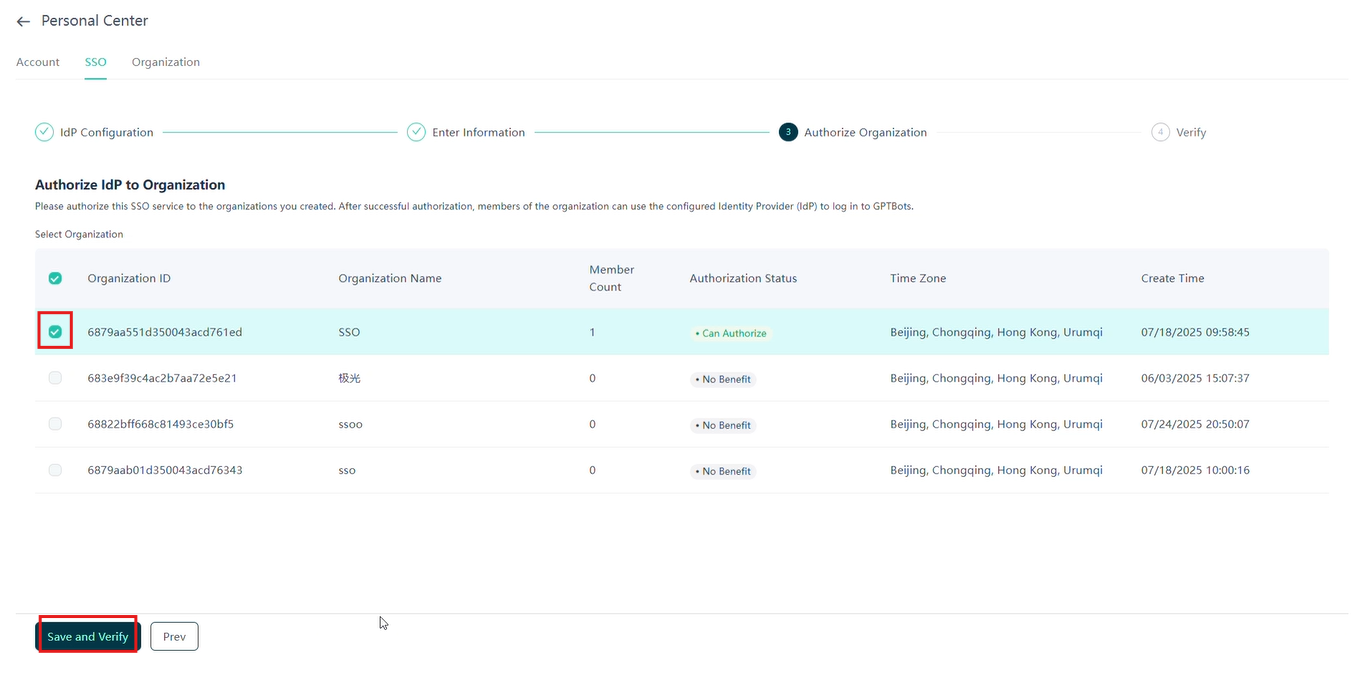

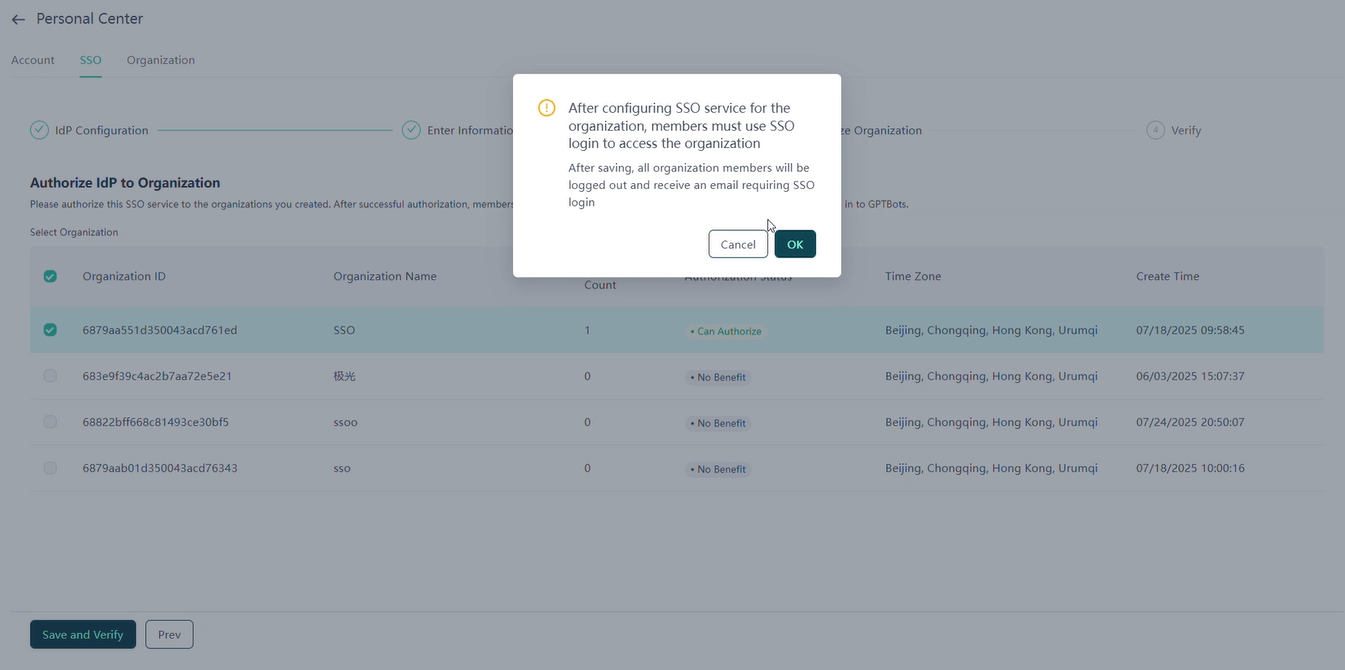

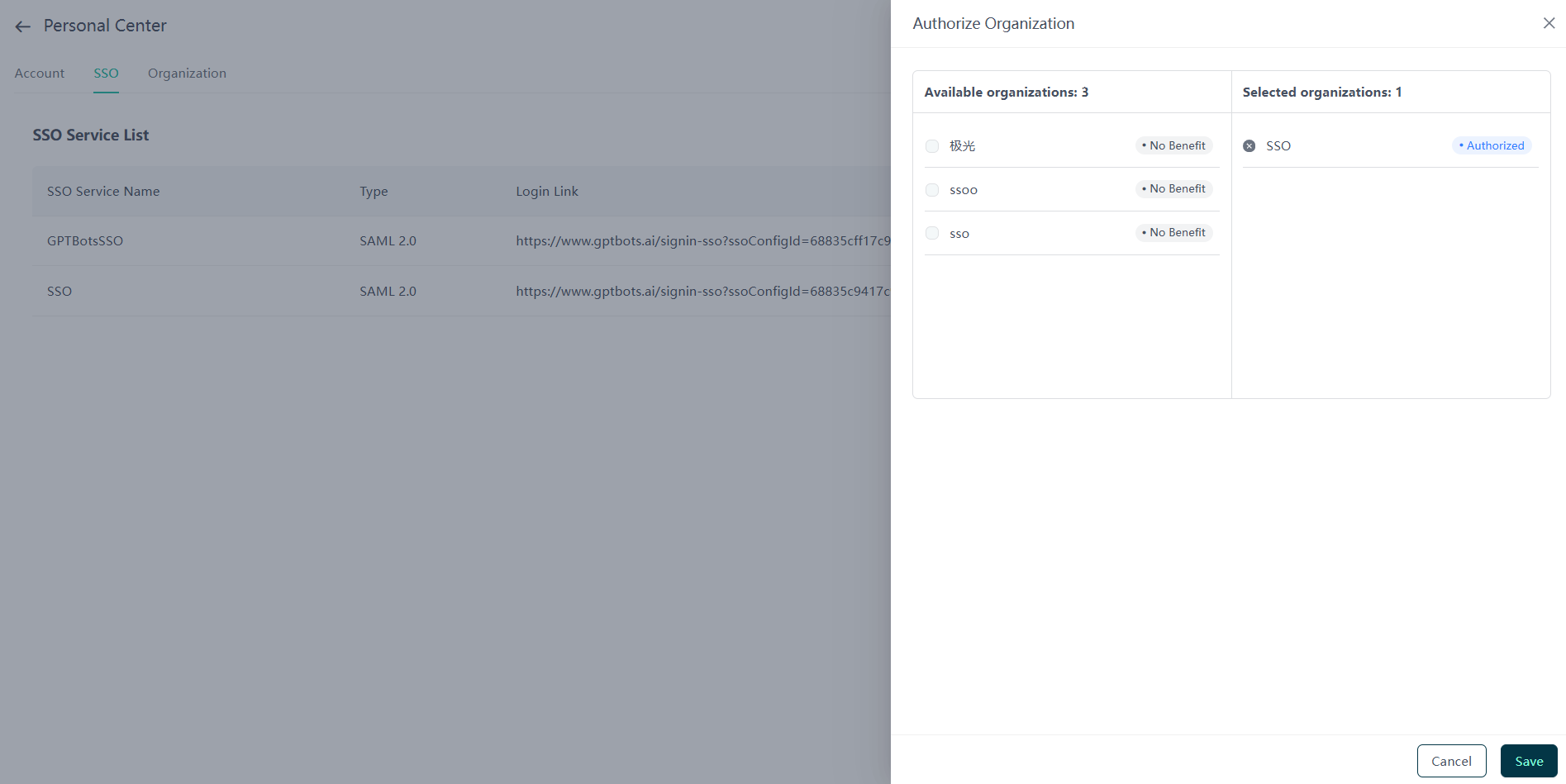

การอนุญาตองค์กร

ที่หน้า "อนุญาตองค์กร" เลือกองค์กรที่ต้องการกำหนดบริการ SSO ให้ แล้วคลิก "บันทึก" เพื่อใช้การตั้งค่า

- สามารถอนุญาตบริการ SSO หนึ่งรายการให้กับหลายองค์กร หรือกำหนด SSO หลายรายการให้กับองค์กรเดียวได้

- หากองค์กรขึ้นแจ้งเตือน "ไม่มีสิทธิ์" หรือ "ถึงขีดจำกัดการอนุญาต" กรุณา ติดต่อฝ่ายขาย

เมื่อการตั้งค่ามีผล สมาชิกองค์กรต้องเข้าสู่ระบบผ่าน SSO Login เพื่อเข้าถึงองค์กรที่เกี่ยวข้อง

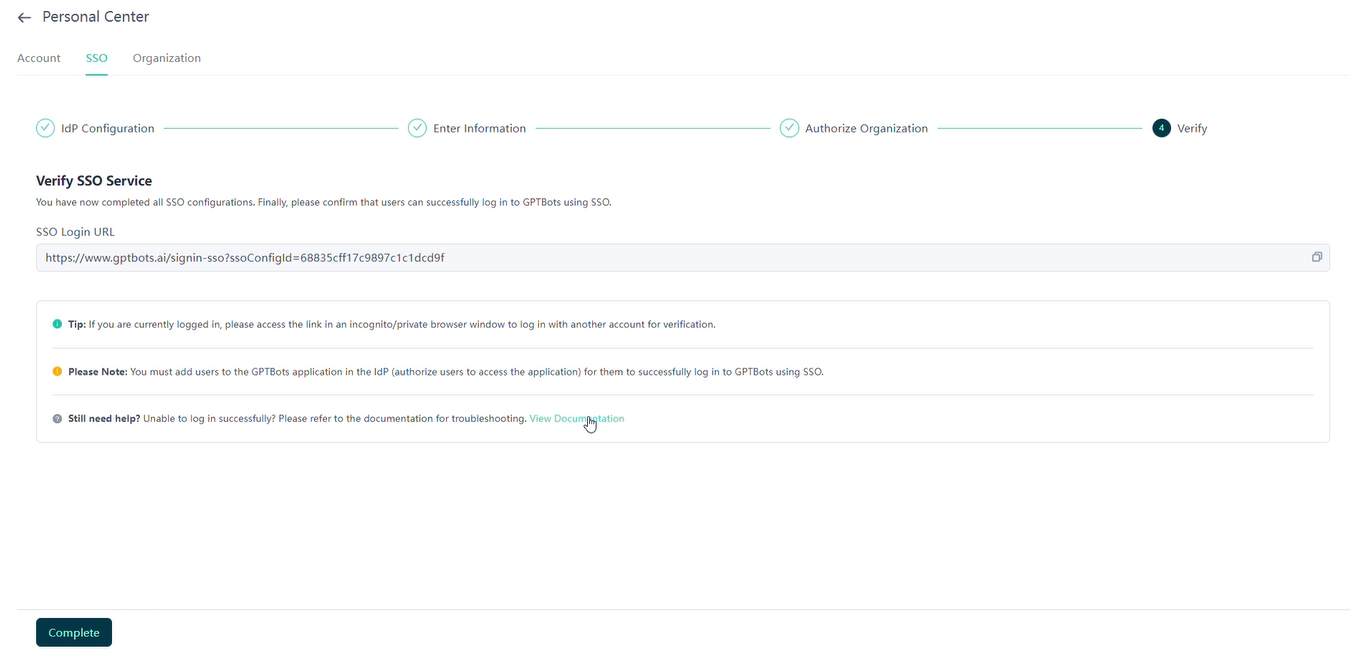

ตรวจสอบบริการ SSO

หลังตั้งค่าแล้ว ให้ทดสอบว่าบริการ SSO ใช้งานได้ปกติหรือไม่โดยใช้ URL SSO Login

- ตรวจสอบว่าบัญชีทดสอบได้เข้าร่วมองค์กรที่ได้รับอนุญาต SSO ใน GPTBots และได้รับสิทธิ์เข้าถึงแอปพลิเคชัน SSO บน IdP แล้ว

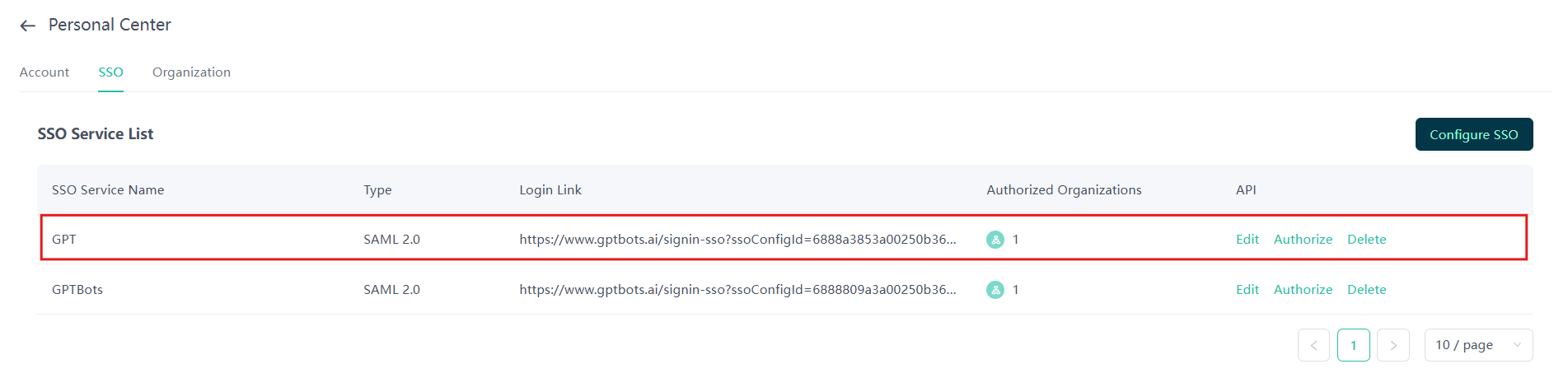

รายการ SSO

หน้ารายการบริการ SSO จะแสดงบริการ SSO ที่ตั้งค่าทั้งหมด โดยมีฟิลด์สำคัญดังนี้:

| ฟิลด์ | คำอธิบาย |

|---|---|

| ชื่อบริการ SSO | ชื่อที่ตั้งเองของบริการ SSO |

| ประเภท | ประเภทโปรโตคอล SSO |

| ลิงก์เข้าสู่ระบบ | ลิงก์สำหรับเข้าสู่ระบบ SSO |

| องค์กรที่ได้รับอนุญาต | จำนวนองค์กรที่ได้รับสิทธิ์จากบริการ SSO นี้ |

| การดำเนินการ | รองรับ "แก้ไข", "อนุญาต", และ "ลบ" |

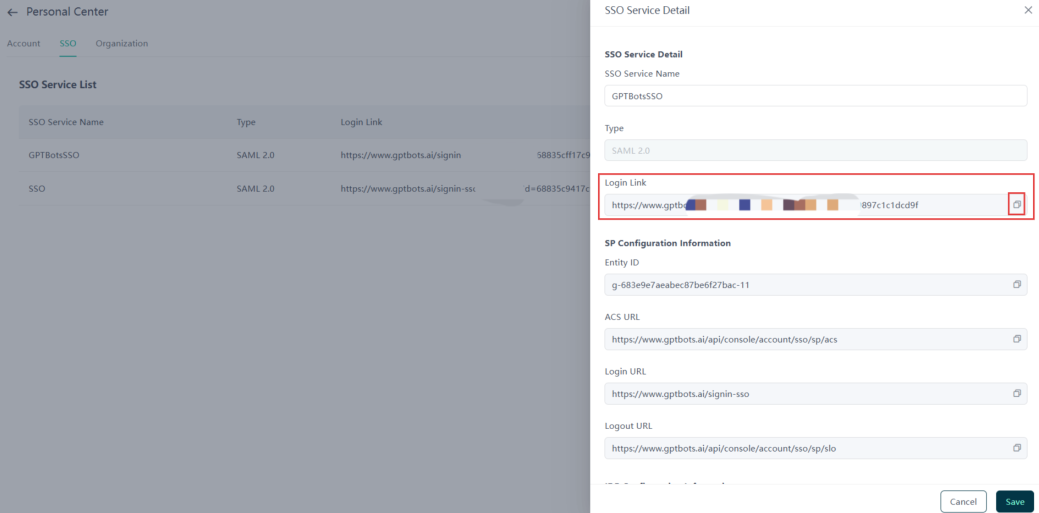

คลิกที่แถวใดก็ได้ในรายการ จะปรากฏหน้าต่าง "รายละเอียดบริการ SSO" อัตโนมัติ

เมื่อวางเมาส์ที่ฟิลด์ "องค์กรที่ได้รับอนุญาต" จะแสดงรายชื่อองค์กรที่ได้รับอนุญาตโดยละเอียด

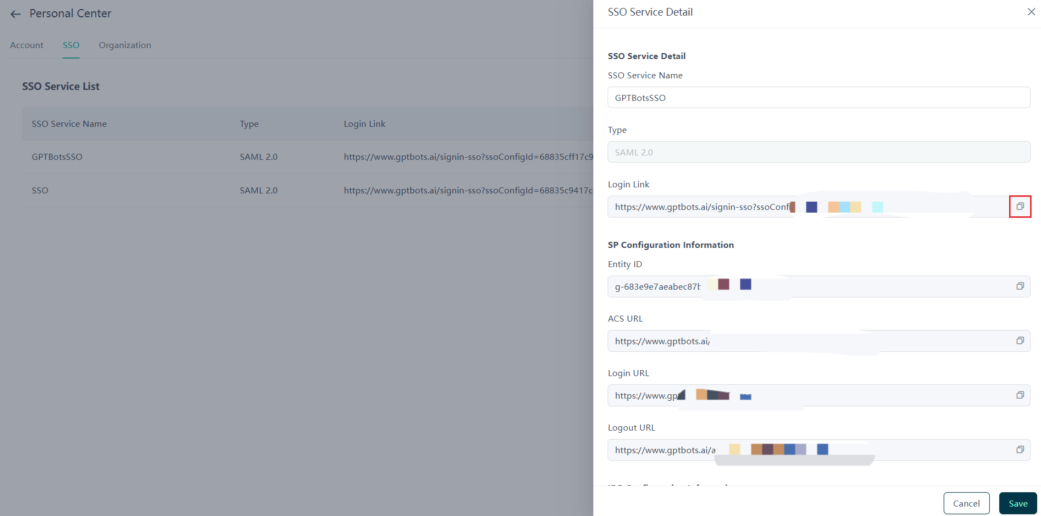

แก้ไข

คลิกปุ่ม "แก้ไข" หรือคลิกที่แถวใดก็ได้ในรายการ เพื่อเปิดแถบด้านข้างรายละเอียดบริการ SSO ซึ่งสามารถดูและแก้ไขพารามิเตอร์การตั้งค่า SSO ได้โดยละเอียด

- คลิกปุ่มทางขวาเพื่อคัดลอกเนื้อหาฟิลด์ หน้านี้รองรับการแก้ไขเฉพาะข้อมูลการตั้งค่า IdP ส่วนฟิลด์อื่นเป็นแบบอ่านอย่างเดียว

ข้อมูลที่ SP สร้างขึ้น

- Entity ID: ตัวระบุเฉพาะของ SP ใน IdP

- ACS URL: ที่อยู่ Assertion Consumer Service สำหรับรับข้อมูล SAML assertion ที่ IdP ส่งกลับ

- Login URL: ที่อยู่สำหรับเข้าสู่ระบบ SSO

- Logout URL: ที่อยู่สำหรับออกจากระบบ SSO

ข้อมูลที่ IdP ส่งกลับ

- X.509 Certificate (base64): ใบรับรองของ IdP (ใบรับรองมีวันหมดอายุ ควรอัปเดตทันทีหากหมดอายุ)

- Login URL: ที่อยู่เข้าสู่ระบบที่ IdP ให้มา

- Logout URL: ที่อยู่ออกจากระบบที่ IdP ให้มา

องค์กรที่ได้รับอนุญาต

คลิกปุ่ม "อนุญาต" เพื่อเปิดแถบด้านข้างสำหรับอนุญาตองค์กร:

- ด้านซ้ายจะแสดง องค์กรที่มีสิทธิ์ ส่วนด้านขวาแสดง องค์กรที่ได้รับอนุญาต

- เฉพาะองค์กรที่มีสิทธิ์ SSO เท่านั้นจึงจะสามารถอนุญาตได้ หากองค์กรที่ต้องการอนุญาตไม่มีสิทธิ์ SSO หรือถึงขีดจำกัดการอนุญาต SSO แล้ว กรุณา ติดต่อฝ่ายขาย

- หลังอนุญาตหรือยกเลิกอนุญาต สมาชิกองค์กรที่เกี่ยวข้องจะได้รับอีเมลแจ้งเตือนและต้องยืนยันตัวตนใหม่

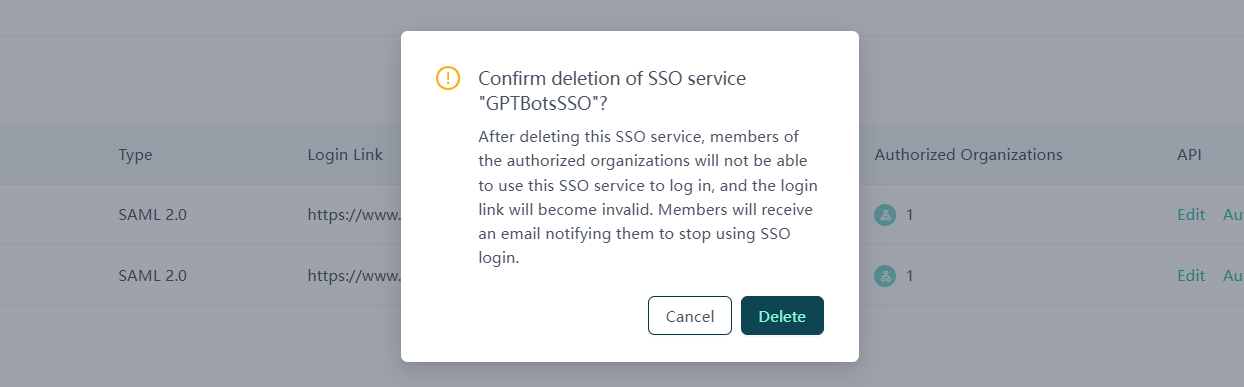

การลบบริการ SSO

คลิกปุ่ม "ลบ" เพื่อลบบริการ SSO ปัจจุบัน โปรดดำเนินการด้วยความระมัดระวัง เพราะเมื่อบริการ SSO ถูกลบแล้ว สมาชิกองค์กรที่เกี่ยวข้องจะไม่สามารถเข้าสู่ระบบผ่านบริการนี้ได้อีก

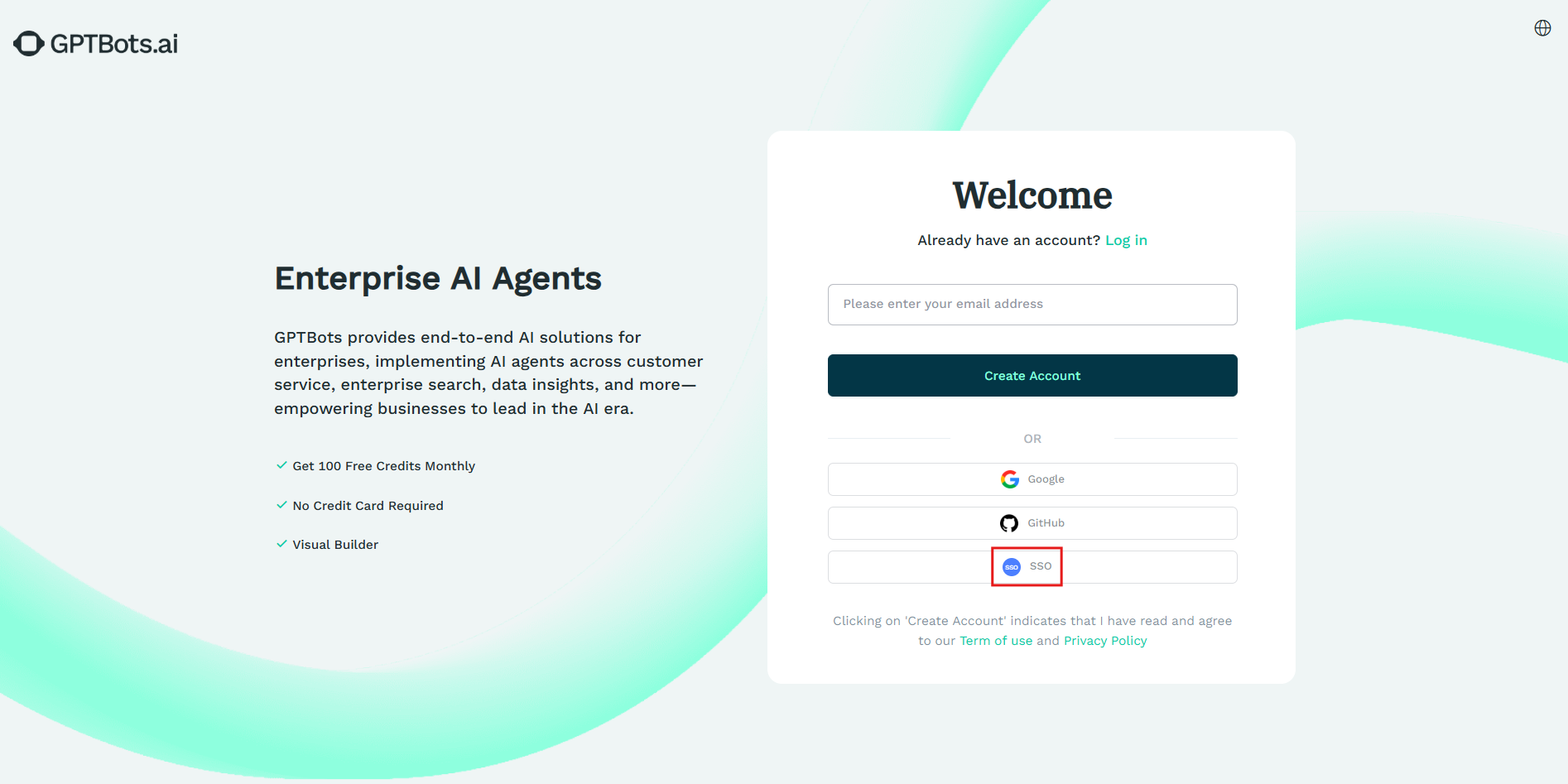

เข้าสู่ระบบผ่านหน้า SSO บนเว็บไซต์ทางการ

เปิดหน้าเข้าสู่ระบบ GPTBots แล้วคลิกปุ่ม "SSO Login"

กรอกอีเมลที่ลงทะเบียนกับ GPTBots ระบบจะค้นหาองค์กร SSO ล่าสุดที่คุณเข้าถึง และเปลี่ยนเส้นทางเข้าสู่ระบบตามบริการ SSO ที่องค์กรนั้นตั้งค่าไว้

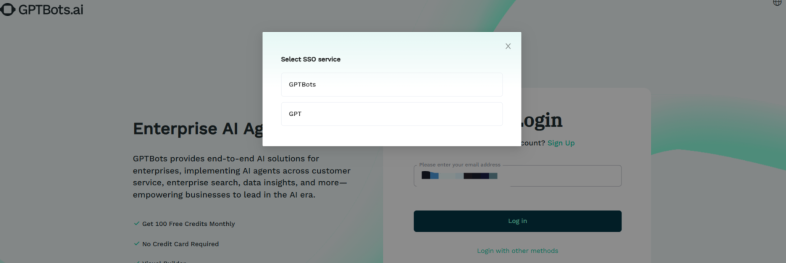

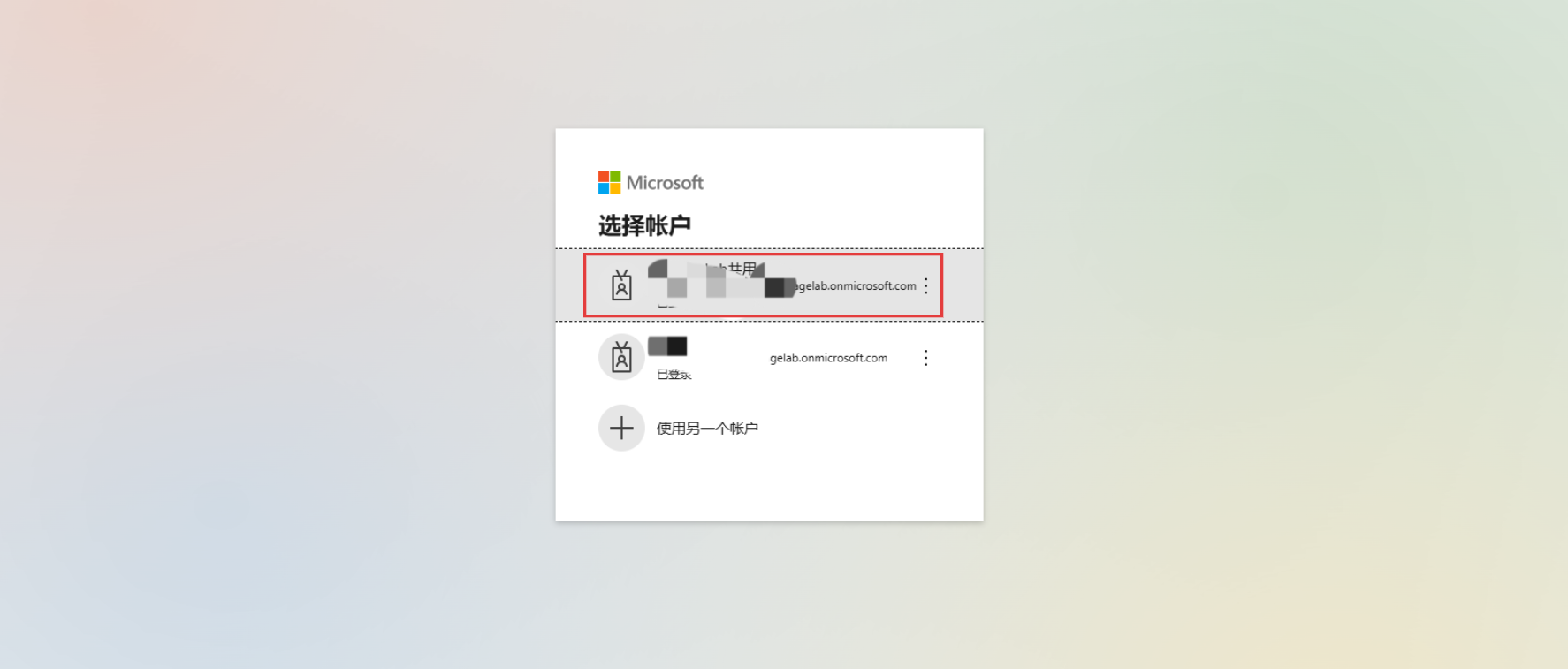

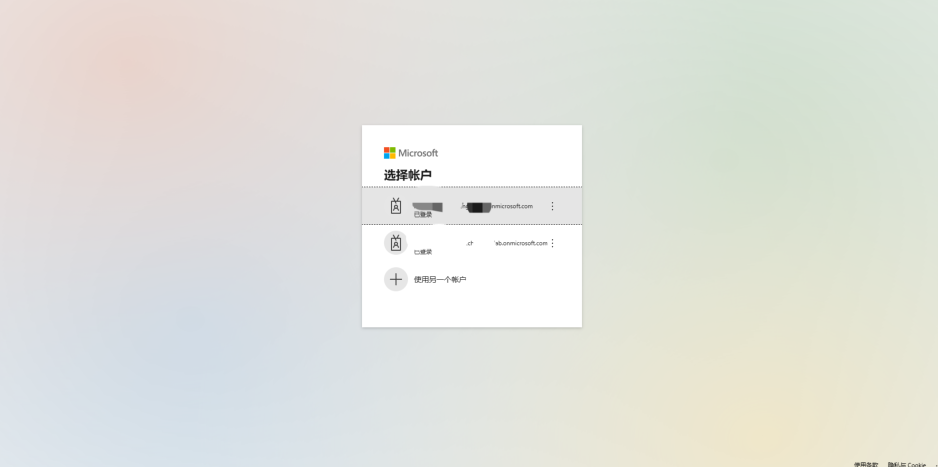

- หากองค์กรตั้งค่า SSO หลายรายการ และบัญชีของคุณผูกกับ SSO หลายบริการ จะมีหน้าต่างให้เลือกบริการ SSO ที่ต้องการใช้เข้าสู่ระบบ

- หากมีบริการ SSO เดียว ระบบจะเปลี่ยนเส้นทางให้อัตโนมัติ

- หากองค์กรตั้งค่า SSO หลายรายการ และบัญชีของคุณผูกกับ SSO หลายบริการ จะมีหน้าต่างให้เลือกบริการ SSO ที่ต้องการใช้เข้าสู่ระบบ

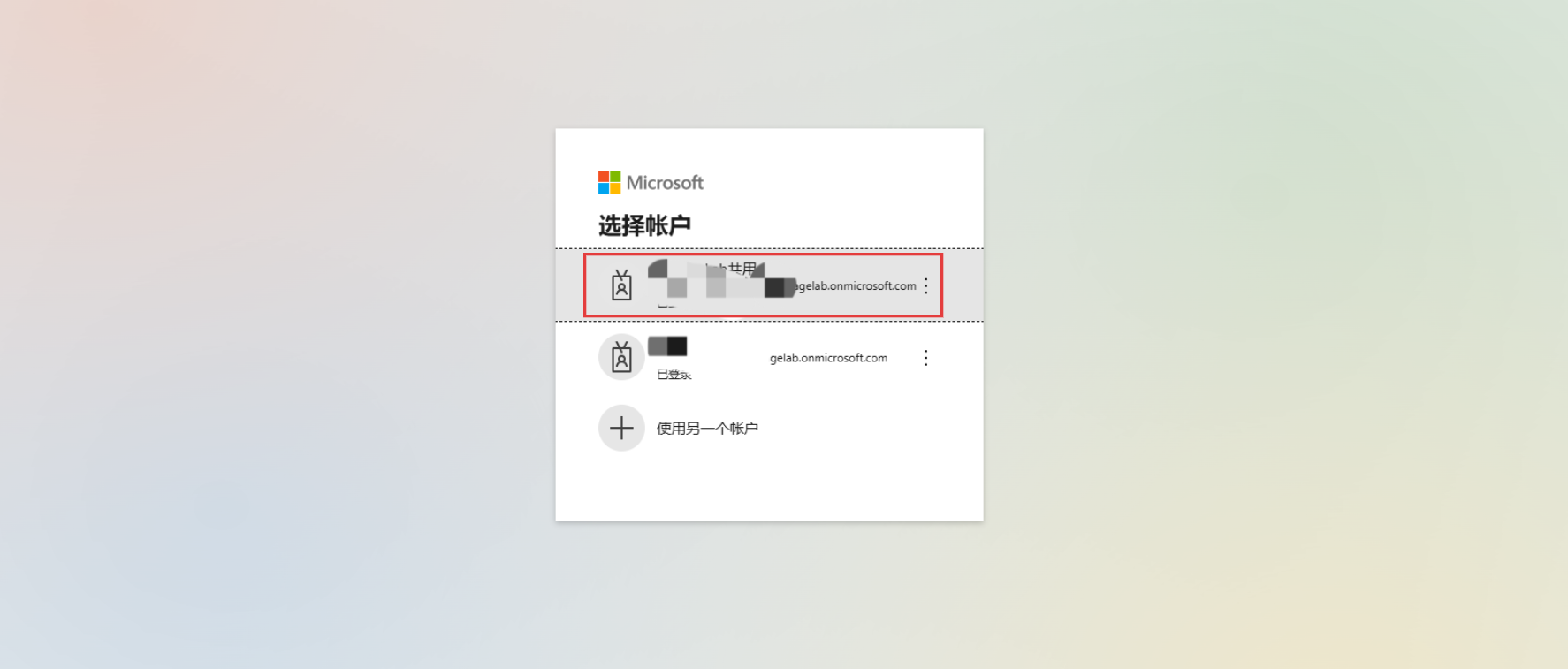

ระบบจะเปลี่ยนเส้นทางไปยังหน้าเข้าสู่ระบบ IdP ซึ่งคุณจะต้องกรอกข้อมูลบัญชีเพื่อยืนยันตัวตน เมื่อยืนยันสำเร็จ ระบบจะเปลี่ยนเส้นทางกลับมายัง GPTBots เพื่อเข้าสู่ระบบ SSO ให้สมบูรณ์

กรณีเข้าสู่ระบบล้มเหลวที่พบบ่อย

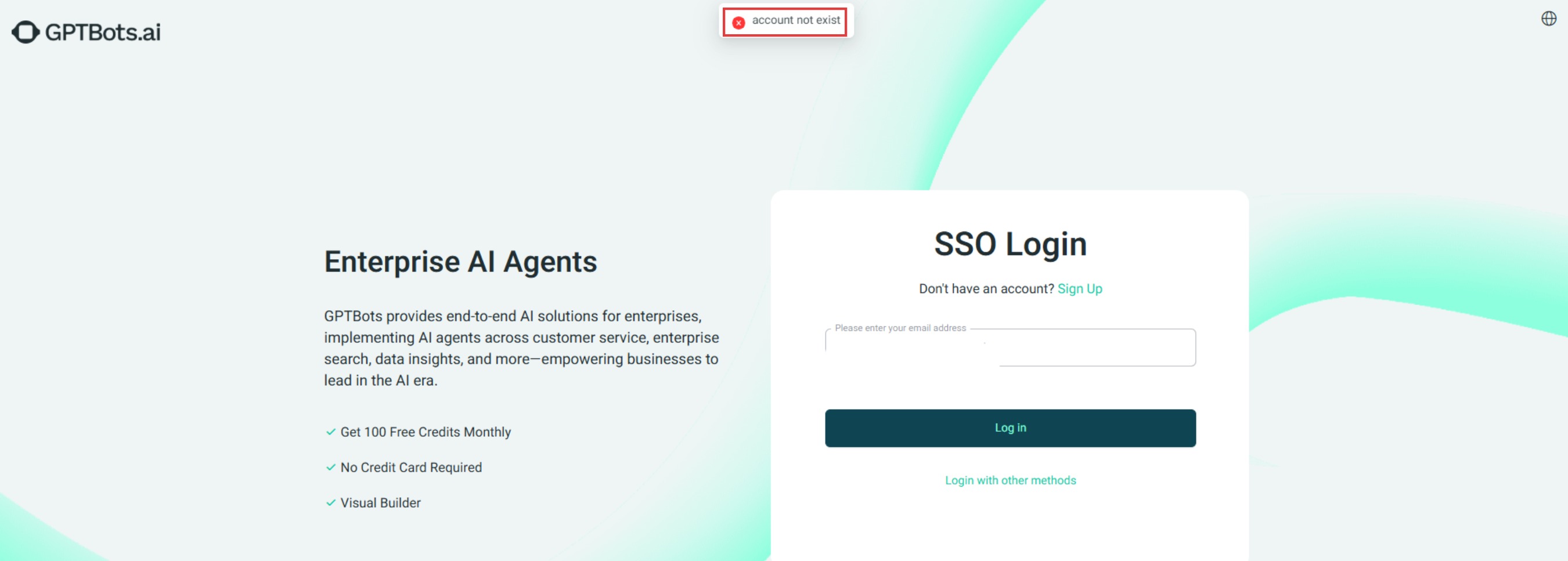

ไม่มีบัญชีในระบบ

ตรวจสอบว่าอีเมลที่กรอกลงทะเบียนกับ GPTBots หรือเคยล็อกอินผ่านลิงก์ SSO หรือไม่ หากยังไม่ลงทะเบียน สามารถเข้าสู่ระบบผ่านลิงก์ SSO ได้ ระบบจะสร้างบัญชีให้อัตโนมัติ

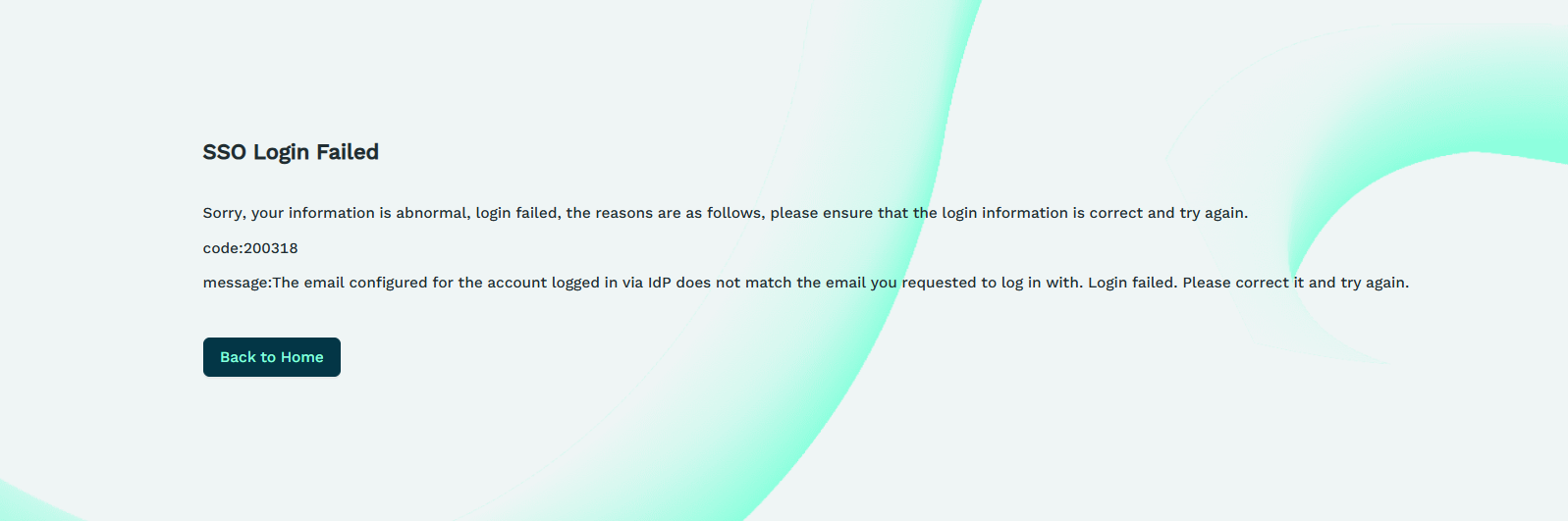

อีเมลไม่ตรงกัน

หากอีเมลที่กรอกไม่ตรงกับอีเมลที่ตั้งค่าในบัญชี IdP ระบบจะแจ้งข้อผิดพลาดอีเมลไม่ตรงกัน

กรุณาตรวจสอบอีเมลในบัญชี IdP หากพบปัญหาโปรดติดต่อผู้ดูแลระบบองค์กรยังไม่เปิดใช้ SSO Login

องค์กรที่คุณเข้าร่วมหรือสร้างยังไม่ได้เปิดใช้ SSO Login กรุณาติดต่อผู้ดูแลเพื่อเปิดใช้งาน SSO ให้กับองค์กร

การเข้าสู่ระบบผ่านลิงก์ SSO เฉพาะ

การแชร์ลิงก์ SSO Login

หากคุณเป็นผู้สร้างองค์กร ให้ล็อกอิน GPTBots ไปที่ "ศูนย์ส่วนตัว > SSO" คลิกบริการ SSO ที่ตรงกับองค์กรเป้าหมาย คัดลอกลิงก์ SSO Login แล้วแชร์ให้สมาชิกในองค์กร

ขั้นตอนการเข้าสู่ระบบ

สมาชิกคลิกลิงก์ SSO Login ระบบจะเปลี่ยนเส้นทางไปยังหน้าเข้าสู่ระบบ IdP

หลังจากล็อกอินที่ IdP สำเร็จ สมาชิกจะถูกเปลี่ยนเส้นทางไปยังคอนโซล GPTBots โดยอีเมลของบัญชี IdP จะถูกจับคู่กับอีเมลของบัญชี GPTBots

ในกรณีปกติ หากสมาชิกมีสิทธิ์ที่ได้รับอนุญาตจากบริการ SSO สำหรับองค์กร จะเข้าสู่องค์กร SSO ล่าสุดโดยอัตโนมัติ

กรณีผิดปกติที่อาจเกิดขึ้น:

- หากอีเมลในบัญชี IdP ยังไม่ลงทะเบียนใน GPTBots ระบบจะสร้างบัญชีใหม่ให้อัตโนมัติ เปลี่ยนเส้นทางไปหน้าตั้งค่าข้อมูลส่วนตัว และแสดงข้อความ:

"บัญชีของคุณยังไม่ได้รับสิทธิ์เข้าถึงองค์กร SSO กรุณาติดต่อผู้ดูแลเพื่อขออนุญาต" - หากบัญชีลงทะเบียนแล้วแต่ยังไม่ได้สร้างหรือเข้าร่วมองค์กร ระบบจะแสดงข้อความ:

"บัญชีของคุณยังไม่ได้รับสิทธิ์เข้าถึงองค์กร SSO กรุณาติดต่อผู้ดูแลเพื่อขออนุญาต" - หากบัญชีลงทะเบียนและสร้างหรือเข้าร่วมองค์กรแล้ว แต่ไม่มีสิทธิ์ในองค์กรที่ได้รับอนุญาต SSO ระบบจะเปลี่ยนเส้นทางไปยังหน้ารายการองค์กร ให้เลือกองค์กรที่ต้องการเข้าถึงและเปลี่ยนวิธีเข้าสู่ระบบให้ตรงกัน

- หากอีเมลในบัญชี IdP ยังไม่ลงทะเบียนใน GPTBots ระบบจะสร้างบัญชีใหม่ให้อัตโนมัติ เปลี่ยนเส้นทางไปหน้าตั้งค่าข้อมูลส่วนตัว และแสดงข้อความ:

หมายเหตุ:

หากต้องการเข้าถึงองค์กรผ่านลิงก์ SSO กรุณาติดต่อผู้ดูแลองค์กรเพื่อเพิ่มอีเมลของคุณในสมาชิกองค์กร SSO

กรณีเข้าสู่ระบบล้มเหลวที่พบบ่อย

- ไม่สามารถเข้าสู่ระบบ IdP ได้สำเร็จ

หากบัญชี IdP ของคุณยังไม่ได้รับสิทธิ์เข้าถึงแอปพลิเคชัน SSO ของ IdP จะเกิดข้อผิดพลาดฝั่ง IdP เมื่อเข้าสู่ระบบผ่านลิงก์ SSO กรุณาติดต่อผู้ดูแล IdP เพื่อขอสิทธิ์การเข้าถึง

การออกจากระบบบัญชี

เมื่อออกจากระบบในสถานะ SSO Login ขั้นตอนจะต่างจากการออกจากระบบแบบปกติ:

หลังคลิกออกจากระบบ ระบบจะเรียก Logout URL ของ IdP อัตโนมัติเพื่อออกจากระบบทั่วทั้ง IdP

หลังออกจากระบบ ต้องยืนยันตัวตนใหม่บนแพลตฟอร์ม IdP ก่อนเข้าสู่ระบบอีกครั้ง