Microsoft Azure SSO 設定指南

Microsoft Azure SSO 設定指南

本指南說明如何使用 Microsoft Azure 在 GPTBots 平台上設定 SAML 單一簽入(SSO)。

請依照 GPTBots SSO 設定頁面指引進行詳細操作。

必要條件

- 擁有 Microsoft Azure 的管理員存取權限

- 已註冊 GPTBots 帳戶並建立組織,且該組織需具備 SSO 權限(如未啟用,請聯絡銷售)

在 Azure 中建立 SAML 應用程式

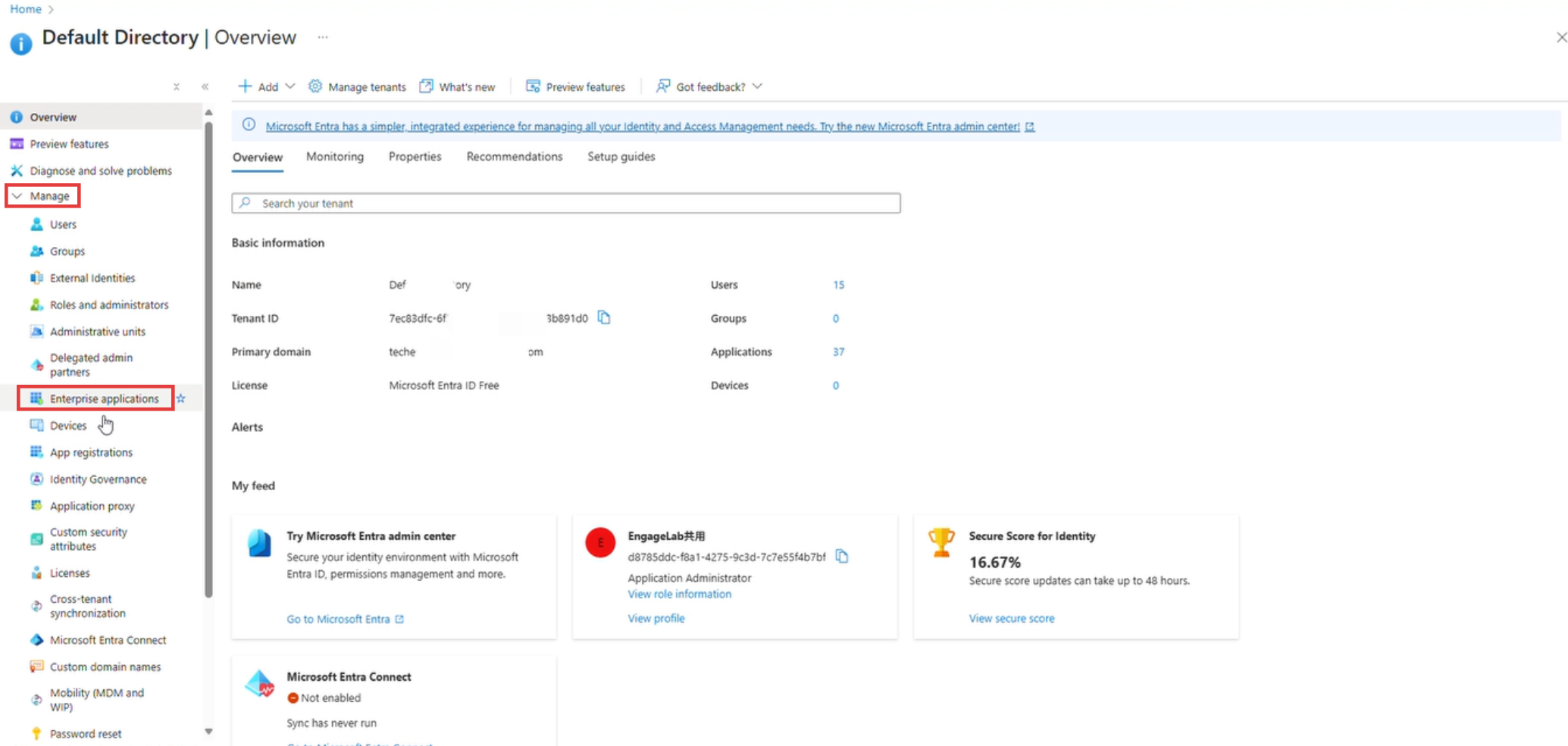

- 登入 Microsoft Azure 管理中心,從任一入口點點選 「管理 Microsoft Entra ID」。

- 前往 「管理 > 企業應用」 頁面。

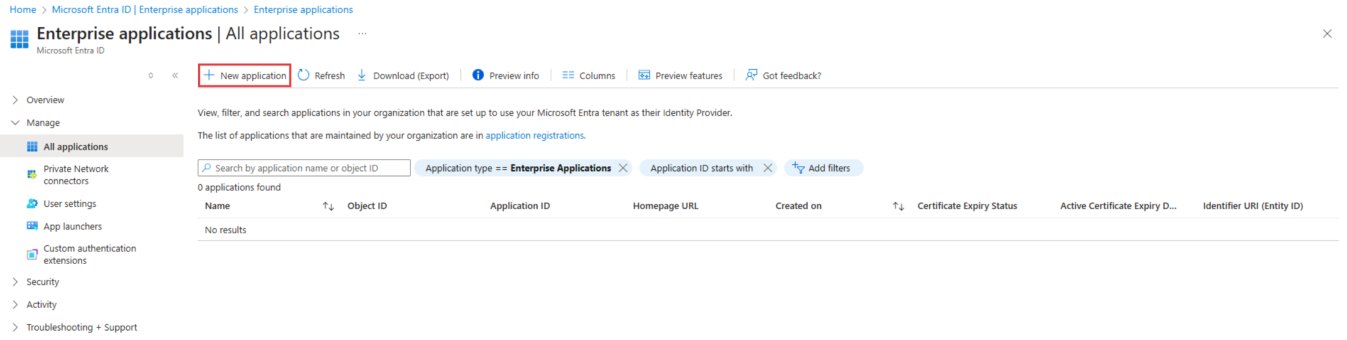

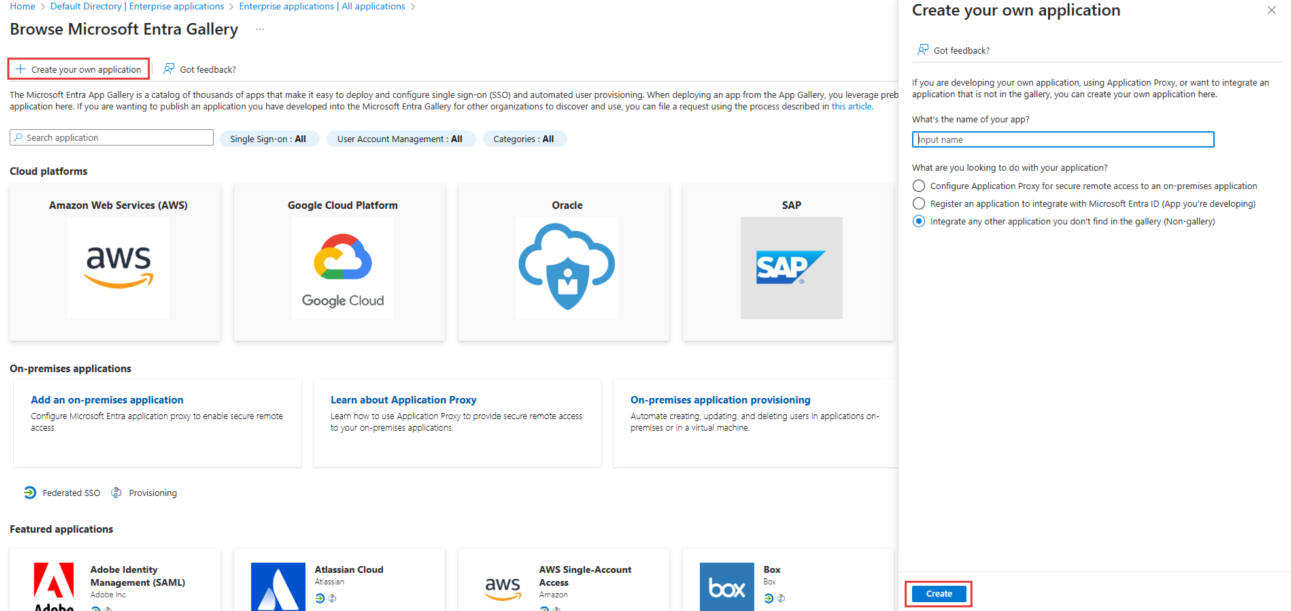

- 點選 「新增應用程式」。

- 輸入應用程式名稱並完成建立。

應用程式名稱可自訂。點選後請稍候數秒,系統將自動載入。

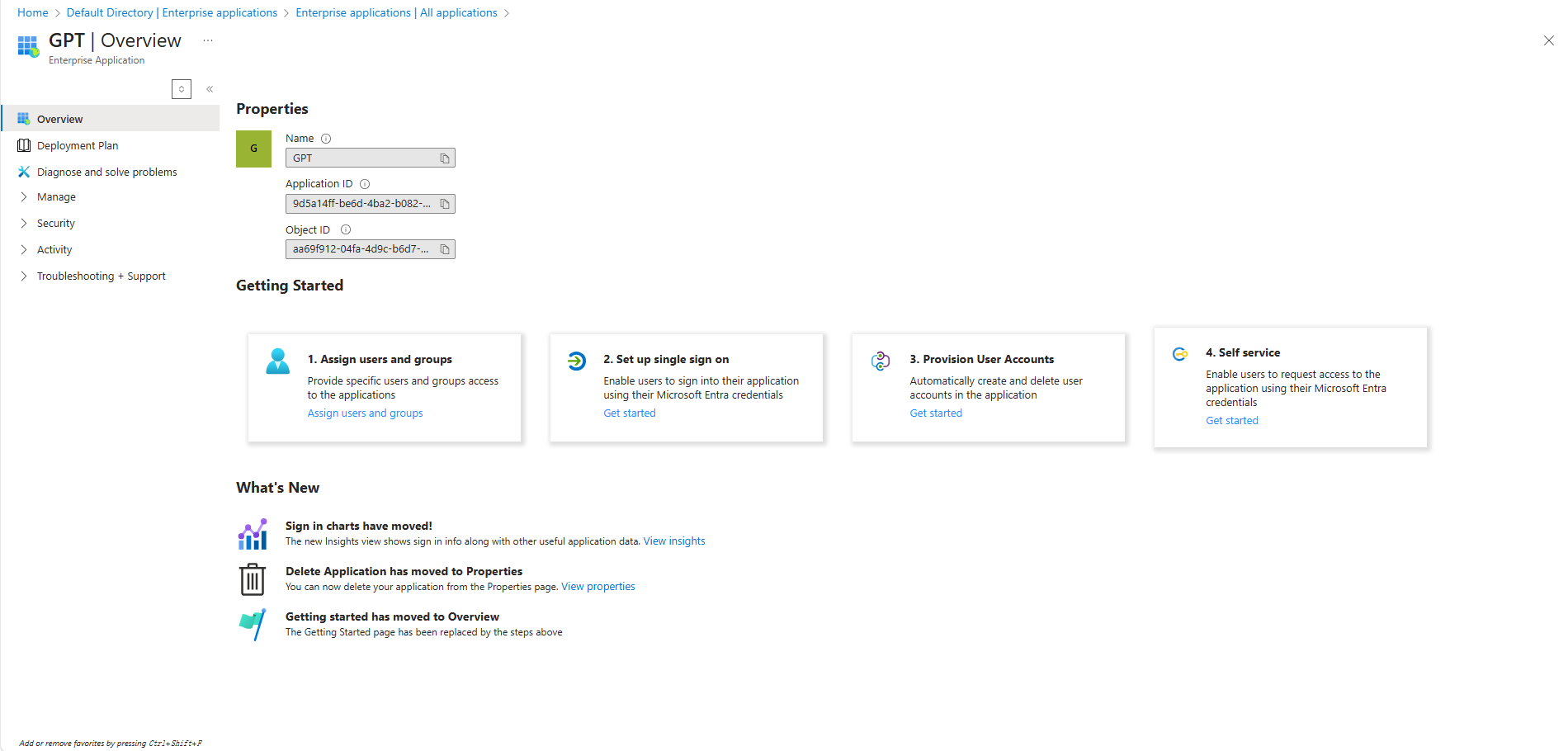

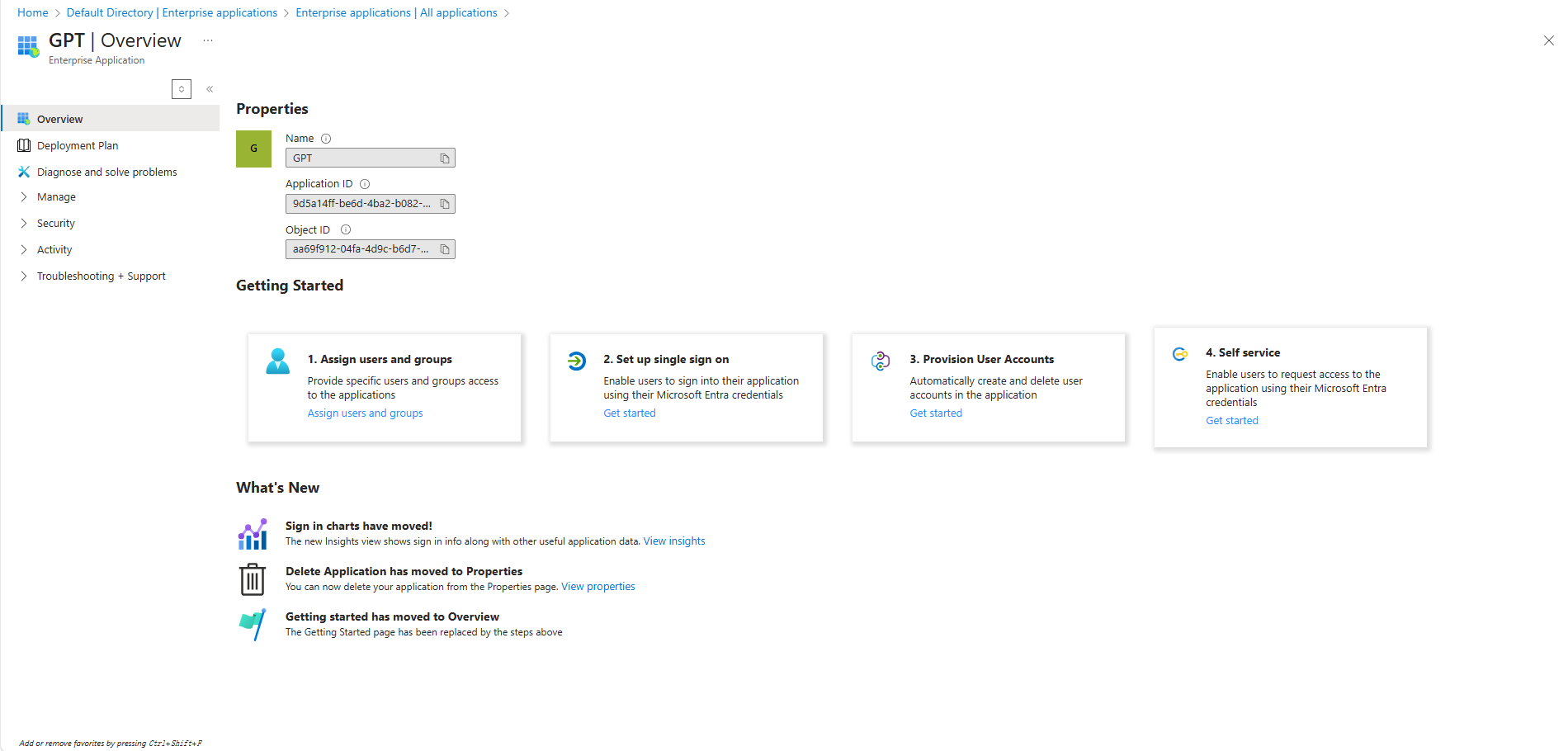

- 系統會自動導向至應用程式設定頁面。

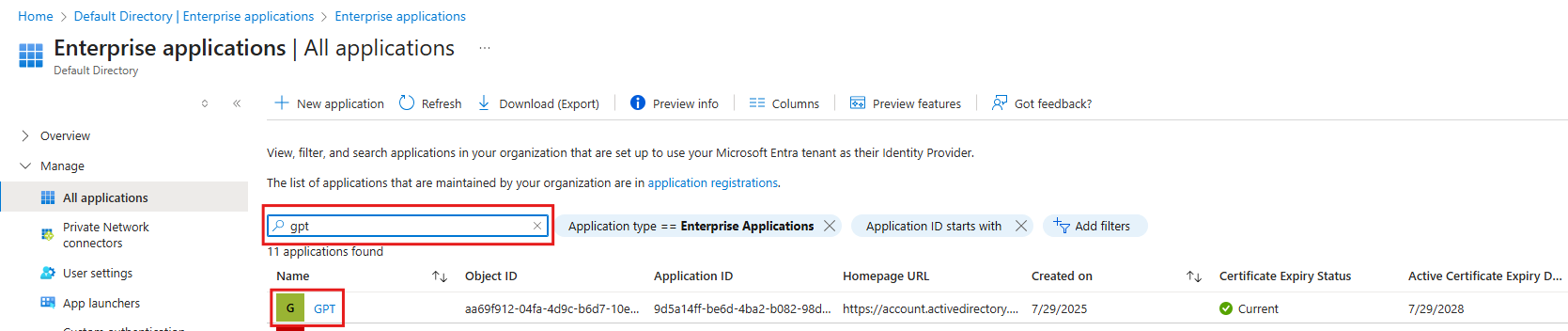

- 若需日後編輯應用程式,請至 「企業應用 > 所有應用程式」,於搜尋框輸入應用程式名稱或物件 ID 搜尋並選取應用程式。

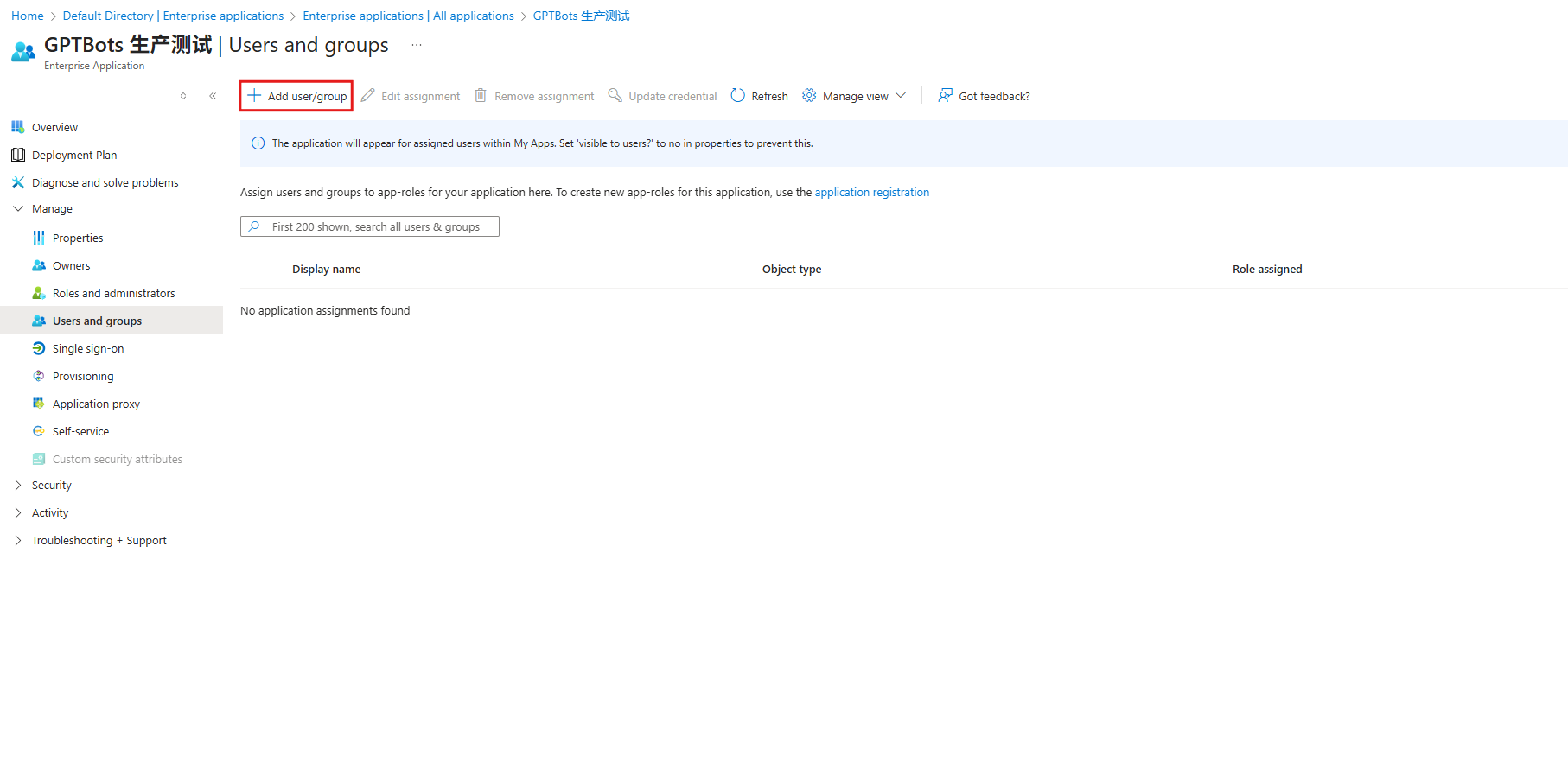

新增組織成員

新增應用程式後,必須將允許存取的 GPTBots 組織所有成員新增至應用程式,否則成員將無法登入。您可隨時於 「企業應用 > 指派使用者與群組」 新增或移除成員。

注意:成員 Azure 個人檔案中的電子郵件(非 Azure 登入帳號)必須與 GPTBots 帳戶電子郵件一致。

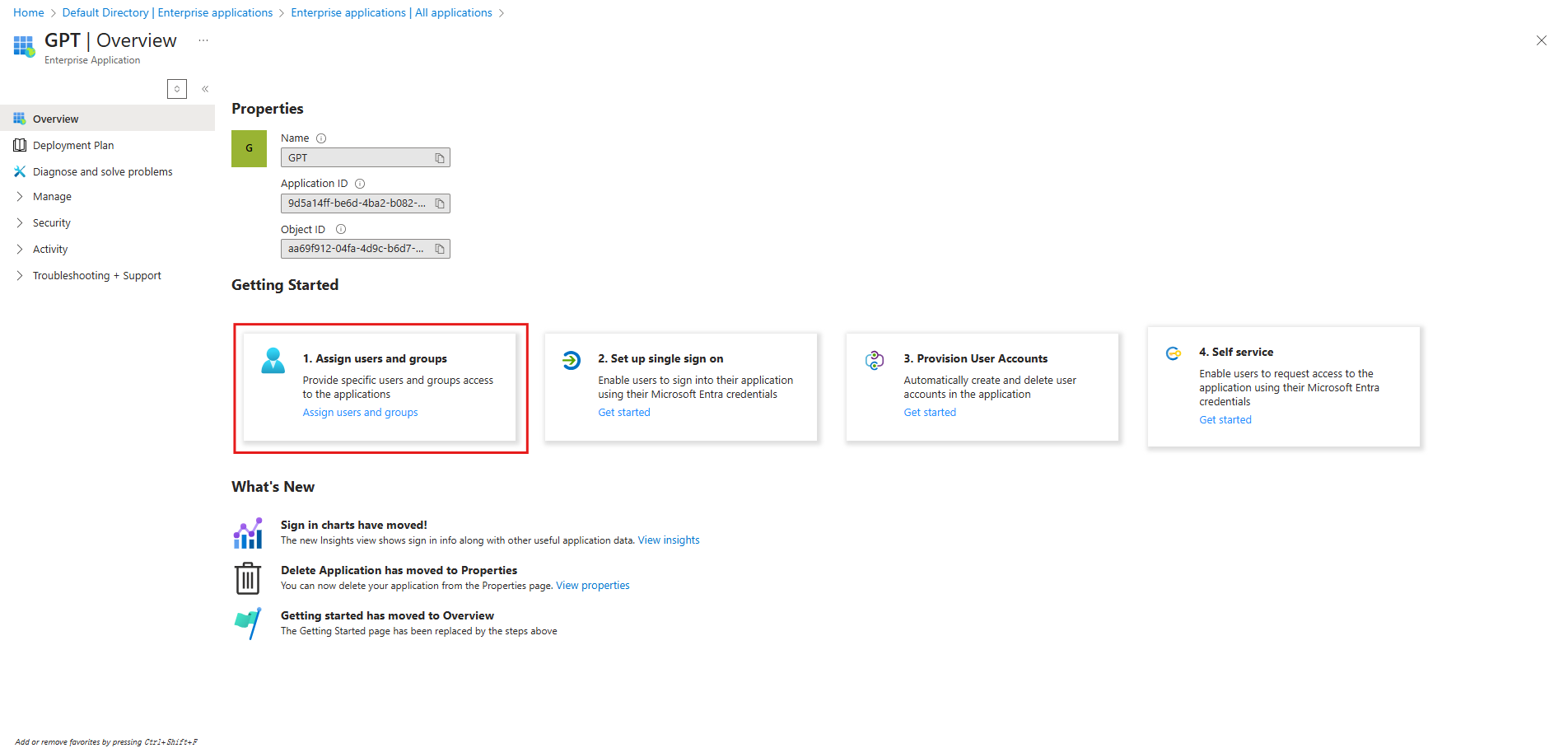

- 於 Azure 應用程式設定頁面點選 「指派使用者與群組」。

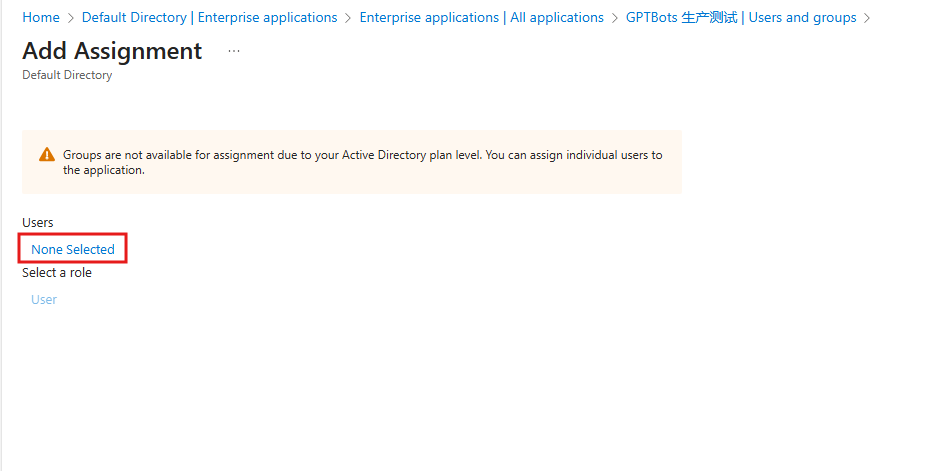

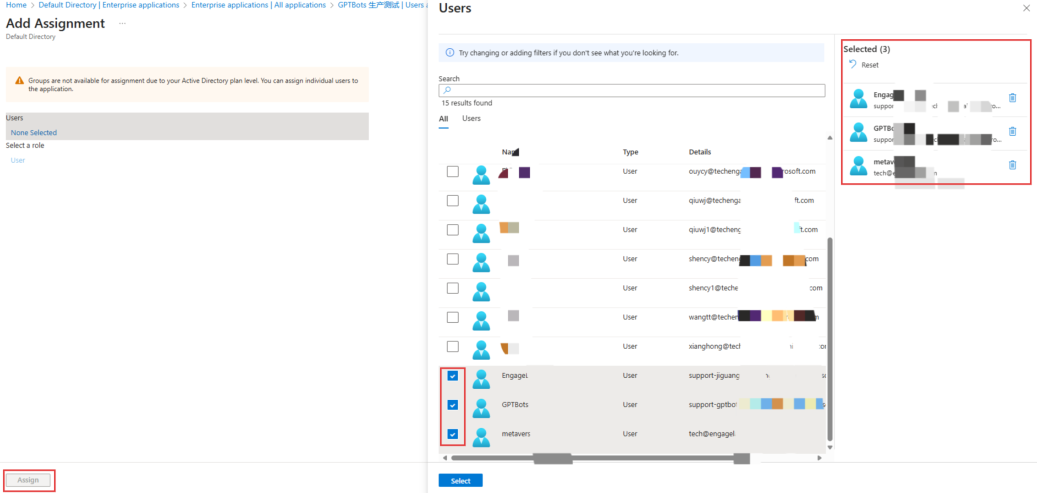

- 點選 「新增使用者/群組 > 尚未選擇」。

- 勾選所需使用者,您可於頁面右側 「已選擇」 檢視。點選 「選擇 > 指派」 完成新增。

- 系統會自動導向應用程式設定頁面。

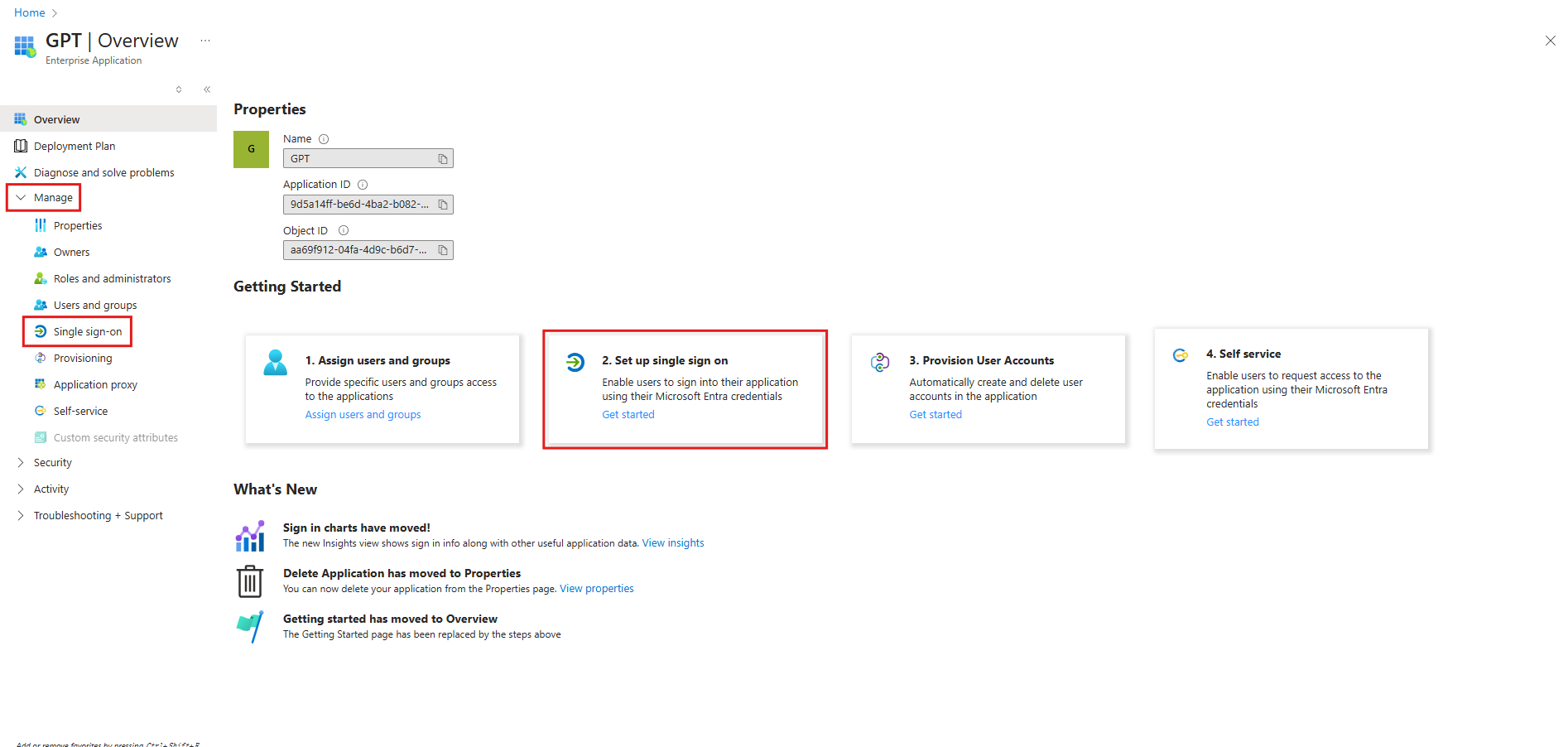

設定 SAML 單一簽入

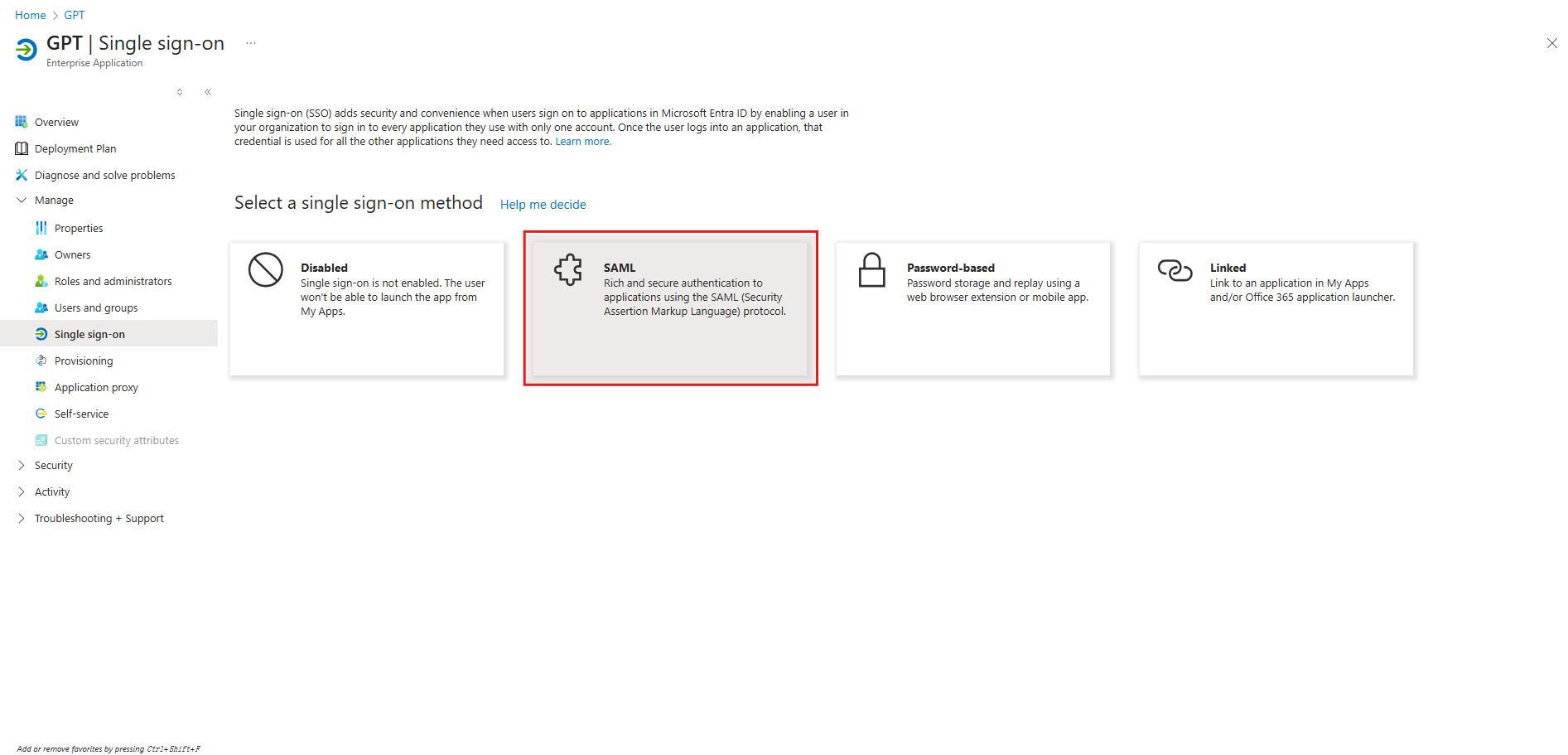

- 於應用程式設定頁面點選 「設定單一簽入」,或於左側導覽點選 「管理 > 單一簽入」。

- 選擇 「SAML」 圖示。

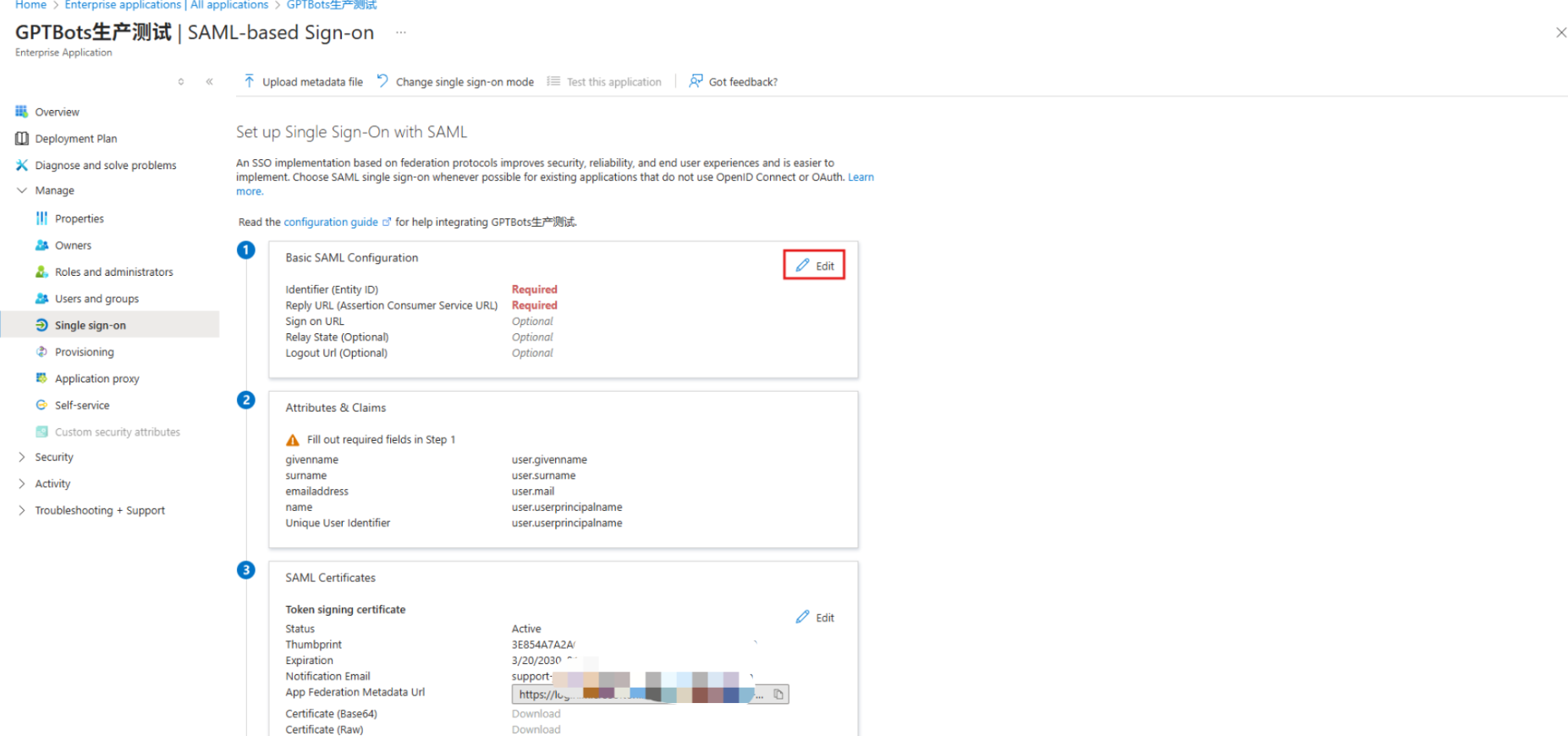

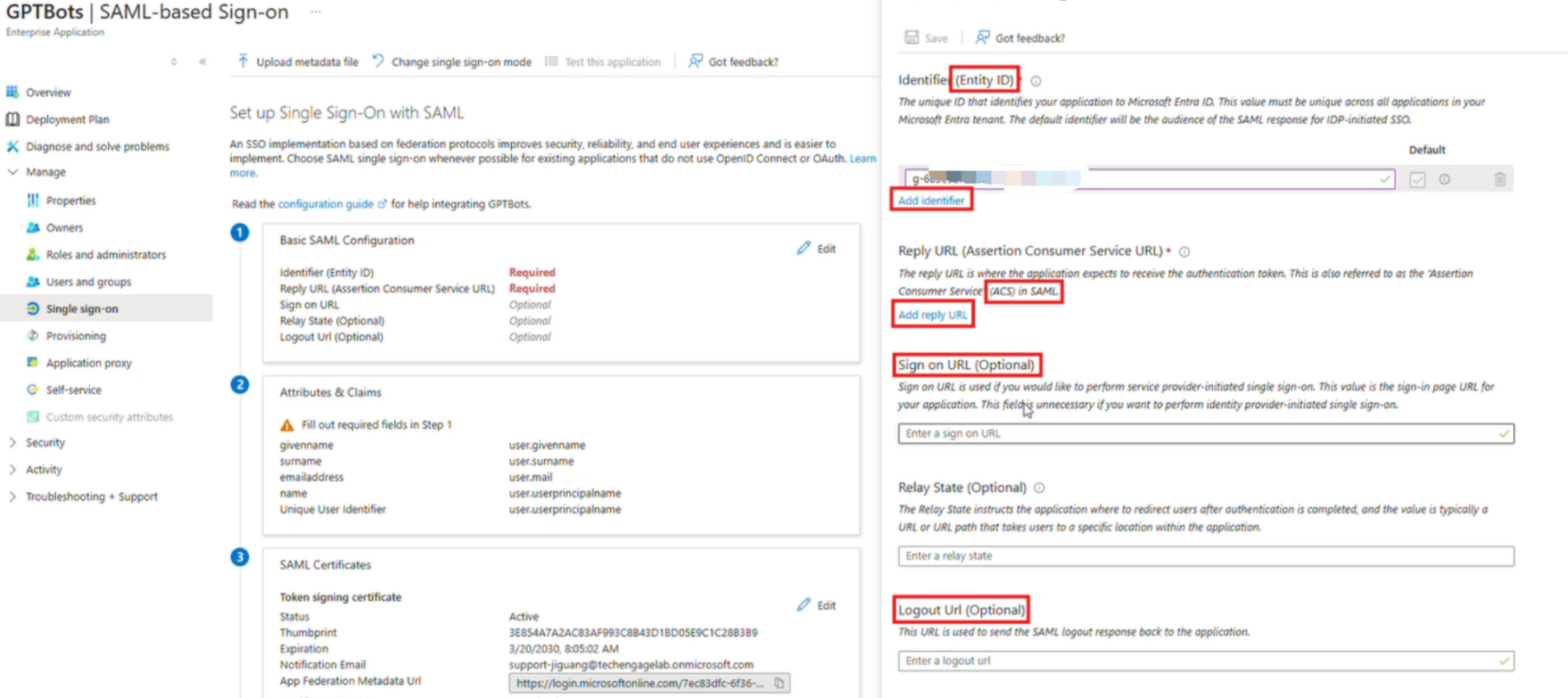

- 進入 SAML 設定頁後,點選右上角 「編輯」,右側將顯示 「基本 SAML 設定」 面板。

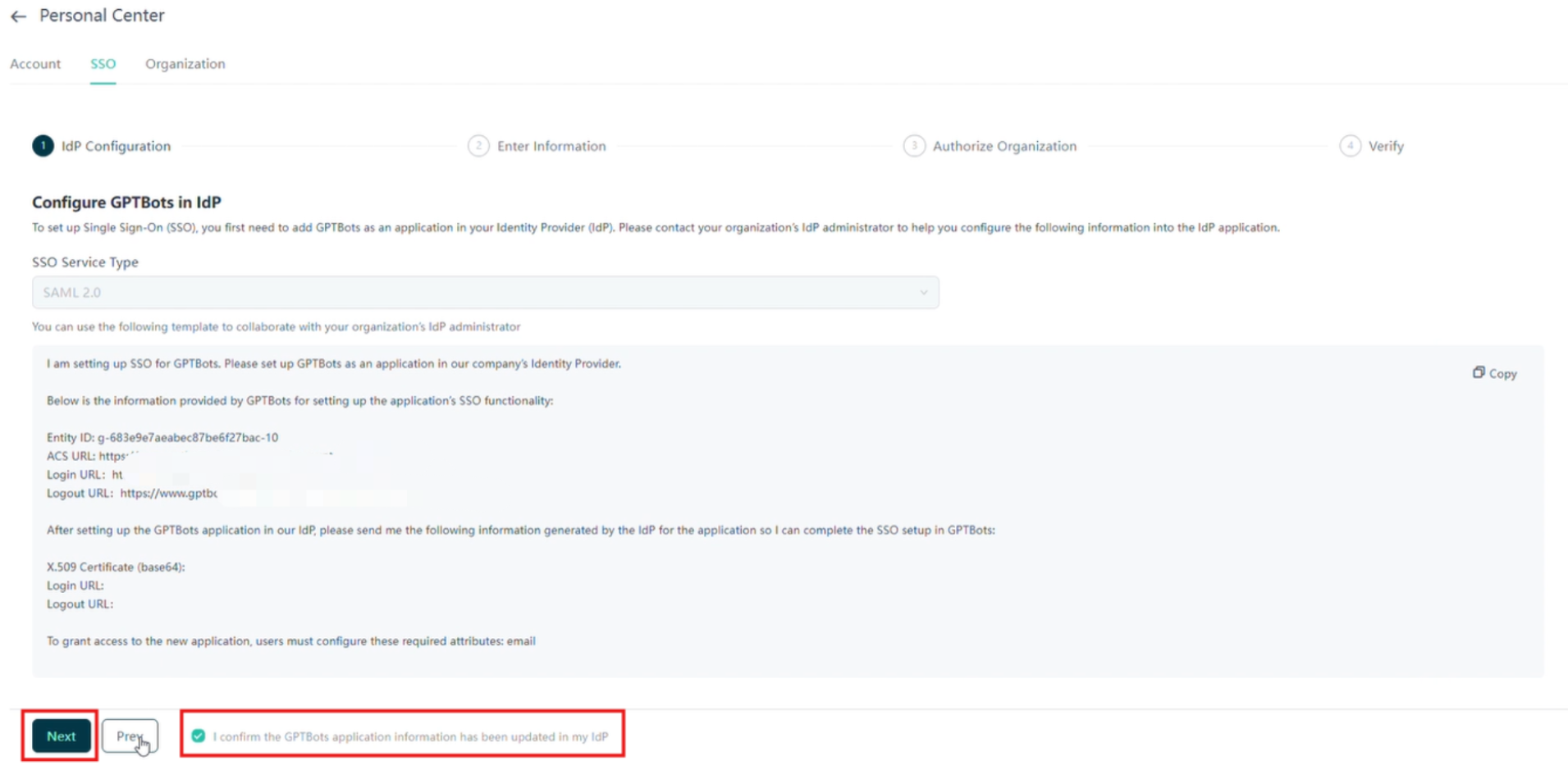

將 SP(服務提供者)資訊設定至 IdP(身份提供者)

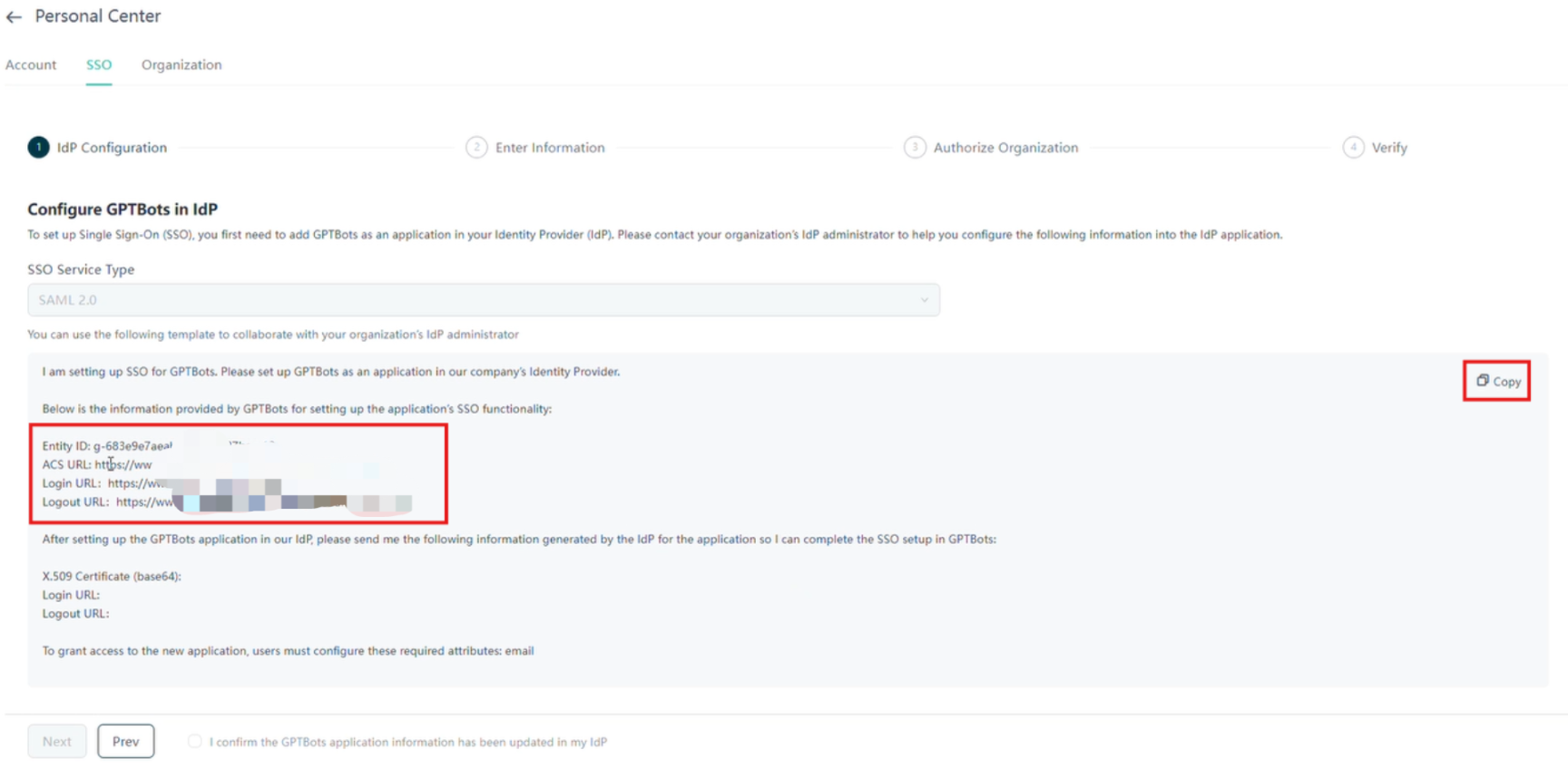

從 GPTBots SSO 服務設定頁複製 SP 資訊:

- 此資訊通常由 GPTBots 平台管理員提供。

- 若您同時具備 GPTBots 管理員權限,可至 「個人主頁」> SSO 頁面取得。

將 SP 提供的 Entity ID(識別碼)、ACS URL、登入 URL、登出 URL 分別填入 Azure IdP 對應欄位並儲存。

將 IdP(身份提供者)資訊設定至 SP(服務提供者)

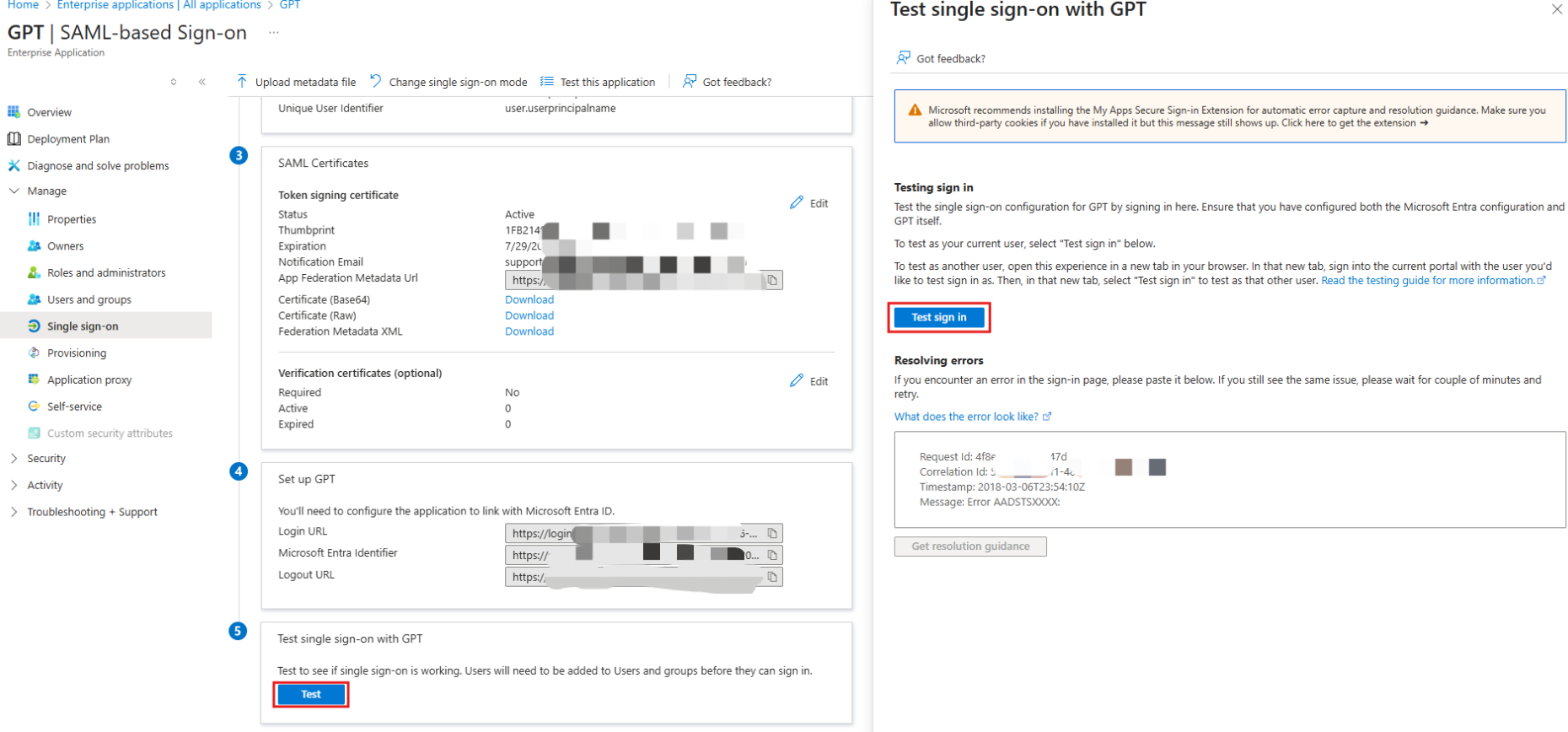

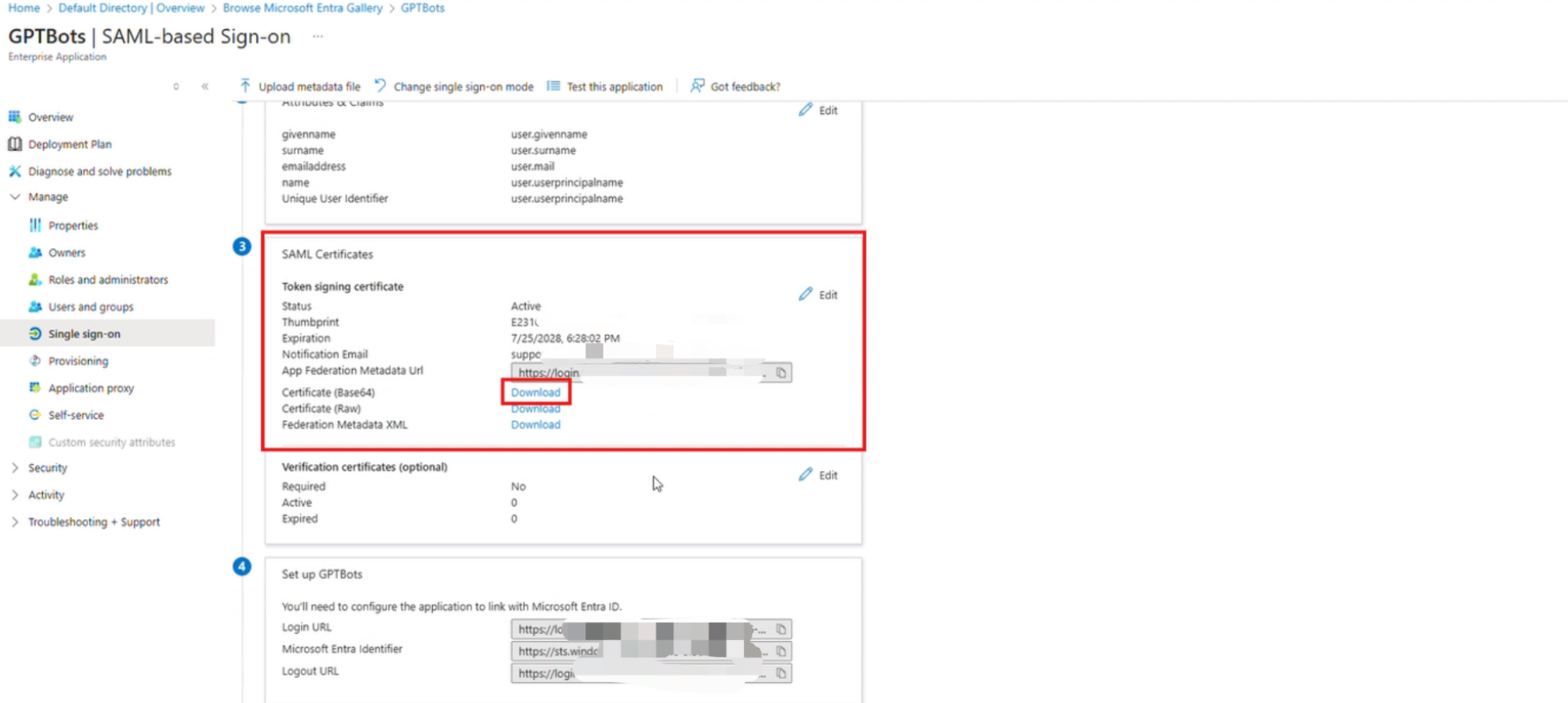

於 Azure 應用程式設定頁取得憑證:

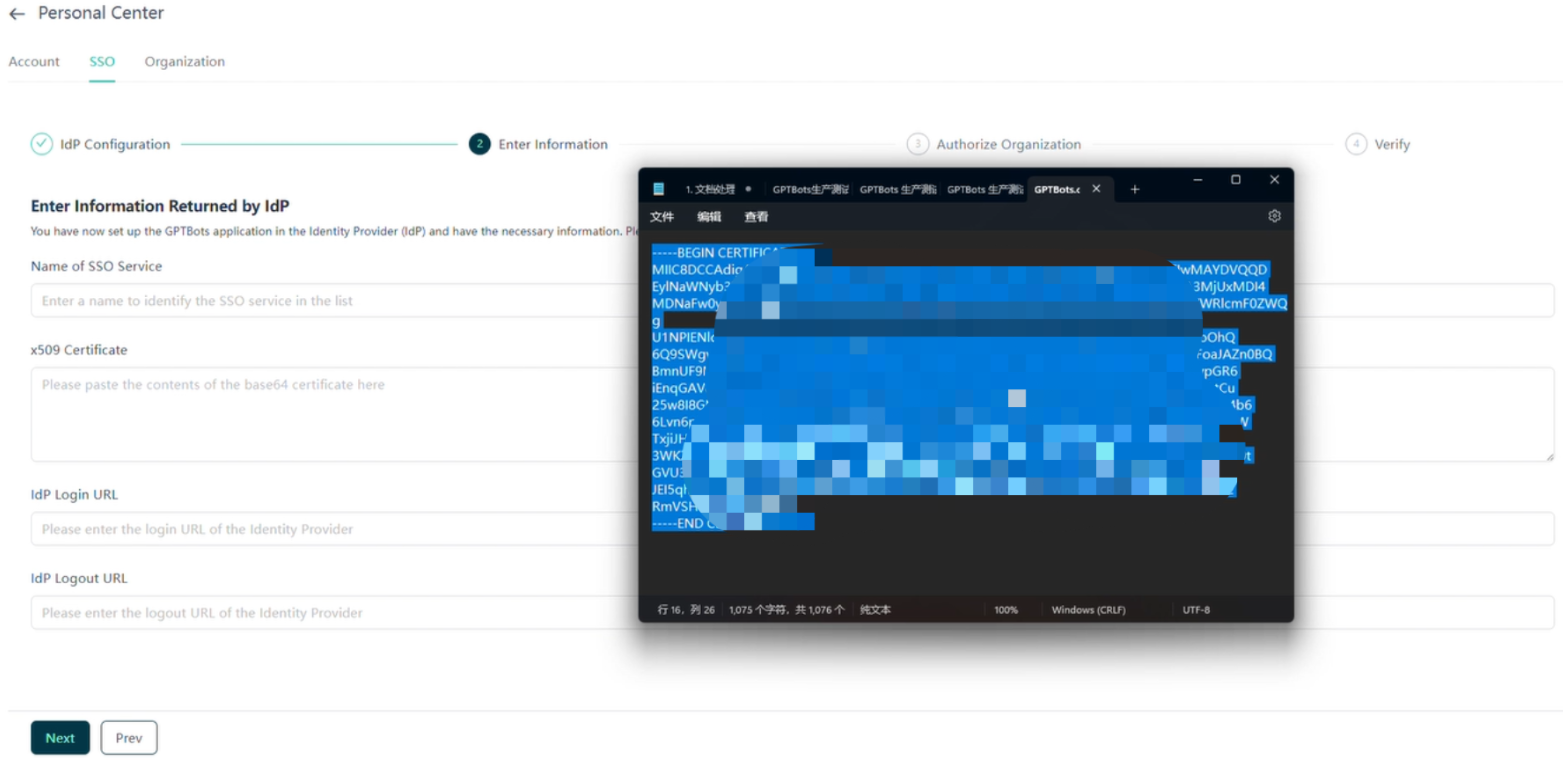

- 點選 「下載憑證」 按鈕,憑證為 base64 編碼。

- 下載後以文字編輯器開啟,複製憑證內容並貼到 GPTBots 的 x509 憑證 輸入欄位。

- 點選 「下載憑證」 按鈕,憑證為 base64 編碼。

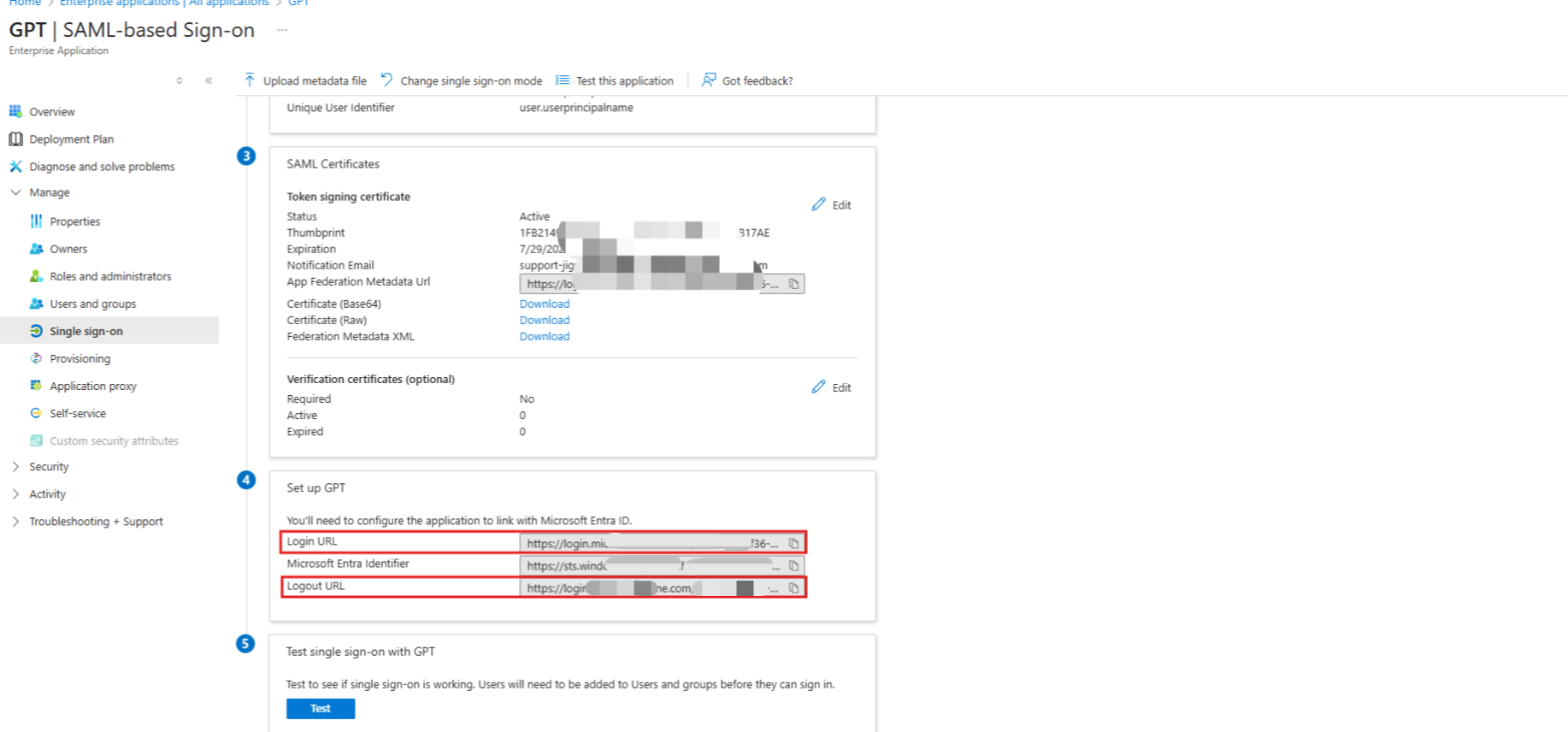

複製 IdP 登入 URL 與 IdP 登出 URL,填入 GPTBots SSO 設定頁對應欄位。

在 GPTBots 設定頁自訂 SSO 服務名稱。完成所有 IdP 資訊複製後,點選 「下一步」。

設定完成後,Microsoft Azure 支援測試目前使用者的 SSO 登入設定,您可依需求進行測試。