单点登录 (SSO)

单点登录(SSO,Single Sign-On)是一种身份认证机制,允许用户只需一次登录即可访问多个相互信任的系统和应用,无需为每个系统重复输入账号和密码。SSO 通常通过身份提供商(IdP)与服务提供商(SP)之间的协议实现,使用 SSO 的优点包括:

- 减少密码疲劳,提升用户体验,提高用户工作效率

- 增强安全性,便于企业统一管理成员身份和访问权限

- 降低 IT 成本,降低密码遗忘和运维负担

GPTBots SSO 基本登录流程:在访问 GPTBots 的 SSO 登录链接时,您将被重定向到内部或外部 SSO 系统进行身份验证,验证通过后将返回 GPTBots 平台并自动完成登录。

常见名词

| 名称 | 说明 |

|---|---|

| 身份提供商 (IdP) | 负责进行身份认证的第三方服务,用户通过 IdP 登录后可访问多个接入系统,无需重复输入密码。 |

| 服务提供商 (SP) | 在 IdP 上注册为应用的服务系统,接收 IdP 认证结果并为用户提供具体业务服务。 |

| SAML | 一种基于 XML 的开放标准协议,用于 IdP 与 SP 之间安全地传递身份认证和授权数据。平台采用 SAML 2.0 版本。 |

| 登录方式 | 用户访问系统时使用的认证方式,包括普通登录和 SSO 登录。 * 普通登录:平台自身的账号认证体系,例如账号密码登录;Google OAuth、Facebook、Apple、GitHub等第三方授权登录。 * SSO 登录:使用各个身份提供商 (IdP) 进行登录 |

| 组织类型 | * 普通组织:未启用 SSO 登录的组织,需要使用普通登录访问。 * SSO 组织:启用了 SSO 登录,需要使用所配置的 SSO 服务进行登录才能访问 |

注意事项

- SSO 服务使用 Email 作为唯一标识符,请确保企业 IdP 中为账号配置的邮箱与 GPTBots 平台账号的邮箱一致。

- 组织类型和账号登录方式将直接影响访问权限和操作能力,企业管理员需根据实际需求合理配置。

- 配置 SSO 时,需先在账号级别完成 IdP 协议配置,并将 IdP 授权给目标组织,在组织维度开启 SSO 登录。

用户访问规则

- 普通组织仅支持普通登录方式访问,适用于所有成员和组织创建者。

- SSO 组织的所有成员仅可通过 SSO 登录方式访问,组织创建者可同时使用普通登录和 SSO 登录两种方式访问。

- 用户通过某 SSO 服务进行登录时,系统会记录该账号与 SSO 服务的绑定关系。可以通过以下方式让账号与 SSO 服务产生绑定关系:

- 通过「邀请加入组织的邮件」中的 SSO 链接进行登录

- 使用某 SSO 服务的专属链接进行登录

- 通过「组织成功启用 SSO 服务的通知邮件」中的 SSO 链接进行登录

- SSO 服务以 Email 作为唯一用户标识,并与平台账号自动匹配:

- 通过通用 SSO 登录页面:若 Email 不存在,系统将拒绝登录。

- 通过专用 SSO 登录链接:若 Email 不存在,系统将自动创建新账号。

- 账号使用普通登录时,可以创建组织,并为创建的组织配置 SSO 服务。

- 账号使用 SSO 登录时,不支持创建新组织。

SSO 配置指南

GPTBots 支持任何基于 SAML 2.0 协议的身份提供商的 SSO 集成,包括但不限于:Microsoft Azure、Okta、One Login、Google 等。

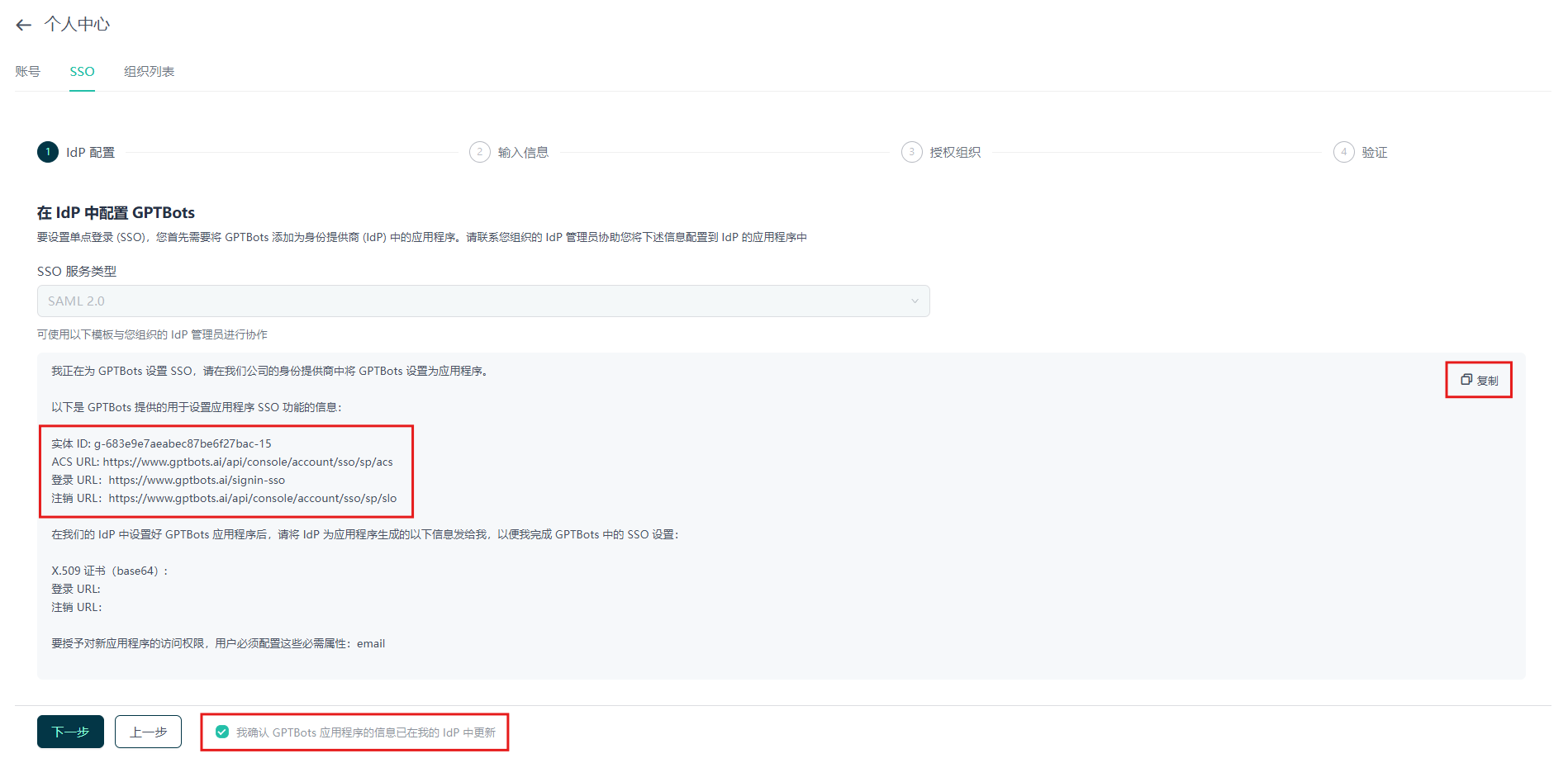

在 IdP 中配置 GPTBots

要设置单点登录 (SSO),您首先需要将 GPTBots 添加为身份提供商 (IdP) 中的应用程序。请联系您组织的 IdP 管理员协助您将 GPTBots 生成的 SP 信息配置到 IdP 的应用程序中

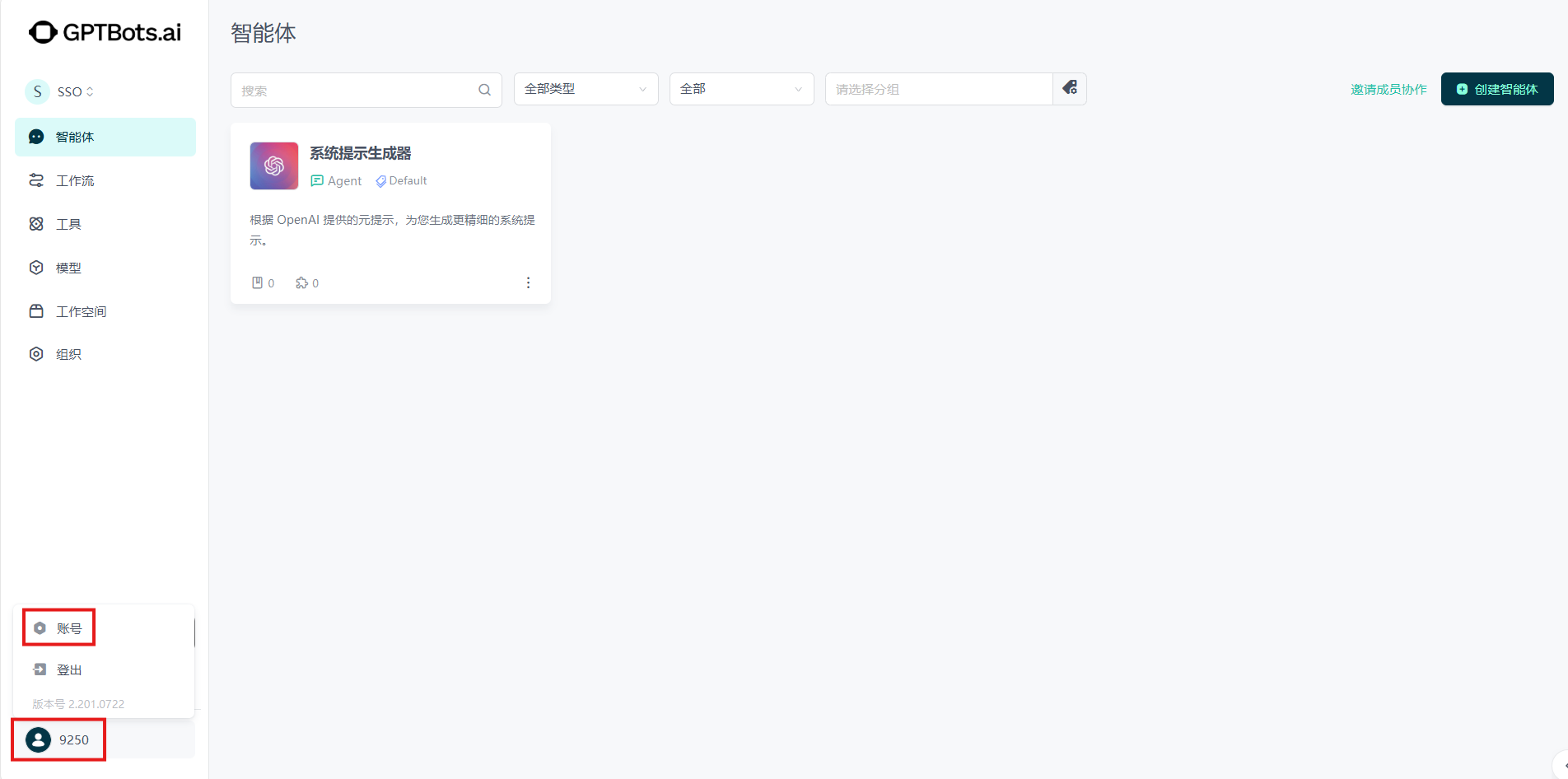

登录 GPTBots 后,将鼠标悬停在主界面左下角的用户头像上,在弹出的菜单中点击“账号”。在“个人中心”中点击“SSO”,进入 SSO 页面。

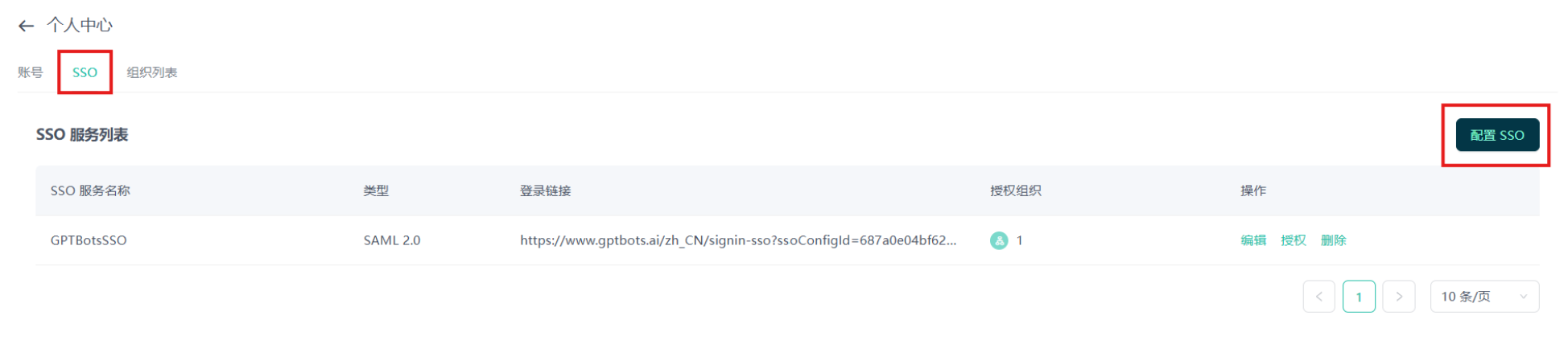

在“个人中心”中点击“SSO”,进入 SSO 页面,点击“配置 SSO”按钮。

复制 GPTBots(SP)提供的配置信息给 IdP 管理员,要求管理员在企业 IdP 中进行配置,并将 IdP 生成的信息反馈给你。在 IdP 管理员确认配置完成后,在页面勾选确认,进入下一步。

可点击右侧的复制按钮快速复制。

配置信息说明

- SP 生成的配置信息:

- Entity ID:实体ID,用来在 IdP 标识 SP 服务提供方的唯一标识

- ACS URL:Assertion Consumer Service,接收 IdP 返回的 SAML 信息

- Login URL:SSO 登录入口地址

- Logout URL:SSO 登出入口地址

- IDP 返回的配置信息:

- X.509 Certificate(base64):身份提供方证书(证书存在有效期,若证书过期,请及时更新)

- Login URL:IdP 登录地址

- Logout URL:IdP 登出地址

- SP 生成的配置信息:

不同 IdP 平台进行配置、获取信息的指南:

- Microsoft Azure

- Okta

- One Login

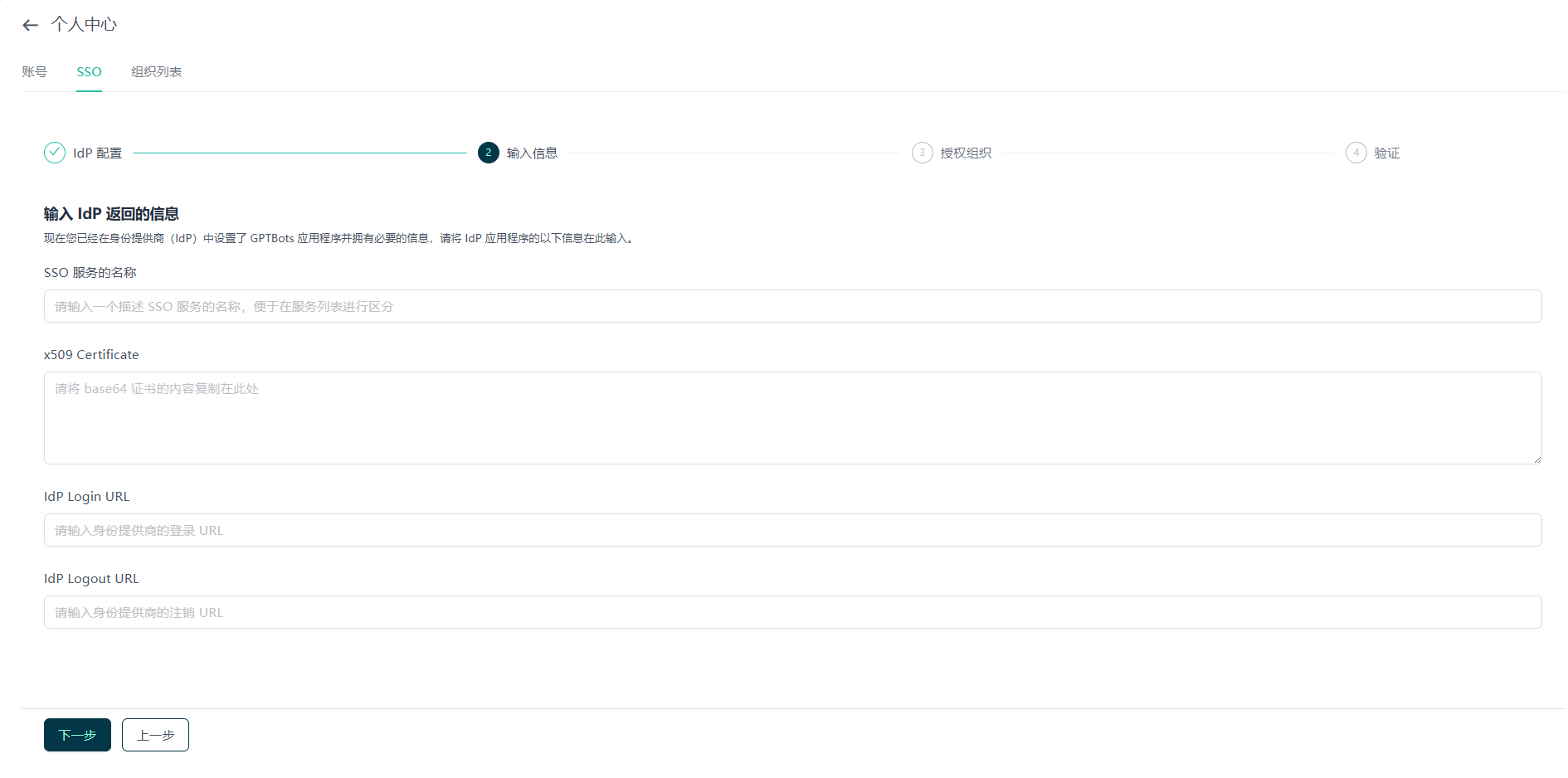

输入 IdP 返回的信息

将 IdP 提供的 Certificate、Login URL、Logout URL 信息配置到 SP,点击下一步

- SSO 服务的名称由您自定义设置,用于标识该 SSO

授权组织

- 在“授权组织”页面,选择需要分配 SSO 服务的组织,点击“保存”以应用设置。

- 您可以将 1 个 SSO 服务授权给多个组织,也可以为 1 个组织配置多个 SSO 服务

- 如果您的组织提示「无权益」或者「已达到授权上限」,请联系请联系商务

- 配置生效后,组织成员必须使用 SSO 登录才能访问对应组织。

验证 SSO 服务

配置完成后,可使用 SSO 登录 URL 测试 SSO 服务是否可正常使用。

- 请保证测试账号在 GPTBots 中已加入 SSO 授权的组织,且在 IdP 平台授予了访问 SSO 应用程序的权限

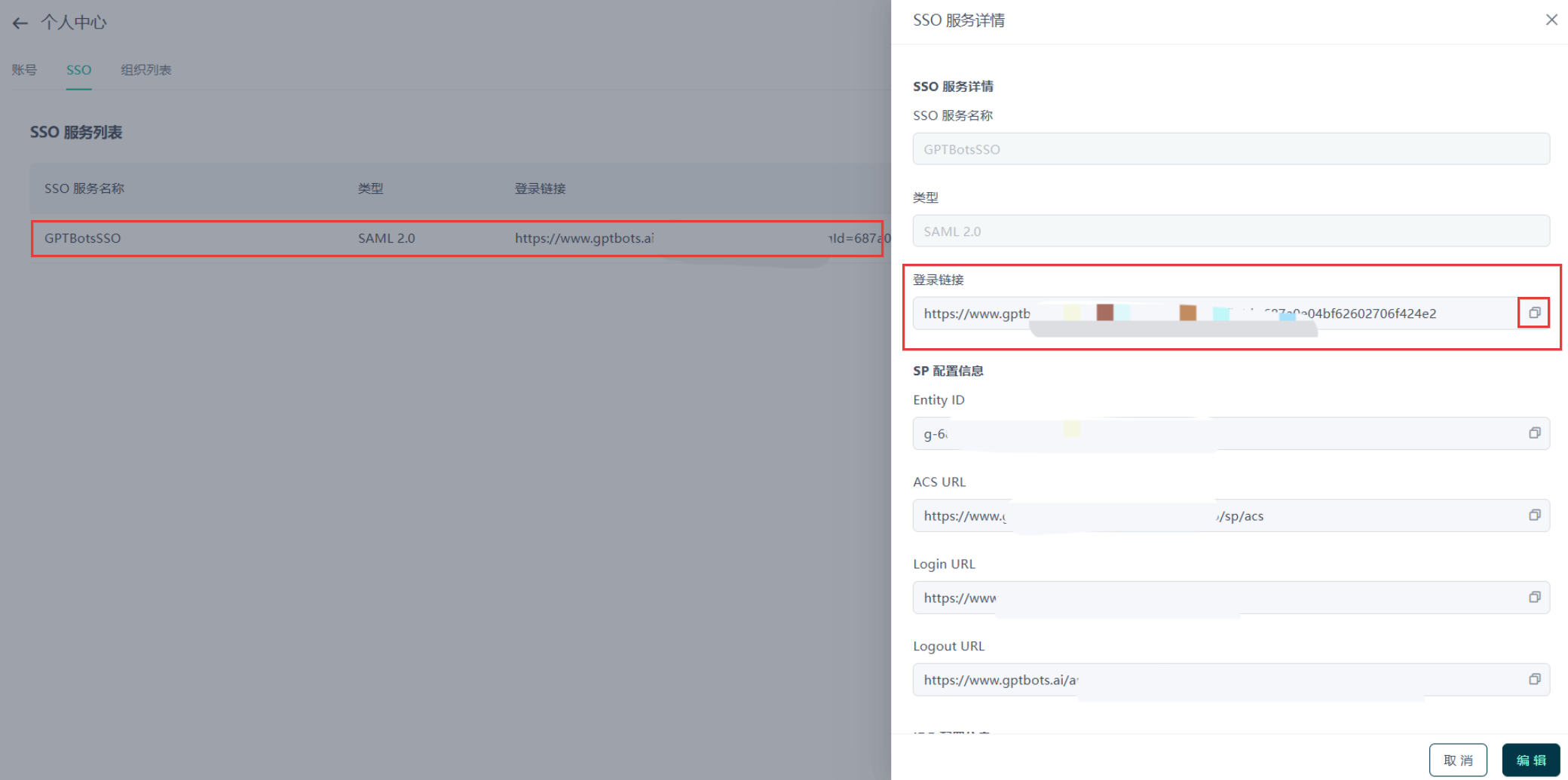

SSO 列表

SSO 服务列表展示了所有已配置的 SSO 服务,主要字段包括:

| 字段 | 说明 |

|---|---|

| SSO 服务名称 | SSO 服务的自定义名称 |

| 类型 | SSO 协议类型 |

| 登录链接 | SSO 登录入口链接 |

| 授权组织 | 当前 SSO 服务已授权的组织数量 |

| 操作 | 支持“编辑”、“授权”、“删除”操作 |

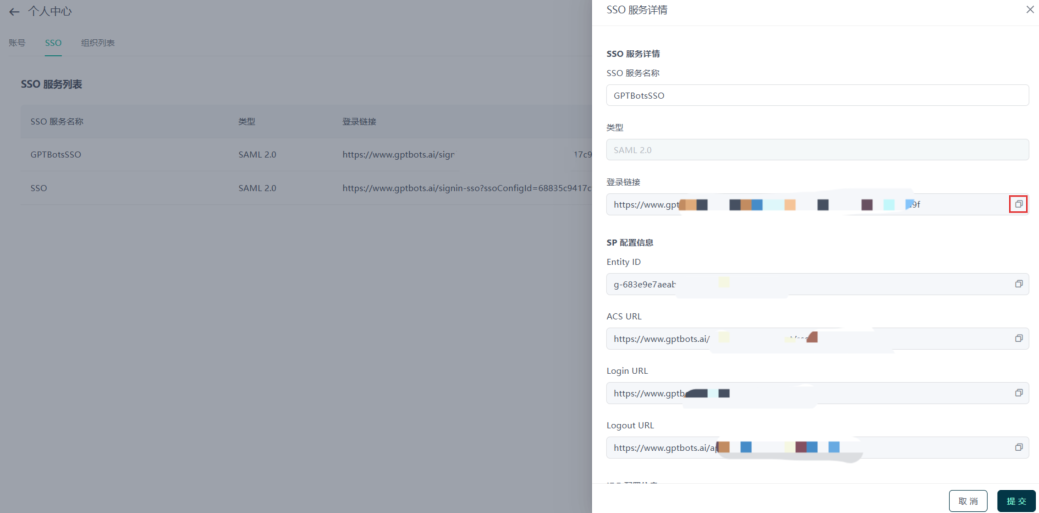

点击列表每行的任意位置,将自动弹出“SSO 服务详情”弹窗。

将鼠标悬停在“授权组织”字段上,可查看详细授权组织列表。

编辑

点击“编辑”按钮或列表每行任意位置,将弹出 SSO 服务详情侧边栏,可查看和编辑 SSO 配置的详细参数

- 点击右侧按钮,可复制字段内容。页面仅支持重新更改 IDP 配置信息,其他字段为只读状态。

- SP 生成的配置信息:

- Entity ID:实体ID,用来在 IdP 标识 SP 服务提供方的唯一标识

- ACS URL:Assertion Consumer Service,接收 IdP 返回的 SAML 信息

- Login URL:SSO 登录入口地址

- Logout URL:SSO 登出入口地址

- IDP 返回的配置信息:

- X.509 Certificate(base64):身份提供方证书(证书存在有效期,若证书过期,请及时更新)

- Login URL:IdP 登录地址

- Logout URL:IdP 登出地址

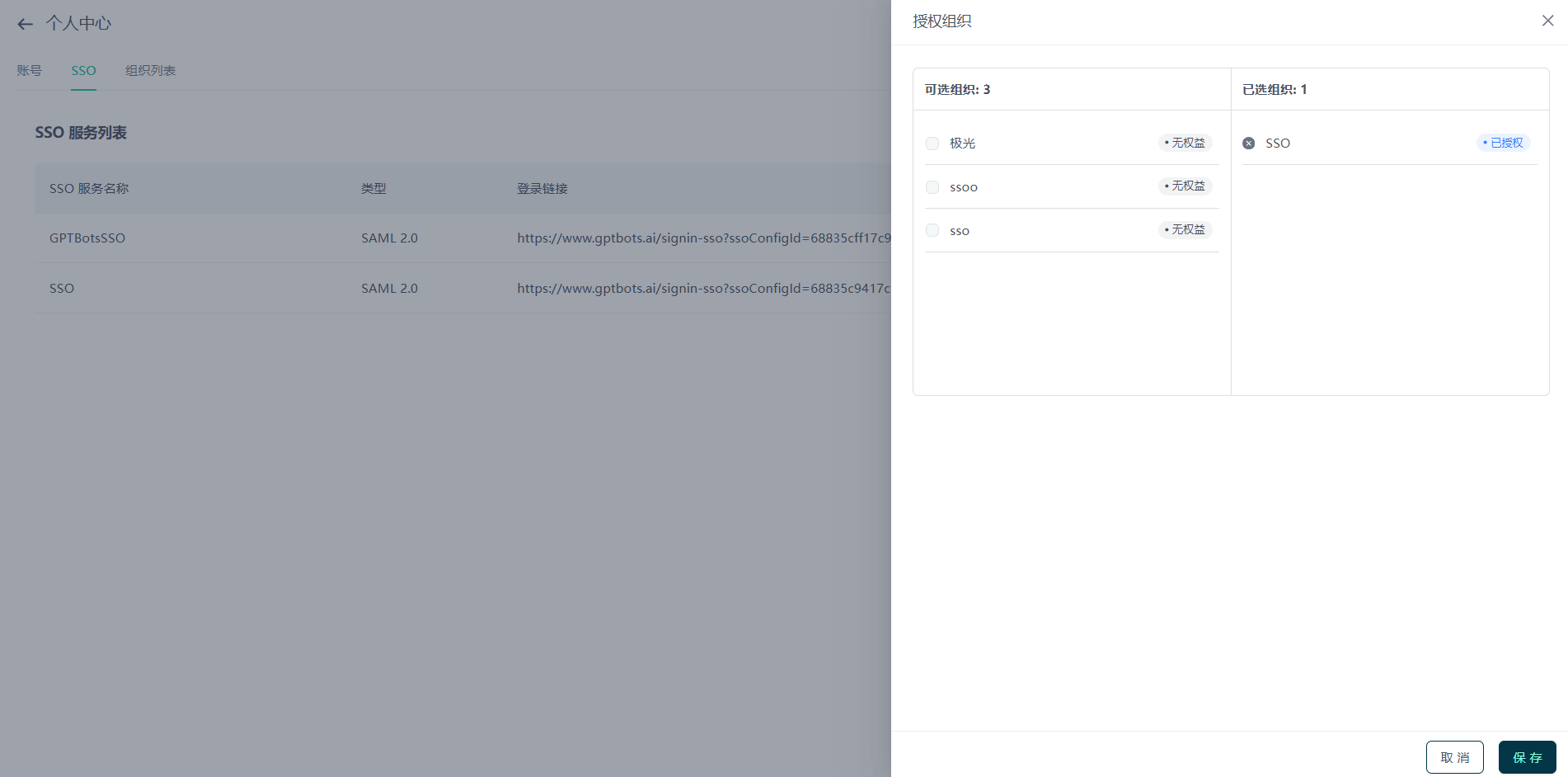

授权组织

点击“授权”按钮,将弹出授权组织侧边栏:

- 左侧为可选组织,右侧为已授权组织

- 仅可授权拥有 SSO 权益的组织,若您想要授权的组织没有 SSO 权益,或者已达到授权 SSO 数量的上限,请联系商务

- 授权或取消授权后,相关组织成员会收到邮件通知,并要求重新登录

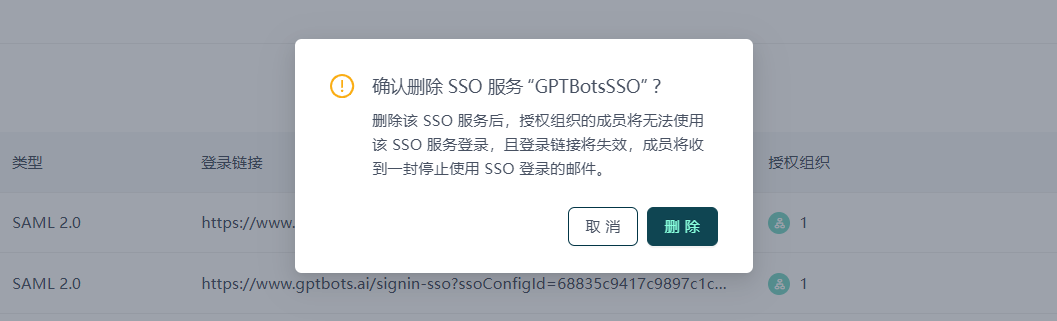

删除 SSO 服务

点击“删除”按钮,可移除当前 SSO 服务配置。请谨慎操作,删除后该 SSO 服务将不可用,相关组织成员将无法通过该服务登录。

在官网 SSO 页面登录

打开 GPTBots 登录页面,点击“SSO 登录”按钮。

输入在 GPTBots 注册的邮箱,系统将查询最后一次访问的 SSO 组织,根据该组织配置的 SSO 服务进行登录跳转。

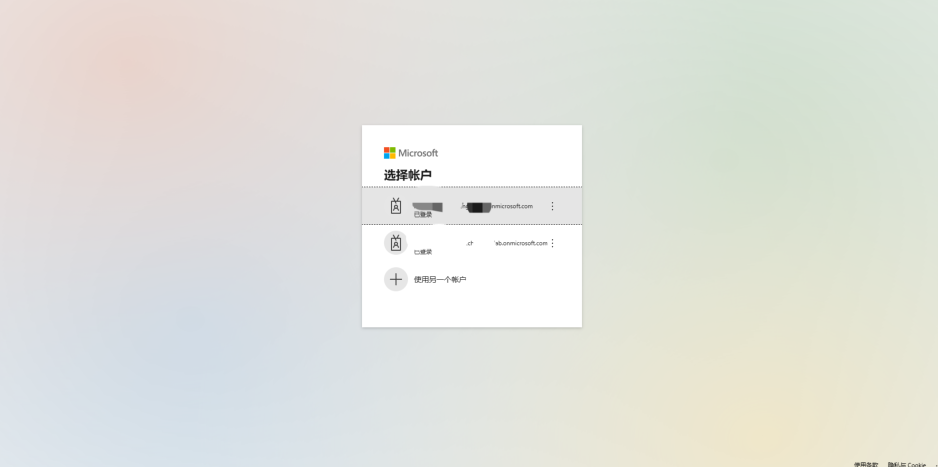

- 如果该组织配置了多个 SSO 服务,且您的账号与多个 SSO 服务存在绑定关系,将询问您使用哪一个 SSO 服务进行登录

- 如果仅有 1 个 SSO 服务,则直接进行跳转

- 如果该组织配置了多个 SSO 服务,且您的账号与多个 SSO 服务存在绑定关系,将询问您使用哪一个 SSO 服务进行登录

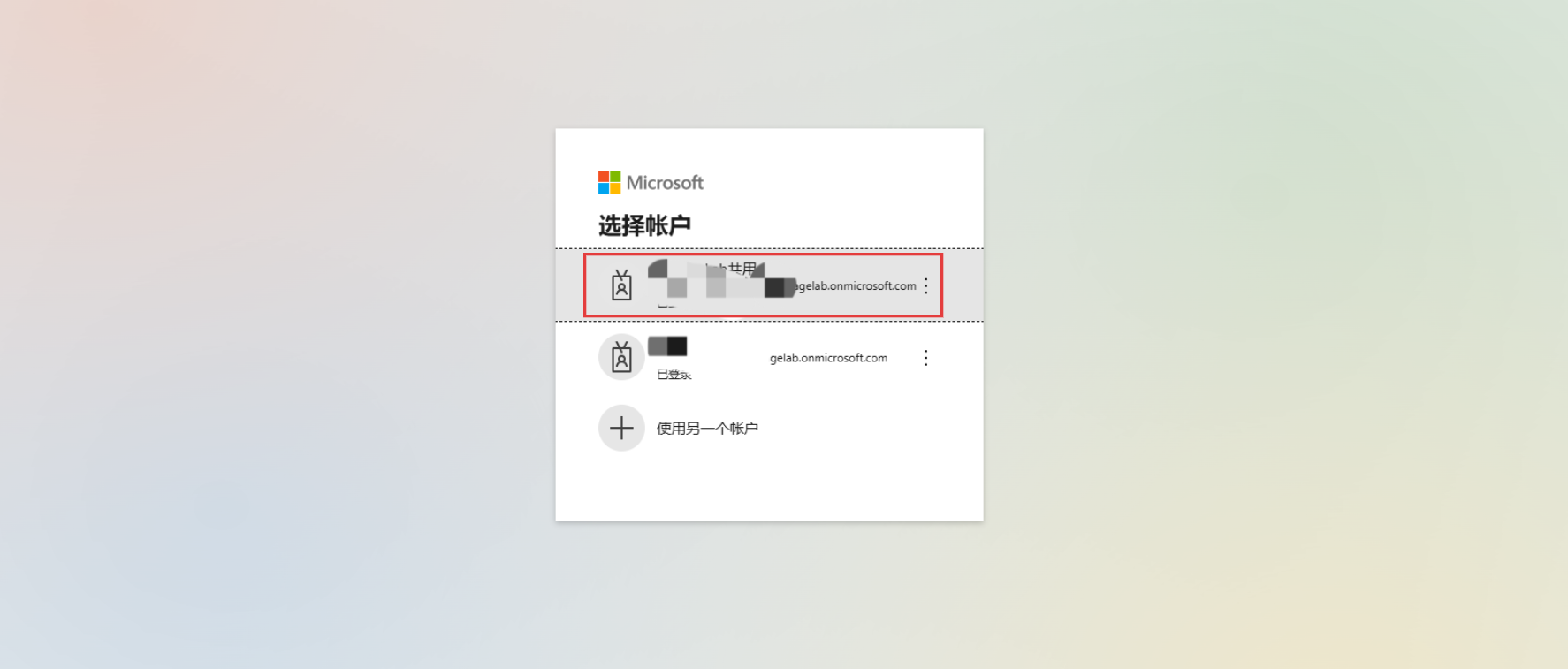

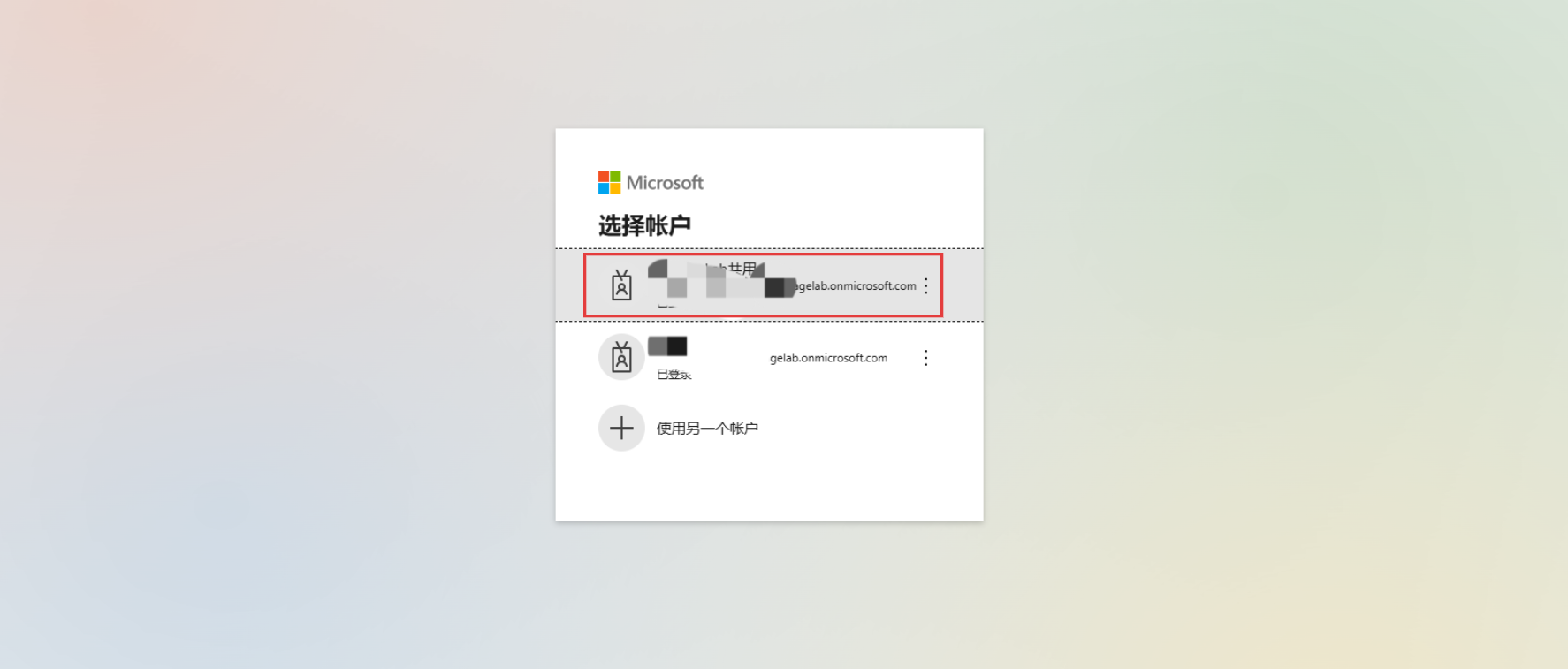

系统自动跳转至 IdP 登录页面,要求成员输入账号和密码进行认证。认证成功后,系统将自动跳转回 GPTBots,完成 SSO 认证。

常见登录失败场景

账号不存在

请确认您输入的邮箱地址是否有在 GPTBots 进行注册;或是否曾使用 SSO 专属链接进行登录。若未注册,您可通过 SSO 专属链接登录,系统将自动为您注册账号。

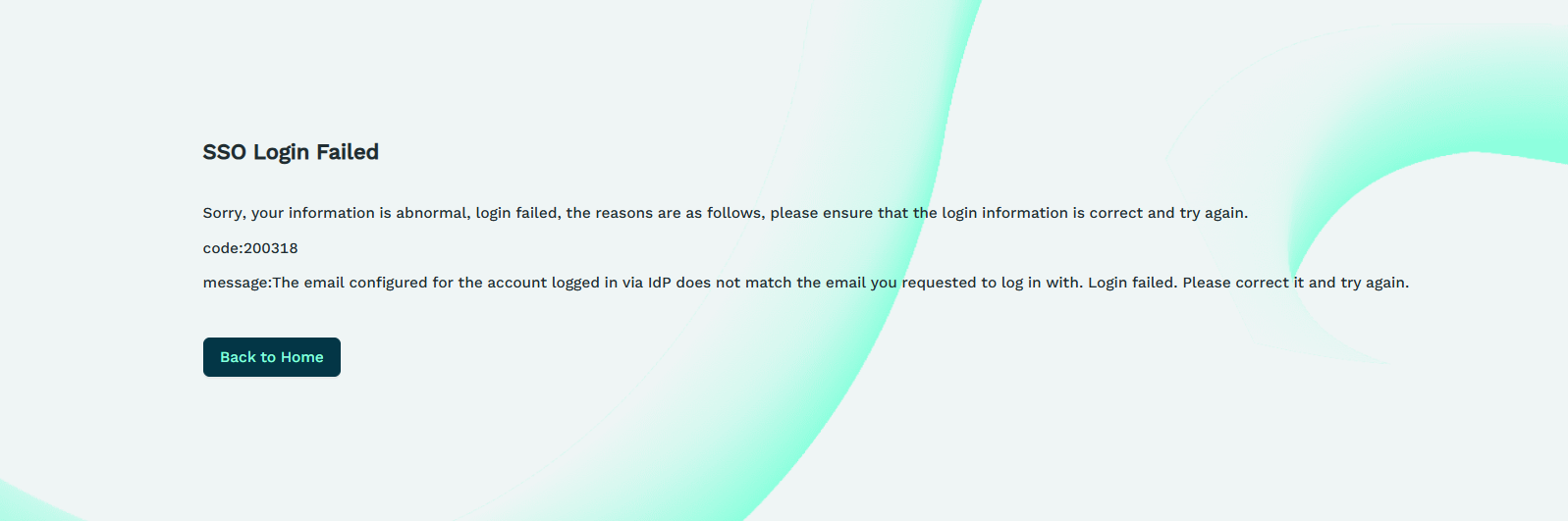

邮箱不一致

如果您输入的邮箱地址和 IdP 登录账号所配置的邮箱地址不一样,系统会提示邮箱不一致错误。

请核查您 IdP 账号配置的邮箱地址,如有疑问请联系管理员。组织未启用 SSO 登录

您加入/创建的组织还没有启用 SSO 登录,请联系管理员为组织开启 SSO 服务

SSO 专属链接登录

分享 SSO 登录链接

如您为组织创建者,请登录 GPTBots 后,进入“个人中心 > SSO”,点击目标组织对应的 SSO 服务,复制 SSO 登录链接并发送给组织成员。

登录流程

成员点击 SSO 登录链接,系统将自动跳转至 IdP 登录页面。

成员在 IdP 完成登录后,将跳转至 GPTBots 控制台,将 IdP 登录账号的邮箱地址与 GPTBots 的账号邮箱进行匹配。

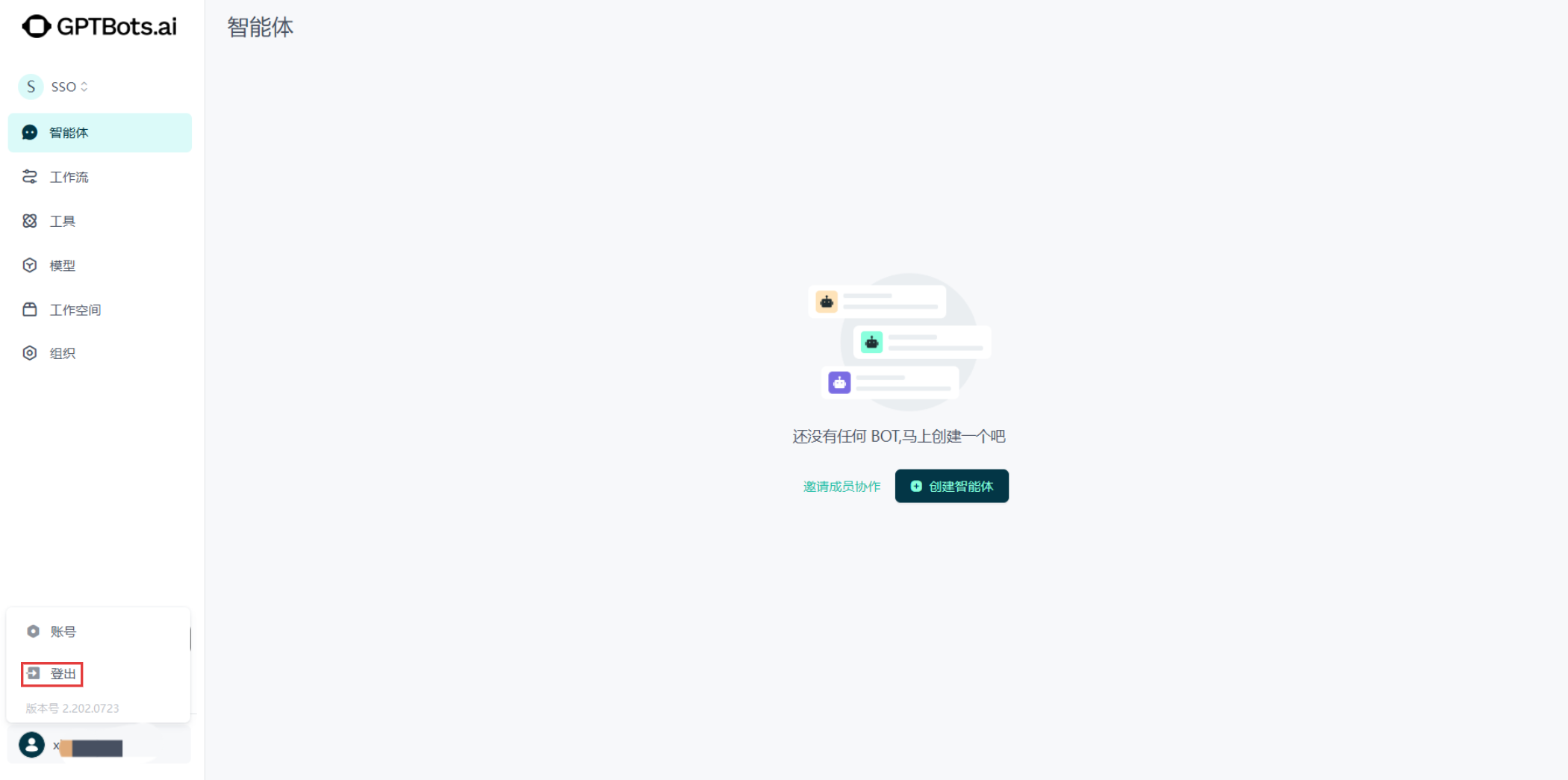

正常情况下,若成员具备该 SSO 服务所授权组织的任意权限,将自动进入最后一次访问的 SSO 组织

异常情况有如下几种:

- 若 IdP 账号所配置的邮箱未在 GPTBots 平台注册,系统会自动创建账号,进入个人信息配置页面,并提示「您的账号未被授予任何SSO组织的权限,请联系管理员授权」

- 若账号已注册,但未创建/加入任意组织,则提示「您的账号未被授予任何SSO组织的权限,请联系管理员授权」

- 若账号已注册、且有创建/加入任意组织,但是没有「该 SSO 服务授权的组织的权限」,则进入账号的组织列表,请您选择要访问的组织后,切换到对应的登录方式

注意:

如需通过 SSO 登录链接正常访问组织,请联系组织管理员将您的邮箱加入至 SSO 组织成员

常见登录失败场景

- 无法在 IdP 登录成功

若您的 IdP 账号没有授予 IdP SSO 应用的访问权限,在通过 SSO 登录链接登录时,IdP 侧会报错。请联系 IdP 管理员授予您访问权限

登出账号

在 SSO 登录状态下登出账号时,流程与普通登录不同:

- 点击登出后,系统会自动调用 IdP 的登出 URL,实现 IdP 全局登出。

- 登出完成后,如需再次登录 SSO 账号,需在 IdP 平台重新认证。